Las superficies de ataque están creciendo más rápido de lo que los equipos de seguridad pueden mantener. Para mantenerse a la vanguardia, necesita saber qué está expuesto y dónde es más probable que ataquen los atacantes. Con la migración a la nube aumentando drásticamente la cantidad de objetivos internos y externos, priorizar las amenazas y administrar su superficie de ataque desde la perspectiva de un atacante nunca ha sido más importante. Veamos por qué está creciendo y cómo monitorearlo y administrarlo adecuadamente con herramientas como Intruso.

¿Cuál es su superficie de ataque?

Primero, es importante entender que su superficie de ataque es la suma de sus activos digitales que están ‘expuestos’, ya sea que los activos digitales sean seguros o vulnerables, conocidos o desconocidos, en uso activo o no. Esta superficie de ataque cambia continuamente con el tiempo e incluye activos digitales que se encuentran en las instalaciones, en la nube, en redes subsidiarias y en entornos de terceros. En resumen, es cualquier cosa que un hacker pueda atacar.

¿Qué es la gestión de la superficie de ataque?

La gestión de la superficie de ataque es el proceso de descubrir estos activos y servicios y luego reducir o minimizar su exposición para evitar que los piratas informáticos los exploten. La exposición puede significar dos cosas: vulnerabilidades actuales, como parches faltantes o configuraciones incorrectas que reducen la seguridad de los servicios o activos. Pero también puede significar exposición a vulnerabilidades futuras.

Tome el ejemplo de una interfaz de administración como cPanel o una página de administración de firewall: estos pueden ser seguros contra todos los ataques actuales conocidos hoy, pero se podría descubrir una vulnerabilidad en el software mañana, cuando se convierta inmediatamente en un riesgo significativo. Un activo no necesita ser vulnerable hoy para ser vulnerable mañana. Si reduce su superficie de ataque, independientemente de las vulnerabilidades, se volverá más difícil de atacar mañana.

Por lo tanto, una parte importante de la gestión de la superficie de ataque consiste en reducir la exposición a posibles vulnerabilidades futuras mediante la eliminación de servicios y activos innecesarios de Internet. Esto lo que condujo a la incumplimiento de deloitte y qué lo distingue de la gestión tradicional de vulnerabilidades. Pero para hacer esto, primero necesitas saber qué hay allí.

Gestión de activos frente a gestión de vulnerabilidades

A menudo considerada como el pariente pobre de la gestión de vulnerabilidades, la gestión de activos ha sido tradicionalmente una tarea laboriosa y lenta para los equipos de TI. Incluso cuando tenían el control de los activos de hardware dentro de su organización y el perímetro de la red, todavía estaba plagado de problemas. Si solo se pasara por alto un activo del inventario de activos, podría evadir todo el proceso de gestión de vulnerabilidades y, dependiendo de la sensibilidad del activo, podría tener implicaciones de gran alcance para el negocio.

Hoy en día, es mucho más complicado. Las empresas están migrando a SaaS y moviendo sus sistemas y servicios a la nube, los equipos internos están descargando su propio flujo de trabajo, gestión de proyectos y herramientas de colaboración, y los usuarios individuales esperan personalizar sus entornos. Cuando las empresas también se expanden a través de fusiones y adquisiciones, a menudo se hacen cargo de sistemas de los que ni siquiera son conscientes; un ejemplo clásico es cuando Telco TalkTalk fue incumplido en 2015 y se robaron hasta 4 millones de registros sin cifrar de un sistema que ni siquiera sabían que existía.

Cambiando la seguridad de TI a DevOps

Las plataformas en la nube de hoy permiten que los equipos de desarrollo se muevan y escalen rápidamente cuando sea necesario. Pero esto pone gran parte de la responsabilidad de la seguridad en manos de los equipos de desarrollo, alejándose de los equipos de TI tradicionales y centralizados con procesos de control de cambios sólidos y confiables.

Esto significa que los equipos de seguridad cibernética luchan por ver qué está pasando o descubrir dónde están sus activos. Del mismo modo, es cada vez más difícil para las grandes empresas o negocios con equipos dispersos, a menudo ubicados en todo el mundo, para realizar un seguimiento de dónde están todos sus sistemas.

Como resultado, las organizaciones entienden cada vez más que sus procesos de gestión de vulnerabilidades deben integrarse en un proceso más holístico de «gestión de la superficie de ataque» porque primero debe saber lo que ha expuesto a Internet antes de pensar en las vulnerabilidades que tiene y lo que soluciona. priorizar

Características esenciales de las herramientas de gestión de superficie de ataque

Varias herramientas en el mercado son buenas para el descubrimiento de activos, encontrar nuevos dominios que se parezcan al suyo y detectar sitios web con contenido similar al suyo. Luego, su equipo puede verificar si se trata de un activo de la empresa o no, elegir si está incluido en sus procesos de gestión de vulnerabilidades y cómo se protege. Pero esto requiere un recurso interno porque la herramienta no puede hacerlo por usted.

De manera similar, algunas herramientas se enfocan solo en la superficie de ataque externa. Pero dado que un vector de ataque común es a través de las estaciones de trabajo de los empleados, la gestión de la superficie de ataque también debe incluir los sistemas internos. Aquí hay tres características esenciales que cada herramienta de monitoreo de superficie de ataque deberia proporcionar:

1. Descubrimiento de activos

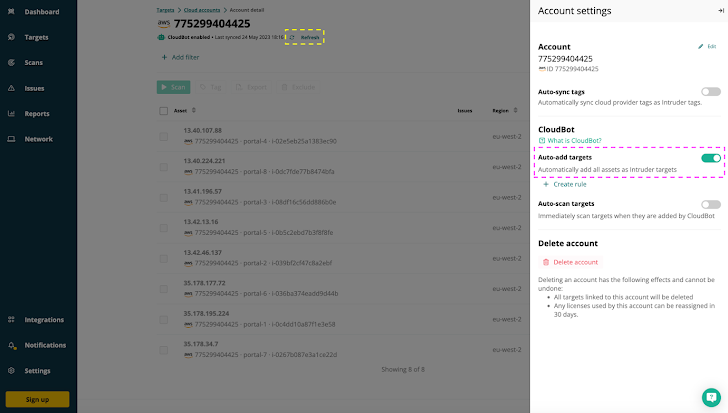

No puede administrar un activo si no sabe que existe. Como hemos visto, la mayoría de las organizaciones tienen una variedad de «incógnitas desconocidas», como activos alojados en sitios de socios o de terceros, cargas de trabajo que se ejecutan en entornos de nube pública, dispositivos IoT, direcciones IP y credenciales abandonadas, y más. El CloudBot de Intruder ejecuta comprobaciones cada hora en busca de nuevas direcciones IP o nombres de host en las cuentas conectadas de AWS, Google Cloud o Azure.

|

| CloudBot de Intruder agrega automáticamente cualquier nueva dirección IP externa o nombre de host en las cuentas en la nube como objetivos para el monitoreo y el escaneo de vulnerabilidades. |

2. Contexto empresarial

No todos los vectores de ataque son iguales y el ‘contexto’, lo que está expuesto a Internet, es una parte vital de la gestión de la superficie de ataque. Las herramientas heredadas no proporcionan este contexto; tratan todas las superficies de ataque (oficina externa, interna, centro de datos interno) de la misma manera, por lo que es difícil priorizar las vulnerabilidades. Las herramientas de administración de superficie de ataque identifican las brechas en sus controles de seguridad internos y externos para revelar las debilidades en su seguridad que deben abordarse y remediarse primero.

Intruder va un paso más allá y proporciona información sobre cualquier activo determinado y la unidad de negocio a la que pertenece la aplicación. Por ejemplo, saber si una carga de trabajo comprometida es parte de una aplicación crítica que administra transacciones SWIFT de banco a banco lo ayudará a formular su plan de remediación.

3. Escaneos proactivos y reactivos

No puedes simplemente probar tu superficie de ataque una vez. Cada día continúa creciendo a medida que agrega nuevos dispositivos, cargas de trabajo y servicios. A medida que crece, el riesgo de seguridad también crece. No solo el riesgo de nuevas vulnerabilidades, sino también configuraciones incorrectas, exposición de datos u otras brechas de seguridad. Es importante probar todos los posibles vectores de ataque, y es importante hacerlo continuamente para evitar que su comprensión quede obsoleta.

Incluso mejor que el escaneo continuo es una plataforma que puede escanear de forma proactiva o reactiva según las circunstancias. Por ejemplo, reaccionar ante la puesta en línea de un nuevo servicio en la nube iniciando un escaneo o escaneando proactivamente todos los activos tan pronto como estén disponibles nuevas comprobaciones de vulnerabilidad.

Reduciendo tu superficie de ataque con Intruder

Herramientas de monitoreo de superficie de ataque como Intruso hacer todo esto y más. Intruder se asegura de que todo lo que tiene frente a Internet sea lo que se supone que es, al hacer que sea fácil de buscar y explorar. Su función Vista de red muestra exactamente qué puertos y servicios están disponibles, incluidas capturas de pantalla de aquellos que tienen sitios web o aplicaciones ejecutándose en ellos.

La mayoría de las herramientas automatizadas son excelentes para escupir datos para que los analicen, pero no para reducir el «ruido». Intruder prioriza los problemas y las vulnerabilidades según el contexto, o si deberían estar en Internet. Combinado con el monitoreo continuo de Intruder y los análisis de amenazas emergentes, esto hace que sea mucho más fácil y rápido encontrar y reparar nuevas vulnerabilidades antes de que puedan ser explotadas.

¡Prueba Intruder por ti mismo!

Con sus capacidades de monitoreo de superficie de ataque, Intruder está resolviendo uno de los problemas más fundamentales en ciberseguridad: la necesidad de comprender cómo los atacantes ven su organización, dónde es probable que ingresen y cómo puede identificar, priorizar y eliminar el riesgo.Listo para comenzar ?