La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) y la Oficina Federal de Investigaciones (FBI) han publicado un aviso conjunto sobre la explotación activa de una falla crítica recientemente revelada en la aplicación MOVEit Transfer de Progress Software para eliminar ransomware.

“Cl0p Ransomware Gang, también conocido como TA505, supuestamente comenzó a explotar una vulnerabilidad de inyección SQL previamente desconocida en la solución de transferencia de archivos administrada (MFT) de Progress Software conocida como MOVEit Transfer”, dijeron las agencias. dicho.

“Las aplicaciones web de MOVEit Transfer orientadas a Internet se infectaron con un shell web llamado LEMURLOOT, que luego se usó para robar datos de las bases de datos subyacentes de MOVEit Transfer”.

Desde entonces, la prolífica banda de ciberdelincuentes dio un ultimátum a varias empresas afectadas, instándolas a ponerse en contacto antes del 14 de junio de 2023, o arriesgarse a que se publiquen todos sus datos robados.

Microsoft está rastreando la actividad bajo el nombre de Lace Tempest (también conocido como Storm-0950), que también ha estado implicado en la explotación de una vulnerabilidad de seguridad crítica en los servidores de PaperCut.

Activo desde al menos febrero de 2019, el adversario se ha relacionado con una amplia gama de actividades en el ecosistema del delito cibernético, incluida la operación de un ransomware como servicio (RaaS) y la actuación como afiliado de otros esquemas de RaaS.

También se ha observado que actúa como intermediario de acceso inicial (IAB) para beneficiarse del acceso a redes empresariales comprometidas y también como cliente de otros IAB, lo que subraya la naturaleza interconectada del panorama de amenazas.

|

| Fuente: Kroll |

el abuso de CVE-2023-34362una falla de inyección de SQL en MOVEit Transfer, es una señal de que el adversario busca continuamente exploits de día cero en aplicaciones orientadas a Internet y los usa para su beneficio con el fin de extorsionar a las víctimas.

Vale la pena señalar que Cl0p llevó a cabo ataques de explotación masiva similares en otras aplicaciones de transferencia de archivos administrados, como Accellion FTA y GoAnywhere MFT durante el año pasado.

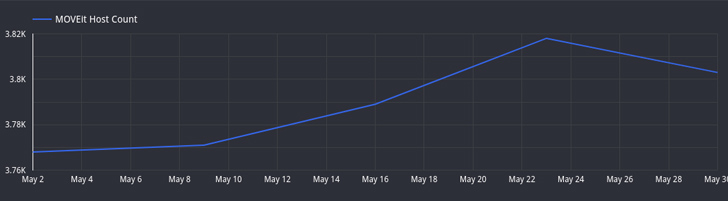

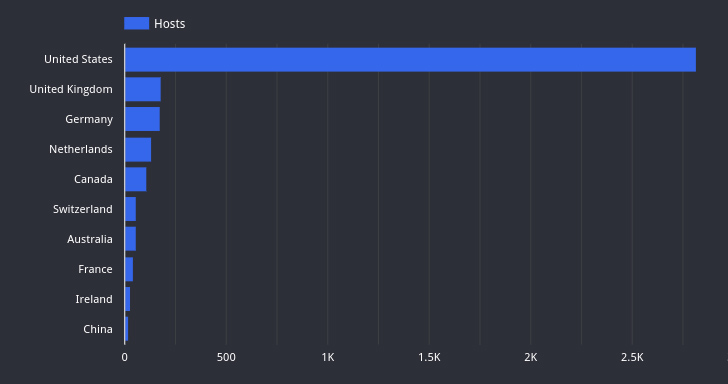

Empresa de gestión de superficie de ataque Censys dicho ha observado una caída en la cantidad de hosts que ejecutan instancias expuestas de MOVEit Transfer de más de 3000 hosts a poco más de 2600.

“Varios de estos anfitriones están asociados con organizaciones de alto perfil, incluidas varias empresas de Fortune 500 y agencias gubernamentales estatales y federales”, señaló Censys, destacando las finanzas, la tecnología y la atención médica como los sectores con mayor exposición.

🔐 Dominio de la seguridad de API: comprensión de su verdadera superficie de ataque

Descubra las vulnerabilidades sin explotar en su ecosistema de API y tome medidas proactivas hacia una seguridad inquebrantable. ¡Únase a nuestro seminario web perspicaz!

krollen un análisis compartido con The Hacker News, dijo que identificó actividad que indica que los actores de la amenaza Clop probablemente estaban experimentando con formas de explotar esta falla en particular en abril de 2022 y desde julio de 2021.

El hallazgo es particularmente significativo ya que sirve para ilustrar la experiencia técnica del atacante y la planificación que se ha llevado a cabo para organizar las intrusiones mucho antes de que comenzara la reciente ola de explotaciones.

“Los comandos durante el período de julio de 2021 parecían ejecutarse durante un período de tiempo más prolongado, lo que sugiere que las pruebas pueden haber sido un proceso manual en ese momento antes de que el grupo creara una solución automatizada que comenzó a probar en abril de 2022”, dijo Kroll.

Se dice que la explotación de julio de 2021 se originó a partir de una dirección IP (45.129.137[.]232) que se atribuyó previamente al actor de Cl0p en relación con los intentos de explotar fallas en el producto SolarWinds Serv-U casi al mismo tiempo.

“Esta es la tercera vez que el grupo de ransomware Cl0p usa un día cero en aplicaciones web para extorsionar en tres años”, dijo el investigador de seguridad Kevin Beaumont. dicho. “En los tres casos eran productos con seguridad en la marca”.