Una nueva campaña de ciberataque está aprovechando el script de PowerShell asociado con una herramienta legítima de equipo rojo para saquear hashes NTLMv2 de sistemas Windows comprometidos ubicados principalmente en Australia, Polonia y Bélgica.

La actividad recibió el nombre en código Steal-It de Zscaler ThreatLabz.

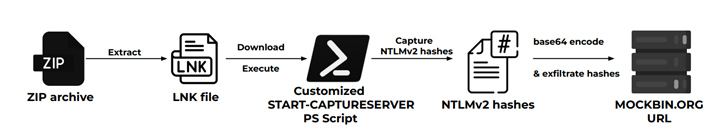

«En esta campaña, los actores de amenazas roban y exfiltran hashes NTLMv2 utilizando versiones personalizadas de Nishang Script de PowerShell de inicio de CaptureServerejecutando varios comandos del sistema y extrayendo los datos recuperados a través de las API de Mockbin», dijeron los investigadores de seguridad Niraj Shivtarkar y Avinash Kumar.

Nishang es un marco y una colección de scripts y cargas útiles de PowerShell para seguridad ofensiva, pruebas de penetración y formación de equipos rojos.

Los ataques aprovechan hasta cinco cadenas de infección diferentes, aunque todas aprovechan los correos electrónicos de phishing que contienen archivos ZIP como punto de partida para infiltrarse en objetivos específicos utilizando técnicas de geofencing.

- Cadena de infección por robo de hash NTLMv2que emplea una versión personalizada del script de PowerShell Start-CaptureServer mencionado anteriormente para recolectar hashes NTLMv2

- Cadena de infección por robo de información del sistemaque Onlyfans atrae a los usuarios australianos para que descarguen un archivo CMD que roba información del sistema.

- Cadena de infección fansly whoamique utiliza imágenes explícitas de modelos Fansly ucranianos y rusos para atraer a los usuarios polacos a descargar un archivo CMD que filtra los resultados del comando whoami.

- Cadena de infección de actualización de Windowsque apunta a usuarios belgas con scripts de actualización de Windows falsos diseñados para ejecutar comandos como tasklist y systeminfo.

Vale la pena señalar que la última secuencia de ataque fue destacada por el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) en mayo de 2023 como parte de una campaña APT28 dirigida contra instituciones gubernamentales del país.

Demasiado vulnerable: descubrir el estado de la superficie de ataque a la identidad

¿Consiguió el MFA? ¿PAM? ¿Protección de la cuenta de servicio? Descubra qué tan bien equipada está realmente su organización contra las amenazas a la identidad

Esto plantea la posibilidad de que la campaña Steal-It también pueda ser obra del actor de amenazas patrocinado por el estado ruso.

«Los scripts de PowerShell personalizados de los actores de amenazas y el uso estratégico de archivos LNK dentro de archivos ZIP resaltan su experiencia técnica», dijeron los investigadores. «La persistencia mantenida al mover archivos desde la carpeta Descargas a Inicio y cambiarles el nombre subraya la dedicación de los actores de amenazas al acceso prolongado».