Un “actor de habla china simplificada” ha sido vinculado a una nueva campaña que ha apuntado a varios países de Asia y Europa con el objetivo final de realizar manipulaciones en el ranking de optimización de motores de búsqueda (SEO).

El clúster SEO de sombrero negro ha recibido el nombre en código Rango de dragón por Cisco Talos, con presencia de victimología distribuida en Tailandia, India, Corea, Bélgica, Países Bajos y China.

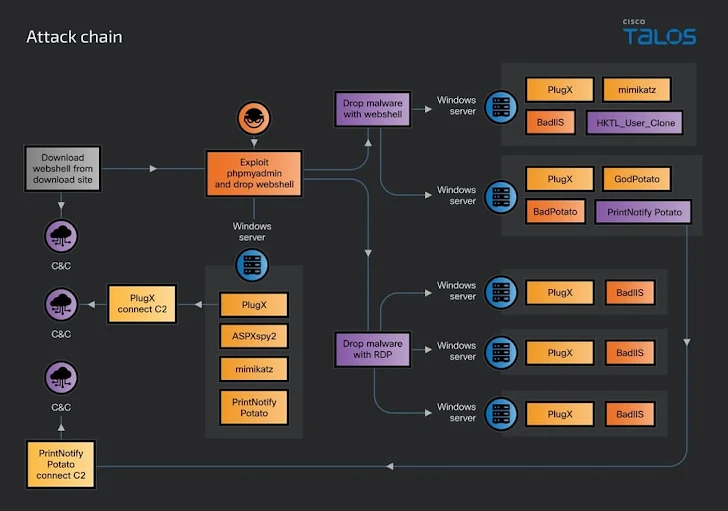

“DragonRank explota los servicios de aplicaciones web de los objetivos para implementar un shell web y lo utiliza para recopilar información del sistema y lanzar malware como PlugX y BadIIS, ejecutando varias utilidades de recolección de credenciales”, dijo el investigador de seguridad Joey Chen. dicho.

Los ataques han provocado la vulneración de 35 servicios de información de Internet (Sistema de información de Internet (IIS)) servidores con el objetivo final de implementar el malware BadIIS, que fue documentado por primera vez por ESET en agosto de 2021.

Está diseñado específicamente para facilitar el software proxy y el fraude SEO al convertir el servidor IIS comprometido en un punto de retransmisión para comunicaciones maliciosas entre sus clientes (es decir, otros actores de amenazas) y sus víctimas.

Además, puede modificar el contenido servido a los motores de búsqueda para manipular sus algoritmos y mejorar la clasificación de otros sitios web de interés para los atacantes.

“Uno de los aspectos más sorprendentes de la investigación es lo versátil que es el malware de IIS y la [detection of] “Esquema criminal de fraude SEO, donde el malware se utiliza indebidamente para manipular algoritmos de motores de búsqueda y ayudar a mejorar la reputación de sitios web de terceros”, dijo la investigadora de seguridad Zuzana Hromcova a The Hacker News en ese momento.

El último conjunto de ataques destacados por Talos abarca un amplio espectro de sectores industriales, incluidos joyería, medios de comunicación, servicios de investigación, atención médica, producción de video y televisión, fabricación, transporte, organizaciones religiosas y espirituales, servicios de TI, asuntos internacionales, agricultura, deportes y feng shui.

Las cadenas de ataque comienzan aprovechando fallas de seguridad conocidas en aplicaciones web como phpMyAdmin y WordPress para eliminar el shell web de código abierto ASPXspy, que luego actúa como un conducto para introducir herramientas complementarias en el entorno de los objetivos.

El objetivo principal de la campaña es comprometer los servidores IIS que alojan sitios web corporativos, abusando de ellos para implantar el malware BadIIS y reutilizándolos efectivamente como plataforma de lanzamiento para operaciones fraudulentas mediante el uso de palabras clave relacionadas con la pornografía y el sexo.

Otro aspecto importante del malware es su capacidad de hacerse pasar por el rastreador del motor de búsqueda Google en su cadena de agente de usuario cuando retransmite la conexión al servidor de comando y control (C2), lo que le permite eludir algunas medidas de seguridad del sitio web.

“El actor de la amenaza se dedica a manipular el SEO alterando o explotando los algoritmos de los motores de búsqueda para mejorar la clasificación de un sitio web en los resultados de búsqueda”, explicó Chen. “Llevan a cabo estos ataques para dirigir el tráfico a sitios maliciosos, aumentar la visibilidad de contenido fraudulento o perturbar a los competidores inflando o desinflando artificialmente las clasificaciones”.

Una forma importante en la que DragonRank se distingue de otros grupos de ciberdelitos SEO de sombrero negro es en la forma en que intenta violar servidores adicionales dentro de la red del objetivo y mantener el control sobre ellos utilizando PlugX, una puerta trasera ampliamente compartida por actores de amenazas chinos, y varios programas de recolección de credenciales como Mimikatz, PrintNotifyPotato, BadPotato y GodPotato.

Aunque el malware PlugX utilizado en los ataques se basa en técnicas de carga lateral de DLL, la DLL del cargador responsable de lanzar la carga útil cifrada utiliza el mecanismo de manejo de excepciones estructuradas (SEH) de Windows en un intento de garantizar que el archivo legítimo (es decir, el binario susceptible a la carga lateral de DLL) pueda cargar el PlugX sin activar ninguna alarma.

La evidencia descubierta por Talos apunta a que el actor de amenazas mantiene una presencia en Telegram bajo el nombre de usuario “tttseo” y la aplicación de mensajería instantánea QQ para facilitar transacciones comerciales ilegales con clientes que pagan.

“Estos adversarios también ofrecen un servicio al cliente aparentemente de calidad, adaptando los planes promocionales para ajustarse mejor a las necesidades de sus clientes”, añadió Chen.

“Los clientes pueden enviar las palabras clave y los sitios web que desean promocionar, y DragonRank desarrolla una estrategia adaptada a esas especificaciones. El grupo también se especializa en dirigir las promociones a países e idiomas específicos, lo que garantiza un enfoque personalizado e integral del marketing online”.