Los administradores del repositorio Python Package Index (PyPI) han puesto en cuarentena el paquete “aiocpa” tras una nueva actualización que incluía código malicioso para extraer claves privadas a través de Telegram.

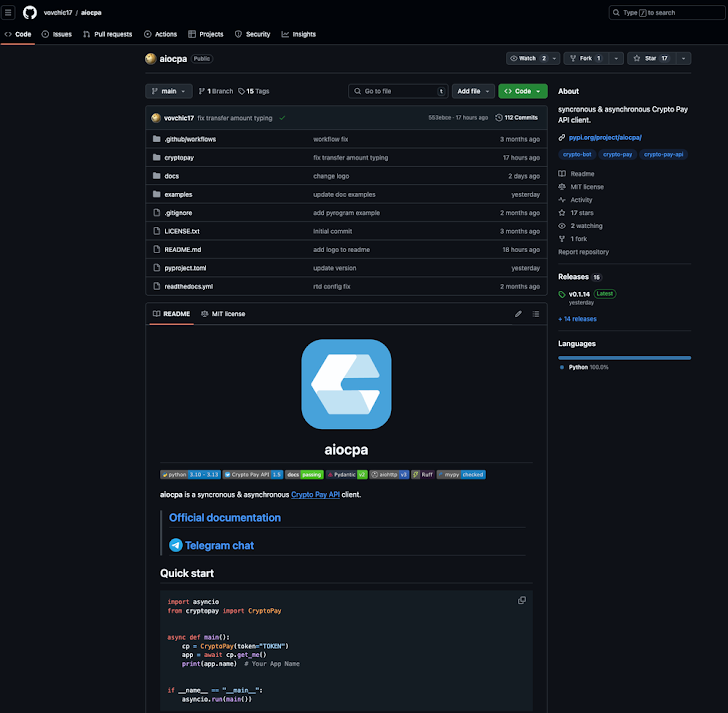

El paquete en cuestión es descrito como sincrónico y asincrónico API de pago criptográfico cliente. El paquete, lanzado originalmente en septiembre de 2024, ha sido descargado 12,100 veces hasta la fecha.

Al poner la biblioteca de Python en cuarentena, se evita que los clientes la instalen más y sus mantenedores no pueden modificarla.

El equipo de ciberseguridad Phylum, que compartido detalles del ataque a la cadena de suministro de software la semana pasada, dijo que el autor del paquete publicó la actualización maliciosa de PyPI, manteniendo la biblioteca repositorio de GitHub limpiar en un intento de evadir la detección.

Actualmente no está claro si el desarrollador original estuvo detrás de la actualización fraudulenta o si sus credenciales fueron comprometidas por un actor de amenazas diferente.

Los signos de actividad maliciosa se detectaron por primera vez en la versión 0.1.13 de la biblioteca, que incluía un cambio en el script de Python “sync.py” que está diseñado para decodificar y ejecutar una masa de código ofuscada inmediatamente después de instalar el paquete.

“Este blob en particular está codificado y comprimido recursivamente 50 veces”, dijo Phylum, agregando que se usa para capturar y transmitir el token API Crypto Pay de la víctima usando un bot de Telegram.

Vale la pena señalar que Crypto Pay se anuncia como un sistema de pago basado en Bot criptográfico (@CryptoBot) que permite a los usuarios aceptar pagos en criptomonedas y transferir monedas a los usuarios mediante la API.

El incidente es significativo, sobre todo porque resalta la importancia de escanear el código fuente del paquete antes de descargarlo, en lugar de simplemente verificar sus repositorios asociados.

“Como se evidencia aquí, los atacantes pueden mantener deliberadamente repositorios de fuentes limpias mientras distribuyen paquetes maliciosos a los ecosistemas”, dijo la compañía, y agregó que el ataque “sirve como recordatorio de que el historial de seguridad previo de un paquete no garantiza su seguridad continua”.

Actualizar

El paquete aiocpa se eliminó formalmente del repositorio de PyPI.