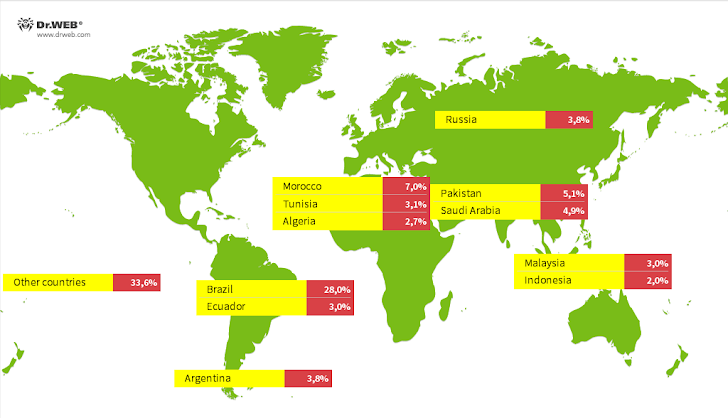

Casi 1,3 millones de TV boxes basados en Android que ejecutan versiones obsoletas del sistema operativo y que pertenecen a usuarios de 197 países han sido infectados por un nuevo malware denominado Vo1d (también conocido como Void).

“Es una puerta trasera que coloca sus componentes en el área de almacenamiento del sistema y, cuando lo comanda un atacante, es capaz de descargar e instalar en secreto software de terceros”, dijo el proveedor de antivirus ruso Doctor Web. dicho en un informe publicado hoy.

La mayoría de las infecciones se han detectado en Brasil, Marruecos, Pakistán, Arabia Saudita, Argentina, Rusia, Túnez, Ecuador, Malasia, Argelia e Indonesia.

Actualmente no se sabe cuál es el origen de la infección, aunque se sospecha que puede haber involucrado una instancia de compromiso previa que permite obtener privilegios de root o el uso de versiones de firmware no oficiales con acceso de root incorporado.

Los siguientes modelos de TV han sido seleccionados como parte de la campaña:

- KJ-SMART4KVIP (Android 10.1; compilación KJ-SMART4KVIP/NHG47K)

- R4 (Android 7.1.2; compilación R4/NHG47K)

- TV BOX (Android 12.1; versión de TV BOX/NHG47K)

El ataque implica la sustitución del archivo demonio “/system/bin/debuggerd” (con el archivo original movido a un archivo de respaldo llamado “debuggerd_real”), así como la introducción de dos nuevos archivos – “/system/xbin/vo1d” y “/system/xbin/wd” – que contienen el código malicioso y operan concurrentemente.

“Antes de Android 8.0, los fallos eran manejados por los demonios debuggerd y debuggerd64”, dijo Google. notas En la documentación de Android: “En Android 8.0 y versiones posteriores, crash_dump32 y crash_dump64 se generan según sea necesario”.

Se han modificado dos archivos diferentes enviados como parte del sistema operativo Android (install-recovery.sh y daemonsu) como parte de la campaña para desencadenar la ejecución del malware al iniciar el módulo “wd”.

“Los autores del troyano probablemente intentaron disfrazar uno de sus componentes como el programa de sistema ‘/system/bin/vold’, llamándolo por el nombre similar ‘vo1d’ (sustituyendo la letra minúscula ‘l’ por el número ‘1’)”, dijo el Doctor Web.

A su vez, la carga útil “vo1d” inicia “wd” y garantiza su ejecución constante, mientras también descarga y ejecuta archivos ejecutables cuando se lo indica un servidor de comando y control (C2). Además, controla los directorios especificados e instala los archivos APK que encuentra en ellos.

“Desafortunadamente, no es raro que los fabricantes de dispositivos económicos utilicen versiones antiguas del sistema operativo y las presenten como más actualizadas para hacerlas más atractivas”, dijo la compañía.