Hasta 25 sitios web vinculados a la minoría kurda se han visto comprometidos como parte de un ataque de abrevadero diseñado para recopilar información confidencial durante más de un año y medio.

La empresa francesa de ciberseguridad Sekoia, que reveló detalles de la campaña denominada SilentSelfie, describió la intrusión como de larga duración, y los primeros signos de infección se detectaron ya en diciembre de 2022.

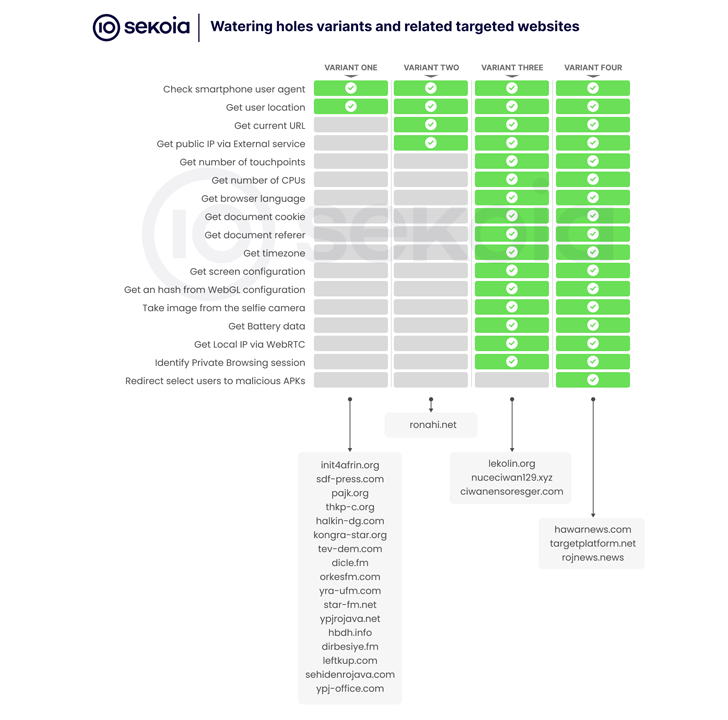

Los compromisos web estratégicos están diseñados para ofrecer cuatro variantes diferentes de un marco de robo de información, agregó.

“Estos iban desde los más simples, que simplemente robaban la ubicación del usuario, hasta otros más complejos que grababan imágenes de la cámara selfie y conducían a usuarios seleccionados a instalar un APK malicioso, es decir, una aplicación utilizada en Android”, afirman los investigadores de seguridad Felix Aimé y Maxime A. dicho en un informe del miércoles.

Los sitios web objetivo incluyen la prensa y los medios kurdos, la administración de Rojava y sus fuerzas armadas, aquellos relacionados con partidos y organizaciones políticos revolucionarios de extrema izquierda en Türkiye y las regiones kurdas. Sekoia dijo a The Hacker News que el método exacto por el cual estos sitios web fueron violados sigue siendo incierto.

Los ataques no se han atribuido a ningún actor o entidad amenazante conocido, lo que indica el surgimiento de un nuevo grupo de amenazas dirigido a la comunidad kurda, que ha sido previamente señalada por grupos como StrongPity y BladeHawk.

A principios de este año, la firma de seguridad holandesa Hunt & Hackett también reveló que los sitios web kurdos en los Países Bajos fueron señalados por un actor de amenazas del nexo turco conocido como Sea Turtle.

Los ataques de abrevadero se caracterizan por la implementación de un JavaScript malicioso que es responsable de recopilar diversos tipos de información de los visitantes del sitio, incluida su ubicación, datos del dispositivo (por ejemplo, número de CPU, estado de la batería, idioma del navegador, etc.) y datos públicos. Dirección IP, entre otros.

Una variante del script de reconocimiento encontrada en tres sitios web (rojnews[.]noticias, hawarnews[.]com y plataforma objetivo[.]net.) también se ha observado que redirige a los usuarios a archivos APK de Android no autorizados, mientras que otros incluyen la capacidad de seguimiento de usuarios a través de una cookie llamada “sessionIdVal”.

La aplicación de Android, según el análisis de Sekoia, incorpora el sitio web como un WebView, al mismo tiempo que aspira clandestinamente información del sistema, listas de contactos, ubicación y archivos presentes en el almacenamiento externo en función de los permisos que se le otorgan.

“Cabe señalar que este código malicioso no tiene ningún mecanismo de persistencia, sino que sólo se ejecuta cuando el usuario abre la aplicación RojNews”, señalaron los investigadores.

“Una vez que el usuario abre la aplicación, y después de 10 segundos, el servicio LocationHelper comienza a mostrar el fondo de la URL rojnews[.]news/wp-includes/sitemaps/ a través de solicitudes HTTP POST, compartiendo la ubicación actual del usuario y esperando que se ejecuten los comandos”.

No se sabe mucho sobre quién está detrás de SilentSelfie, pero Sekoia ha evaluado que podría ser obra del Gobierno Regional del Kurdistán de Irak basándose en el arresto del periodista de RojNews Silêman Ehmed por las fuerzas del KDP en octubre de 2023. Fue sentenciado a tres años de prisión en julio de 2024.

“Aunque esta campaña de abrevadero es poco sofisticada, destaca por el número de sitios web kurdos afectados y su duración”, dijeron los investigadores. “El bajo nivel de sofisticación de la campaña sugiere que podría ser el trabajo de un actor de amenazas descubierto con capacidades limitadas y relativamente nuevo en el campo”.