Varias organizaciones que operan en los sectores de transporte y logística global, medios de comunicación y entretenimiento, tecnología y automoción en Italia, España, Taiwán, Tailandia, Turquía y el Reino Unido se han convertido en el objetivo de una “campaña sostenida” por parte del prolífico grupo con sede en China. APT41 grupo de hackers

“APT41 se infiltró con éxito y mantuvo un acceso prolongado y no autorizado a las redes de numerosas víctimas desde 2023, lo que les permitió extraer datos confidenciales durante un período prolongado”, dijo Mandiant, propiedad de Google. dicho en un nuevo informe publicado el jueves.

La empresa de inteligencia sobre amenazas describió al colectivo adversario como único entre los actores del nexo con China debido a su uso de “malware no público normalmente reservado para operaciones de espionaje en actividades que parecen quedar fuera del alcance de las misiones patrocinadas por el Estado”.

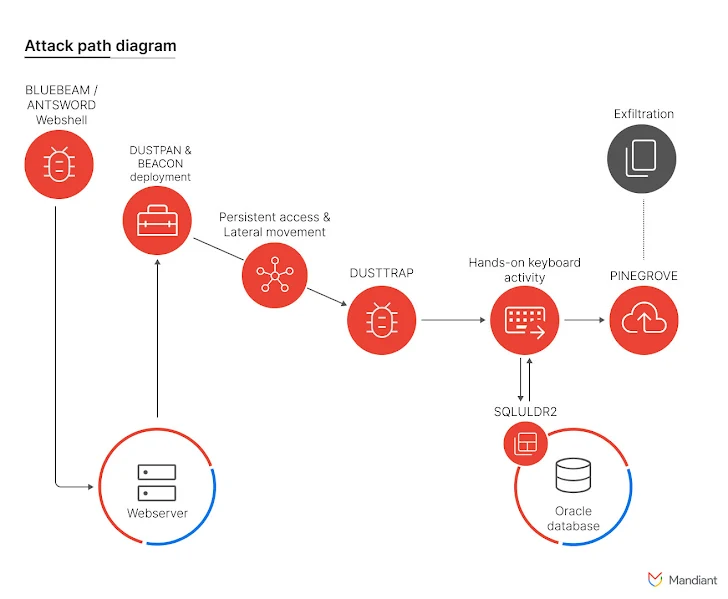

Las cadenas de ataque implican el uso de shells web (ANTSWORD y BLUEBEAM), cuentagotas personalizados (DUSTPAN y DUSTTRAP) y herramientas disponibles públicamente (SQLULDR2 y PINEGROVE) para lograr persistencia, entregar cargas útiles adicionales y exfiltrar datos de interés.

Las capas web actúan como un conducto para descargar el cuentagotas DUSTPAN (también conocido como StealthVector) que es responsable de cargar Cobalt Strike Beacon para la comunicación de comando y control (C2), seguido por el despliegue del cuentagotas DUSTTRAP después del movimiento lateral.

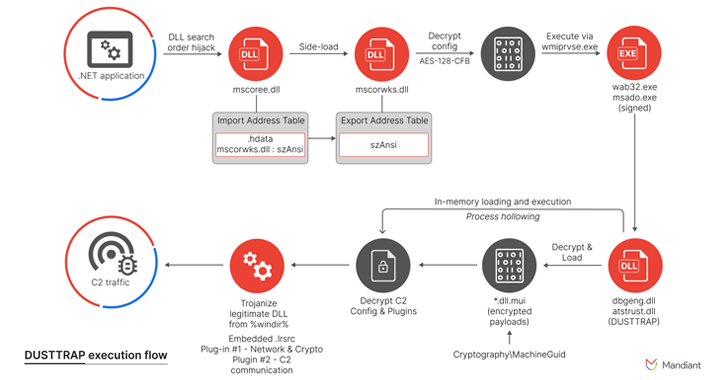

DUSTTRAP, por su parte, está configurado para descifrar un payload malicioso y ejecutarlo en la memoria, que, a su vez, establece contacto con un servidor controlado por el atacante o una cuenta de Google Workspace comprometida en un intento de ocultar sus actividades maliciosas.

Google afirmó que las cuentas de Workspace identificadas fueron reparadas para evitar el acceso no autorizado. Sin embargo, no reveló cuántas cuentas se vieron afectadas.

Las intrusiones también se caracterizan por el uso de SQLULDR2 para exportar datos desde bases de datos Oracle a un archivo de texto local y PINEGROVE para transmitir grandes volúmenes de datos confidenciales desde redes comprometidas abusando de Microsoft OneDrive como vector de exfiltración.

Vale la pena señalar aquí que las familias de malware que Mandiant rastrea como DUSTPAN y DUSTTRAP comparten superposiciones con aquellas que han sido denominadas en código DodgeBox y MoonWalk, respectivamente, por Zscaler ThreatLabz.

“DUSTTRAP es un marco de complementos de varias etapas con múltiples componentes”, dijeron los investigadores de Mandiant, y agregaron que identificó al menos 15 complementos que son capaces de ejecutar comandos de shell, realizar operaciones del sistema de archivos, enumerar y finalizar procesos, capturar pulsaciones de teclas y capturas de pantalla, recopilar información del sistema y modificar el Registro de Windows.

También está diseñado para sondear hosts remotos, realizar búsquedas en el sistema de nombres de dominio (DNS), enumerar sesiones de escritorio remoto, cargar archivos y realizar diversas manipulaciones en Microsoft Active Directory.

“El malware DUSTTRAP y sus componentes asociados que se observaron durante la intrusión estaban firmados con certificados de firma de código presuntamente robados”, afirmó la empresa. “Uno de los certificados de firma de código parecía estar relacionado con una empresa surcoreana que opera en el sector de la industria del juego”.

GhostEmperor regresa para atormentarnos

La revelación se produce cuando la empresa de ciberseguridad israelí Sygnia reveló detalles de una campaña de ciberataque montada por un sofisticado grupo de amenazas con nexo con China llamado GhostEmperor para distribuir una variante del rootkit Demodex.

El método exacto utilizado para acceder a los objetivos no está claro en la actualidad, aunque se ha observado anteriormente que el grupo explotaba fallos conocidos en aplicaciones conectadas a Internet. El acceso inicial facilita la ejecución de un script por lotes de Windows, que descarga un archivo CAB (Archivo de gabinete) para, en última instancia, iniciar un módulo de implantación central.

El implante está equipado para gestionar las comunicaciones C2 e instalar el rootkit del kernel Demodex mediante un proyecto de código abierto llamado Motor de trampas para evitar la aplicación de firma del controlador de Windows (DSE) mecanismo.

“GhostEmperor emplea un malware de múltiples etapas para lograr una ejecución sigilosa y persistente y utiliza varios métodos para impedir el proceso de análisis”, dijo el investigador de seguridad Dor Nizar. dicho.