El actor de amenazas conocido como APT-C-60 se ha relacionado con un ciberataque dirigido a una organización anónima en Japón que utilizó un señuelo con el tema de una solicitud de empleo para entregar la puerta trasera SpyGlace.

Esto es según los hallazgos de JPCERT/CC, que dijo que la intrusión aprovechó servicios legítimos como Google Drive, Bitbucket y StatCounter. El ataque se llevó a cabo alrededor de agosto de 2024.

“En este ataque, se envió un correo electrónico que pretendía ser de un posible empleado al contacto de reclutamiento de la organización, infectando el contacto con malware”, dijo la agencia. dicho.

APT-C-60 es el apodo asignado a un grupo de ciberespionaje alineado con Corea del Sur que se sabe que apunta a países del este de Asia. En agosto de 2024, se observó que se explotaba una vulnerabilidad de ejecución remota de código en WPS Office para Windows (CVE-2024-7262) para eliminar una puerta trasera personalizada llamada SpyGlace.

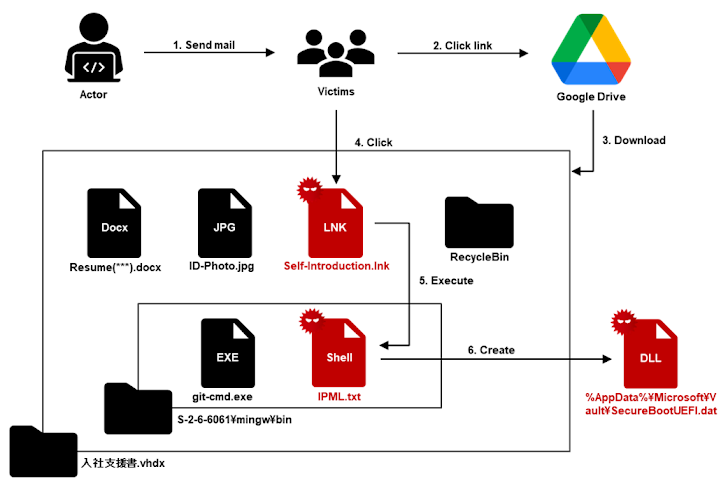

La cadena de ataque descubierta por JPCERT/CC implica el uso de un correo electrónico de phishing que contiene un enlace a un archivo alojado en Google Drive, un archivo de unidad de disco duro virtual (VHDX), que, cuando se descarga y se monta, incluye un documento señuelo y un Acceso directo de Windows (“Self-Introduction.lnk”).

El archivo LNK es responsable de desencadenar los siguientes pasos en la cadena de infección, al mismo tiempo que muestra el documento señuelo como una distracción.

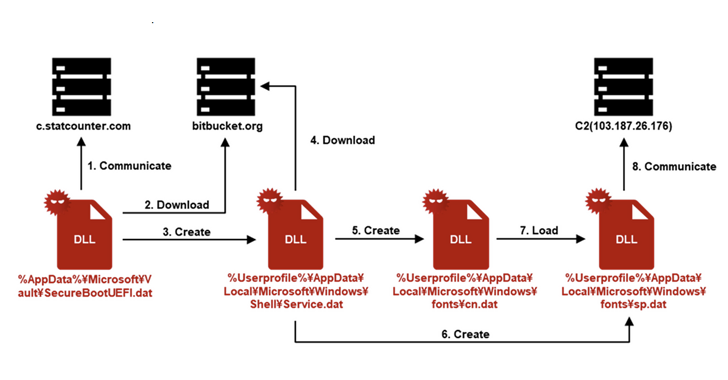

Esto implica lanzar una carga útil de descarga/gotero llamada “SecureBootUEFI.dat” que, a su vez, utiliza StatCounter, una herramienta legítima de análisis web, para transmitir una cadena que puede identificar de forma única un dispositivo víctima utilizando el Campo de referencia HTTP. El valor de la cadena se deriva del nombre de la computadora, el directorio de inicio y el nombre de usuario y está codificado.

Luego, el descargador accede a Bitbucket utilizando la cadena única codificada para recuperar la siguiente etapa, un archivo conocido como “Service.dat”, que descarga dos artefactos más de un repositorio de Bitbucket diferente: “cbmp.txt” y “icon.txt”. – que se guardan como “cn.dat” y “sp.dat”, respectivamente.

“Service.dat” también conserva “cn.dat” en el host comprometido mediante una técnica llamada secuestro de COMdespués de lo cual ejecuta la puerta trasera SpyGlace (“sp.dat”).

El backdoor, por su parte, establece contacto con un servidor de comando y control (“103.187.26[.]176”) y espera más instrucciones que le permitan robar archivos, cargar complementos adicionales y ejecutar comandos.

Vale la pena señalar que las empresas de ciberseguridad Laboratorio Chuangyu 404 y Tecnologías positivas han informado de forma independiente sobre campañas idénticas que distribuyen el malware SpyGlace, además de destacar evidencia que apunta a APT-C-60 y APT-Q-12 (también conocido como Pseudo Hunter) son subgrupos dentro del grupo DarkHotel.

“Los grupos de la región de Asia continúan utilizando técnicas no estándar para enviar su malware a los dispositivos de las víctimas”, dijo Positive Technologies. “Una de estas técnicas es el uso de discos virtuales en formato VHD/VHDX para eludir los mecanismos de protección del sistema operativo”.