Los actores de amenazas detrás del malware AndroxGh0st ahora están explotando un conjunto más amplio de fallas de seguridad que afectan a varias aplicaciones conectadas a Internet, al mismo tiempo que implementan el malware botnet Mozi.

“Esta botnet utiliza ejecución remota de código y métodos de robo de credenciales para mantener un acceso persistente, aprovechando vulnerabilidades sin parches para infiltrarse en infraestructuras críticas”, CloudSEK dicho en un nuevo informe.

AndroxGh0st es el nombre que se le da a una herramienta de ataque en la nube basada en Python que es conocida por apuntar a aplicaciones Laravel con el objetivo de datos confidenciales relacionados con servicios como Amazon Web Services (AWS), SendGrid y Twilio.

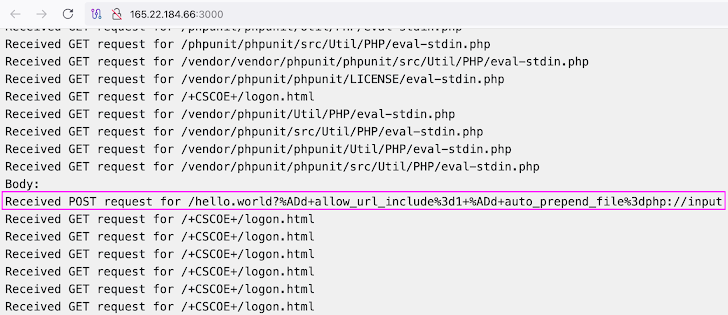

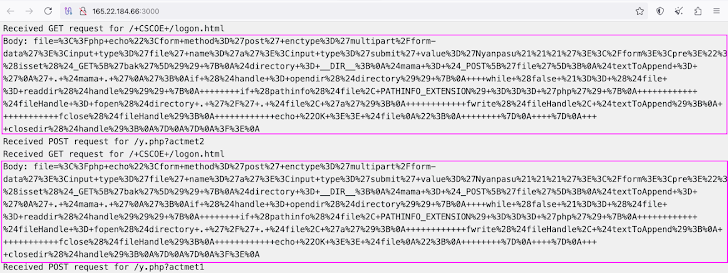

Activo desde al menos 2022, anteriormente aprovechó fallas en el servidor web Apache (CVE-2021-41773), Marco Laravel (CVE-2018-15133) y PHPUnidad (CVE-2017-9841) para obtener acceso inicial, escalar privilegios y establecer un control persistente sobre los sistemas comprometidos.

A principios de marzo, las agencias de inteligencia y ciberseguridad de EE. UU. revelaron que los atacantes están implementando el malware AndroxGh0st para crear una botnet para “identificar y explotar a las víctimas en las redes objetivo”.

El último análisis de CloudSEK revela una expansión estratégica del enfoque de orientación, y el malware ahora explota una serie de vulnerabilidades para el acceso inicial.

- CVE-2014-2120 (Puntuación CVSS: 4,3) – Vulnerabilidad XSS de la página de inicio de sesión de Cisco ASA WebVPN

- CVE-2018-10561 (Puntuación CVSS: 9,8) – Vulnerabilidad de omisión de autenticación de Dasan GPON

- CVE-2018-10562 (Puntuación CVSS: 9,8) – Vulnerabilidad de inyección de comando Dasan GPON

- CVE-2021-26086 (Puntuación CVSS: 5,3) – Vulnerabilidad de recorrido de ruta de Atlassian Jira

- CVE-2021-41277 (Puntuación CVSS: 7,5) – Vulnerabilidad de inclusión de archivos locales en el mapa Metabase GeoJSON

- CVE-2022-1040 (Puntuación CVSS: 9,8) – Vulnerabilidad de omisión de autenticación de Sophos Firewall

- CVE-2022-21587 (Puntuación CVSS: 9,8) – Vulnerabilidad de carga de archivos arbitrarios no autenticados en Oracle E-Business Suite (EBS)

- CVE-2023-1389 (Puntuación CVSS: 8,8) – Vulnerabilidad de inyección de comando del firmware TP-Link Archer AX21

- CVE-2024-4577 (Puntuación CVSS: 9,8) – Vulnerabilidad de inyección de argumentos PHP CGI

- CVE-2024-36401 (Puntuación CVSS: 9,8) – Vulnerabilidad de ejecución remota de código de GeoServer

“La botnet recorre nombres de usuario administrativos comunes y utiliza un patrón de contraseña consistente”, dijo la compañía. “La URL de destino redirige a /wp-admin/, que es el panel de administración backend para los sitios de WordPress. Si la autenticación es exitosa, obtiene acceso a los controles y configuraciones críticos del sitio web”.

También se ha observado que los ataques aprovechan fallas de ejecución de comandos no autenticados en dispositivos Netgear DGN y enrutadores domésticos Dasan GPON para eliminar una carga útil llamada “Mozi.m” desde diferentes servidores externos (“200.124.241[.]140” y “117.215.206[.]216”).

Mozi es otra botnet muy conocida que tiene un historial de atacar dispositivos IoT para incorporarlos a una red maliciosa y realizar ataques distribuidos de denegación de servicio (DDoS).

Si bien los autores del malware fueron arrestados por funcionarios encargados de hacer cumplir la ley chinos en septiembre de 2021, no se observó una caída precipitada en la actividad de Mozi hasta agosto de 2023, cuando partes no identificadas emitieron un comando de desconexión automática para finalizar el malware. Se sospecha que los creadores de la botnet o las autoridades chinas distribuyeron una actualización para desmantelarla.

La integración de Mozi por parte de AndroxGh0st ha planteado la posibilidad de una posible alianza operativa, lo que le permitirá propagarse a más dispositivos que nunca.

“AndroxGh0st no sólo está colaborando con Mozi, sino que está incorporando funcionalidades específicas de Mozi (por ejemplo, mecanismos de propagación e infección de IoT) en su conjunto estándar de operaciones”, dijo CloudSEK.

“Esto significaría que AndroxGh0st se ha expandido para aprovechar el poder de propagación de Mozi para infectar más dispositivos IoT, utilizando las cargas útiles de Mozi para lograr objetivos que de otro modo requerirían rutinas de infección separadas”.

“Si ambas botnets utilizan la misma infraestructura de comando, indica un alto nivel de integración operativa, lo que posiblemente implica que tanto AndroxGh0st como Mozi están bajo el control del mismo grupo cibercriminal. Esta infraestructura compartida agilizaría el control sobre una gama más amplia de dispositivos. , mejorando tanto la efectividad como la eficiencia de sus operaciones combinadas de botnets”.