Las instancias de Docker Engine API de acceso público están siendo atacadas por actores de amenazas como parte de una campaña diseñada para incorporar las máquinas a una botnet de denegación de servicio distribuida (DDoS) denominada OráculoIV.

«Los atacantes están aprovechando esta configuración errónea para entregar un contenedor Docker malicioso, creado a partir de una imagen llamada ‘oracleiv_latest’ y que contiene malware Python compilado como un ejecutable ELF», afirman los investigadores de Cado, Nate Bill y Matt Muir. dicho.

La actividad maliciosa comienza cuando los atacantes utilizan una solicitud HTTP POST a la API de Docker para recuperar una imagen maliciosa de Docker Hub, que, a su vez, ejecuta un comando para recuperar un script de shell (oracle.sh) desde un comando y control (C&C). ) servidor.

Oracleiv_latest pretende ser una imagen de MySQL para Docker y se ha extraído 3500 veces hasta la fecha. En un giro quizás no tan sorprendente, la imagen también incluye instrucciones adicionales para buscar un minero XMRig y su configuración desde el mismo servidor.

Dicho esto, la empresa de seguridad en la nube dijo que no observó ninguna evidencia de extracción de criptomonedas realizada por el contenedor falsificado. El script de shell, por otro lado, es conciso e incorpora funciones para realizar ataques DDoS como Loris lento, inundaciones SYNy inundaciones UDP.

Las instancias de Docker expuestas se han convertido en un objetivo de ataque lucrativo en los últimos años, y a menudo se utilizan como conductos para campañas de criptojacking.

«Una vez que se descubre un punto final válido, es trivial extraer una imagen maliciosa y lanzar un contenedor desde ella para llevar a cabo cualquier objetivo imaginable», dijeron los investigadores. «Alojar el contenedor malicioso en Docker Hub, la biblioteca de imágenes de contenedores de Docker, agiliza aún más este proceso».

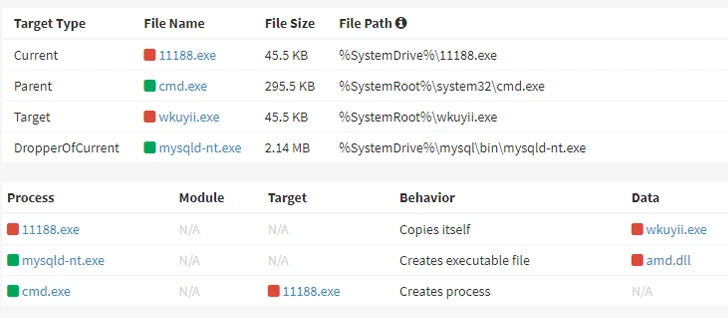

No es solo Docker, ya que los servidores MySQL vulnerables se han convertido en el objetivo de otro malware de botnet DDoS conocido como Ddostf, según el Centro de Respuesta a Emergencias de Seguridad de AhnLab (ASEC).

«Aunque la mayoría de los comandos soportados por Ddostf son similares a los de los típicos robots DDoS, una característica distintiva de Ddostf es su capacidad para conectarse a una dirección recién recibida del servidor C&C y ejecutar comandos allí durante un período determinado», ASEC dicho.

«En el nuevo servidor C&C sólo se pueden ejecutar comandos DDoS. Esto implica que el actor de amenazas Ddostf puede infectar numerosos sistemas y luego vender ataques DDoS como un servicio».

Para agravar aún más las cosas, está la aparición de varias nuevas botnets DDoS, como hailBot, kiraiBot y catDDoS, que se basan en miraicuyo código fuente se filtró en 2016.

«Estos caballos de Troya recientemente desarrollados introducen nuevos algoritmos de cifrado para ocultar información crítica o se ocultan mejor modificando el proceso de puesta en marcha y diseñando métodos de comunicación más encubiertos», dijo la empresa de ciberseguridad NSFOCUS. reveló el mes pasado.

Otro malware DDoS que ha resurgido este año es XorDdos, que infecta dispositivos Linux y «los transforma en zombis» para realizar ataques DDoS posteriores contra objetivos de interés.

La Unidad 42 de Palo Alto Networks dijo que la campaña comenzó a fines de julio de 2023, antes de alcanzar su punto máximo alrededor del 12 de agosto de 2023.

«Antes de que el malware se infiltrara con éxito en un dispositivo, los atacantes iniciaron un proceso de escaneo, empleando solicitudes HTTP para identificar posibles vulnerabilidades en sus objetivos», dijo la compañía. anotado. «Para evadir la detección, la amenaza convierte su proceso en un servicio en segundo plano que se ejecuta independientemente de la sesión actual del usuario».