Los investigadores de ciberseguridad han arrojado luz sobre un módulo de adware que pretende bloquear anuncios y sitios web maliciosos, mientras descarga sigilosamente un componente de controlador de kernel que otorga a los atacantes la capacidad de ejecutar código arbitrario con permisos elevados en los hosts de Windows.

El malware, denominado HotPage, recibe su nombre del instalador homónimo («HotPage.exe»), según nuevos hallazgos de ESET.

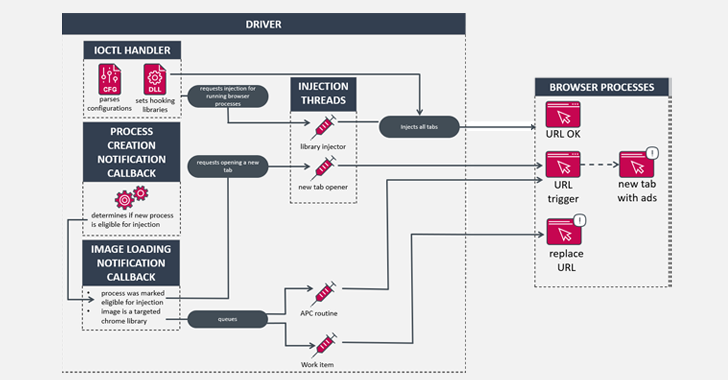

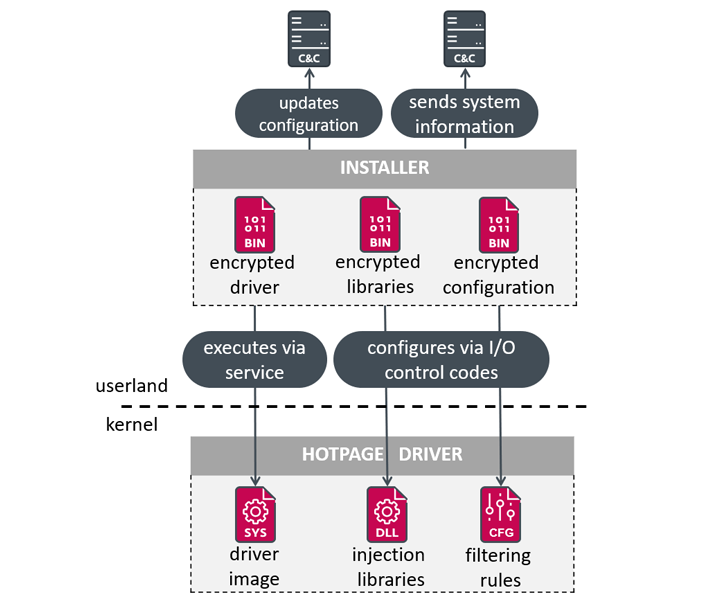

El instalador «despliega un controlador capaz de inyectar código en procesos remotos y dos bibliotecas capaces de interceptar y manipular el tráfico de red de los navegadores», dijo el investigador de ESET Romain Dumont. dicho en un análisis técnico publicado hoy.

«El malware puede modificar o reemplazar el contenido de una página solicitada, redirigir al usuario a otra página o abrir una nueva página en una nueva pestaña según ciertas condiciones».

Además de aprovechar sus capacidades de interceptación y filtrado del tráfico del navegador para mostrar anuncios relacionados con el juego, está diseñado para recopilar y filtrar información del sistema a un servidor remoto asociado con una empresa china llamada Hubei Dunwang Network Technology Co., Ltd (湖北盾网网络科技有限公司).

Esto se logra por medio de un controlador, cuyo objetivo principal es inyectar las bibliotecas en las aplicaciones del navegador y alterar su flujo de ejecución para cambiar la URL a la que se accede o garantizar que la página de inicio de la nueva instancia del navegador web se redirija a una URL particular especificada en una configuración.

Pero eso no es todo. La ausencia de listas de control de acceso (Listas de control de acceso (ACL)) para el controlador significaba que un atacante con una cuenta sin privilegios podría aprovecharlo para obtener privilegios elevados y ejecutar código como la cuenta NT AUTHORITYSystem.

«Este componente del núcleo deja la puerta abierta sin querer para que otras amenazas ejecuten código en el nivel de privilegio más alto disponible en el sistema operativo Windows: la cuenta del sistema», dijo Dumont. «Debido a las restricciones de acceso indebidas a este componente del núcleo, cualquier proceso puede comunicarse con él y aprovechar su capacidad de inyección de código para atacar cualquier proceso no protegido».

Aunque no se conoce el método exacto por el cual se distribuye el instalador, la evidencia reunida por la empresa de ciberseguridad eslovaca muestra que se ha publicitado como una solución de seguridad para cibercafés que pretende mejorar la experiencia de navegación de los usuarios al detener los anuncios.

El controlador integrado se destaca por el hecho de que está firmado por Microsoft. Se cree que la empresa china ha pasado por el proceso de certificación de Microsoft. Requisitos de firma del código del conductor y logró obtener un certificado de Verificación Extendida (EV). Ha sido eliminado de la lista Catálogo de servidores de Windows a partir del 1 de mayo de 2024.

Se requiere que los controladores en modo kernel estén firmados digitalmente para poder ser cargados por el sistema operativo Windows, una importante capa de defensa erigida por Microsoft para proteger contra controladores maliciosos que podrían usarse para subvertir los controles de seguridad e interferir con los procesos del sistema.

Dicho esto, Cisco Talos reveló en julio pasado cómo actores de amenazas nativos de habla china están explotando una laguna en la política de Microsoft Windows para falsificar firmas en controladores de modo kernel.

«El análisis de este malware de aspecto bastante genérico ha demostrado, una vez más, que los desarrolladores de adware todavía están dispuestos a hacer un esfuerzo adicional para lograr sus objetivos», dijo Dumont.

«No sólo eso, han desarrollado un componente kernel con un amplio conjunto de técnicas para manipular procesos, sino que también pasaron por los requisitos impuestos por Microsoft para obtener un certificado de firma de código para su componente controlador».