Una nueva campaña está engañando a los usuarios que buscan la aplicación Meta Quest (anteriormente Oculus) para Windows para que descarguen una nueva familia de adware llamada AdsExhaust.

«El adware es capaz de extraer capturas de pantalla de dispositivos infectados e interactuar con los navegadores mediante pulsaciones de teclas simuladas», afirma la empresa de ciberseguridad eSentire. dicho en un análisis, agregó que identificó la actividad a principios de este mes.

«Estas funcionalidades le permiten hacer clic automáticamente en anuncios o redirigir el navegador a URL específicas, generando ingresos para los operadores de adware».

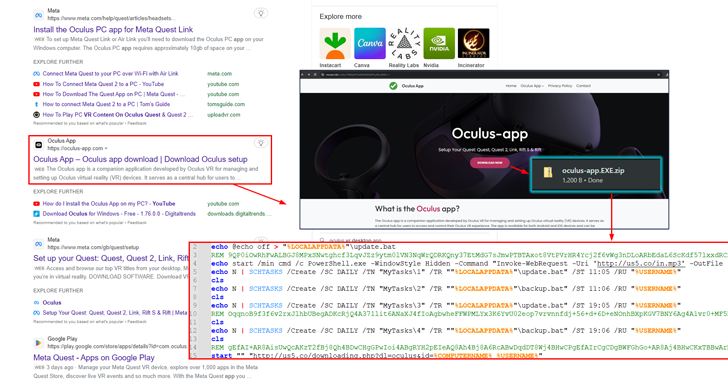

La cadena de infección inicial implica la aparición de un sitio web falso («oculus-app[.]com») en las páginas de resultados de búsqueda de Google utilizando técnicas de envenenamiento de optimización de motores de búsqueda (SEO), lo que incita a los visitantes desprevenidos del sitio a descargar un archivo ZIP («oculus-app.EXE.zip») que contiene un script por lotes de Windows.

El script por lotes está diseñado para recuperar un segundo script por lotes de un servidor de comando y control (C2), que, a su vez, contiene un comando para recuperar otro archivo por lotes. También crea tareas programadas en la máquina para ejecutar los scripts por lotes en diferentes momentos.

A este paso le sigue la descarga de la aplicación legítima en el host comprometido, mientras que simultáneamente se eliminan archivos adicionales de Visual Basic Script (VBS) y scripts de PowerShell para recopilar información de IP y del sistema, capturar capturas de pantalla y filtrar los datos a un servidor remoto ( «nosotros11[.]org/in.php»).

La respuesta del servidor es el software publicitario AdsExhaust basado en PowerShell que comprueba si el navegador Edge de Microsoft se está ejecutando y determina la última vez que se produjo una entrada del usuario.

«Si Edge se está ejecutando y el sistema está inactivo y excede los 9 minutos, el script puede inyectar clics, abrir nuevas pestañas y navegar a las URL incrustadas en el script», dijo eSentire. «Luego se desplaza aleatoriamente hacia arriba y hacia abajo en la página abierta».

Se sospecha que este comportamiento tiene como objetivo activar elementos como anuncios en la página web, especialmente considerando que AdsExhaust realiza clics aleatorios dentro de coordenadas específicas en la pantalla.

El adware también es capaz de cerrar el navegador abierto si se detecta movimiento del mouse o interacción del usuario, creando una superposición para ocultar sus actividades a la víctima y buscando la palabra «Patrocinado» en la pestaña del navegador Edge abierta actualmente para hacer clic en el anuncio con el objetivo de inflar los ingresos publicitarios.

Además, está equipado para obtener una lista de palabras clave de un servidor remoto y realizar búsquedas en Google de esas palabras clave iniciando sesiones del navegador Edge a través del comando Start-Process PowerShell.

«AdsExhaust es una amenaza de adware que manipula inteligentemente las interacciones de los usuarios y oculta sus actividades para generar ingresos no autorizados», señaló la empresa canadiense.

«Contiene múltiples técnicas, como recuperar código malicioso del servidor C2, simular pulsaciones de teclas, realizar capturas de pantalla y crear superposiciones para pasar desapercibido mientras se realizan actividades dañinas».

El desarrollo se produce cuando sitios web falsos similares de soporte de TI que aparecen en los resultados de búsqueda se utilizan para entregar Hijack Loader (también conocido como IDAT Loader), que en última instancia conduce a una infección de Vidar Stealer.

Lo que hace que el ataque se destaque es que los actores de la amenaza también están aprovechando los videos de YouTube para publicitar el sitio falso y usando bots para publicar comentarios fraudulentos, dándole una apariencia de legitimidad a los usuarios que buscan soluciones para solucionar un error de actualización de Windows (código de error 0x80070643). ).

«Esto resalta la efectividad de las tácticas de ingeniería social y la necesidad de que los usuarios sean cautelosos acerca de la autenticidad de las soluciones que encuentran en línea», eSentire dicho.

La divulgación también llega inmediatamente después de una campaña malpsam dirigida a usuarios en Italia con señuelos de archivos ZIP con temas de facturas para entregar un troyano de acceso remoto basado en Java llamado viento en contra (también conocido como AlienSpy, Frutas, jRAT, JSocket, Sockrat y Unrecom).

«Tras la extracción, el usuario recibe archivos .HTML como INVOICE.html o DOCUMENT.html que conducen a archivos .jar maliciosos», Symantec, propiedad de Broadcom dicho.

«La carga útil final caída es viento en contra Troyano de acceso remoto (RAT) que permite a los atacantes controlar el punto final comprometido, así como la recopilación y exfiltración de datos confidenciales».