Hasta 2.000 dispositivos de Palo Alto Networks están estimado haber sido comprometido como parte de una campaña que abusa de las fallas de seguridad recientemente reveladas que han sido explotadas activamente en la naturaleza.

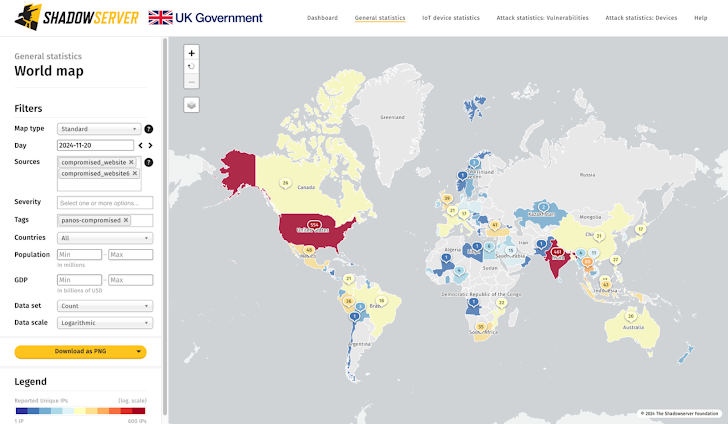

De acuerdo a estadística Según la Fundación Shadowserver, la mayoría de las infecciones se han reportado en EE. UU. (554) e India (461), seguidos de Tailandia (80), México (48), Indonesia (43), Turquía (41) y el Reino Unido. (39), Perú (36) y Sudáfrica (35).

A principios de esta semana, Censys reveló que había identificado 13,324 interfaces de administración de firewall de próxima generación (NGFW) expuestas públicamente, con el 34% de estas exposiciones ubicadas en los EE. UU. Sin embargo, es importante tener en cuenta que no todos estos hosts expuestos son necesariamente vulnerables.

Las fallas en cuestión, CVE-2024-0012 (puntuación CVSS: 9,3) y CVE-2024-9474 (puntuación CVSS: 6,9), son una combinación de omisión de autenticación y escalada de privilegios que podría permitir a un mal actor realizar acciones maliciosas, incluyendo modificando configuraciones y ejecutando código arbitrario.

Palo Alto Networks, que está rastreando la explotación inicial de día cero de las fallas bajo el nombre Operation Lunar Peek, dijo que están siendo utilizadas como arma para lograr la ejecución de comandos y colocar malware, como shells web basados en PHP, en firewalls pirateados.

El proveedor de seguridad de red también advirtió que es probable que los ataques cibernéticos dirigidos a las fallas de seguridad aumenten luego de la disponibilidad de un exploit que las combine.

Para ello, dicho “evalúa con confianza moderada a alta que un exploit funcional que encadena CVE-2024-0012 y CVE-2024-9474 está disponible públicamente, lo que permitirá una actividad de amenazas más amplia”.

Además, señaló que ha observado actividad de escaneo tanto manual como automatizada, lo que requiere que los usuarios apliquen las últimas correcciones lo antes posible y aseguren el acceso a la interfaz de administración según las pautas de implementación de mejores prácticas recomendadas.

Esto incluye particularmente restringir el acceso solo a direcciones IP internas confiables para evitar el acceso externo desde Internet.