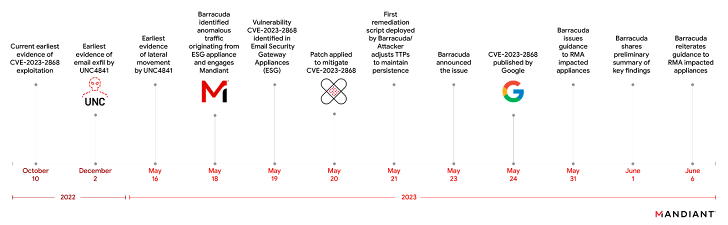

Un presunto actor de amenazas China-nexus apodado UNC4841 se ha relacionado con la explotación de una falla de día cero parcheada recientemente en los dispositivos Barracuda Email Security Gateway (ESG) desde octubre de 2022.

«UNC4841 es un actor de espionaje detrás de esta amplia campaña en apoyo de la República Popular China», Mandiant, propiedad de Google. dicho en un nuevo informe publicado hoy, que describe al grupo como «agresivo y hábil».

El defecto en cuestión es CVE-2023-2868 (puntuación CVSS: 9,8), que se relaciona con una inyección remota de código que afecta a las versiones 5.1.3.001 a 9.2.0.006 que surge como resultado de una validación incompleta de los archivos adjuntos contenidos en los correos electrónicos entrantes.

Barracuda abordó el problema el 20 y 21 de mayo de 2023, pero desde entonces la compañía instó a los clientes afectados a reemplazar de inmediato los dispositivos «independientemente del nivel de versión del parche».

Ahora, según la firma de respuesta a incidentes e inteligencia de amenazas, que fue designada para investigar el ataque, se dice que UNC4841 envió correos electrónicos a las organizaciones víctimas que contenían archivos adjuntos TAR maliciosos que fueron diseñados para explotar el error desde el 10 de octubre de 2022.

Estos mensajes de correo electrónico contenían señuelos genéricos con mala gramática y, en algunos casos, valores de marcador de posición, una táctica elegida deliberadamente para disfrazar las comunicaciones como spam.

El objetivo, señaló, era ejecutar una carga útil de shell inverso en los dispositivos ESG específicos y entregar tres cepas de malware diferentes: SALTWATER, SEASIDE y SEASPY, para establecer la persistencia y ejecutar comandos arbitrarios, mientras los enmascara como módulos legítimos de Barracuda ESG. o servicios.

El adversario también implementó un rootkit de kernel llamado SANDBAR que está configurado para ocultar procesos que comienzan con un nombre específico, así como versiones troyanizadas de dos módulos Barracuda Lua válidos diferentes:

- MARINA – Un iniciador para filtrar los archivos adjuntos de correo electrónico entrantes con un nombre de archivo particular y ejecuta una utilidad externa basada en C denominada WHIRLPOOL para crear un shell inverso TLS

- VOLANTE – Un implante pasivo que escucha los encabezados y asuntos de los correos electrónicos entrantes y ejecuta el contenido presente en el campo de encabezado «Content-ID»

Se han identificado superposiciones de código fuente entre SEASPY y una puerta trasera disponible públicamente denominada cd00r y también entre SANDBAR y un rootkit de código abiertolo que sugiere que el actor reutilizó las herramientas existentes para orquestar las intrusiones.

🔐 Dominio de la seguridad de API: comprensión de su verdadera superficie de ataque

Descubra las vulnerabilidades sin explotar en su ecosistema de API y tome medidas proactivas hacia una seguridad inquebrantable. ¡Únase a nuestro seminario web perspicaz!

UNC4841 tiene todas las características de un actor persistente, dada su capacidad para alterar rápidamente su malware y emplear mecanismos de persistencia adicionales cuando Barracuda inició los esfuerzos de contención después de descubrir la actividad el 19 de mayo de 2023.

En algunos casos, se observó que el actor de la amenaza aprovechaba el acceso a un dispositivo ESG comprometido para realizar un movimiento lateral hacia la red de la víctima o para enviar correo a otros dispositivos de la víctima. La exfiltración de datos implicó la captura de datos relacionados con el correo electrónico en un subconjunto de casos.

Los ataques de alta frecuencia, dijo Mandiant, se dirigieron a un número no especificado de organizaciones del sector público y privado ubicadas en al menos 16 países, con casi un tercio de entidades gubernamentales. El 55 % de las organizaciones afectadas están ubicadas en las Américas, seguidas por el 24 % en EMEA y el 22 % en la región de Asia-Pacífico.

«UNC4841 ha demostrado ser muy receptivo a los esfuerzos defensivos y modifica activamente los TTP para mantener sus operaciones», dijo Mandiant, y agregó que espera que los actores «alteren sus TTP y modifiquen su conjunto de herramientas».