El grupo patrocinado por el estado chino conocido como UNC3886 se ha descubierto que aprovecha una falla de día cero en los hosts VMware ESXi para sistemas Windows y Linux de puerta trasera.

La vulnerabilidad de omisión de autenticación de VMware Tools, rastreada como CVE-2023-20867 (puntuación CVSS: 3,9), “permitió la ejecución de comandos privilegiados en máquinas virtuales invitadas de Windows, Linux y PhotonOS (vCenter) sin autenticación de credenciales de invitados de un host ESXi comprometido y sin inicio de sesión predeterminado en máquinas virtuales invitadas”, Mandiant dicho.

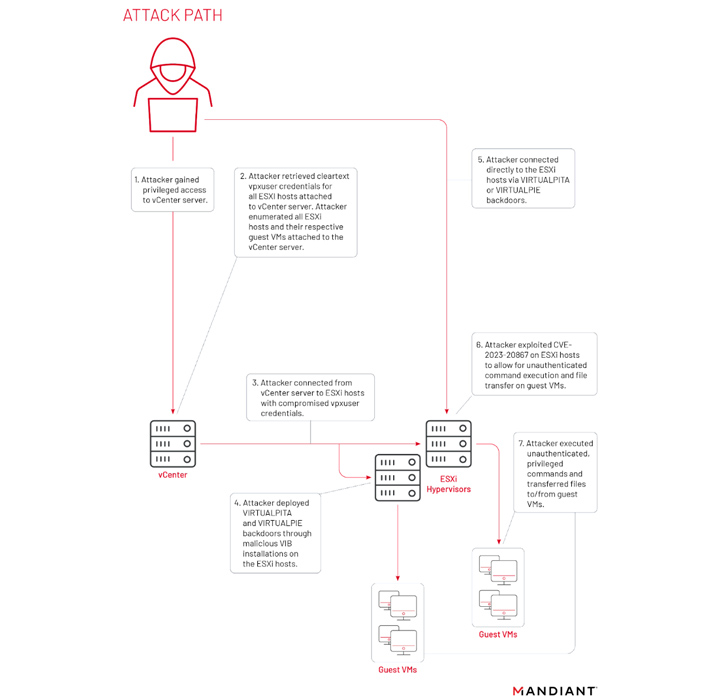

UNC3886 fue documentado inicialmente por la firma de inteligencia de amenazas propiedad de Google en septiembre de 2022 como un actor de espionaje cibernético que infectaba los servidores VMware ESXi y vCenter con puertas traseras denominadas VIRTUALPITA y VIRTUALPIE.

A principios de marzo, el grupo estuvo vinculado a la explotación de una falla de seguridad de gravedad media ahora parcheada en el sistema operativo Fortinet FortiOS para implementar implantes en los dispositivos de red e interactuar con el malware antes mencionado.

El actor de amenazas ha sido descrito como un colectivo adversario “altamente experto” que se enfoca en organizaciones de defensa, tecnología y telecomunicaciones en los EE. UU., Japón y la región de Asia-Pacífico.

“El grupo tiene acceso a una amplia investigación y apoyo para comprender la tecnología subyacente de los dispositivos a los que se dirige”, dijeron los investigadores de Mandiant, destacando su patrón de armar fallas en el firewall y el software de virtualización que no son compatibles con las soluciones EDR.

Como parte de sus esfuerzos para explotar los sistemas ESXi, también se ha observado que el actor de amenazas recopila credenciales de los servidores vCenter y abusa de CVE-2023-20867 para ejecutar comandos y transferir archivos hacia y desde máquinas virtuales invitadas desde un host ESXi comprometido.

Un aspecto notable de la artesanía de UNC3886 es su uso de la interfaz de comunicación de máquina virtual (VMCI) sockets para el movimiento lateral y la persistencia continua, lo que le permite establecer un canal encubierto entre el host ESXi y sus máquinas virtuales invitadas.

🔐 Dominio de la seguridad de API: comprensión de su verdadera superficie de ataque

Descubra las vulnerabilidades sin explotar en su ecosistema de API y tome medidas proactivas hacia una seguridad inquebrantable. ¡Únase a nuestro seminario web perspicaz!

“Este canal de comunicación abierto entre el invitado y el host, donde cualquiera de los roles puede actuar como cliente o servidor, ha permitido un nuevo medio de persistencia para recuperar el acceso en un host ESXi con puerta trasera siempre que se implemente una puerta trasera y el atacante obtenga acceso inicial a cualquier máquina invitada”, dijo la compañía.

El desarrollo se produce como investigador del equipo de invocación Sina Kheirkhah revelado tres fallas diferentes en VMware Aria Operations for Networks (CVE-2023-20887, CVE-2023-20888 y CVE-2023-20889) que podrían resultar en la ejecución remota de código.

“UNC3886 continúa presentando desafíos para los investigadores al deshabilitar y manipular los servicios de registro, eliminando selectivamente los eventos de registro relacionados con su actividad”, agregó. “La limpieza retroactiva de los actores de amenazas realizada a los pocos días de las revelaciones públicas anteriores sobre su actividad indica cuán alertas están”.