Se ha observado a un actor de amenazas desconocido aprovechando un controlador de kernel de Windows malicioso en ataques que probablemente apuntan a Oriente Medio desde al menos mayo de 2020.

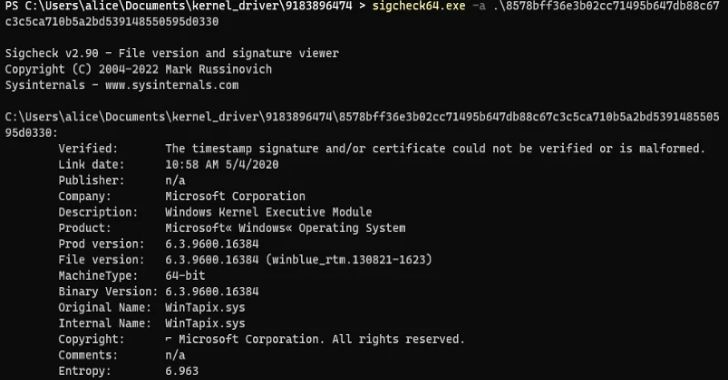

Fortinet Fortiguard Labs, que apodó el artefacto WINTAPIX (WinTapix.sys), atribuyó el malware con poca confianza a un actor de amenazas iraní.

«WinTapix.sys es esencialmente un cargador», los investigadores de seguridad Geri Revay y Hossein Jazi dicho en un informe publicado el lunes. «Por lo tanto, su propósito principal es producir y ejecutar la siguiente etapa del ataque. Esto se hace usando un shellcode».

Las muestras y los datos de telemetría analizados por Fortinet muestran que el enfoque principal de la campaña está en Arabia Saudita, Jordania, Qatar y los Emiratos Árabes Unidos. La actividad no se ha vinculado a un actor o grupo de amenazas conocido.

Mediante el uso de un malicioso modo núcleo controlador, la idea es subvertir o deshabilitar los mecanismos de seguridad y obtener acceso consolidado al host objetivo.

Dichos controladores se ejecutan dentro del memoria del núcleo y puede, por lo tanto, realizar cualquier operación, incluso alterar los mecanismos críticos de seguridad y ejecutando código arbitrario con los más altos privilegios.

En otras palabras, ofrece una manera sigilosa a infiltrarse más profundo en el sistema de destino, mantener la persistencia y ejecutar cargas útiles adicionales o comandos como parte del ataque de múltiples etapas del actor de amenazas.

Una medida de seguridad clave para mitigar los controladores maliciosos es Driver Signature Enforcement, que garantiza que solo los controladores firmados por Microsoft se puedan cargar en el sistema. El gigante tecnológico también mantiene reglas de bloqueo del controlador para proteger contra controladores vulnerables conocidos.

WinTapix.sys, por otro lado, viene con una firma no válida, lo que indica que el autor de la amenaza primero tendrá que cargar un controlador legítimo pero vulnerable para iniciar WINTAPIX.

Zero Trust + Deception: ¡Aprende a ser más astuto que los atacantes!

Descubra cómo Deception puede detectar amenazas avanzadas, detener el movimiento lateral y mejorar su estrategia Zero Trust. ¡Únase a nuestro seminario web perspicaz!

Pero una vez que se carga en el kernel, WinTapix.sys se configura para inyectar un shellcode incrustado en un proceso de modo de usuario adecuado que, a su vez, ejecuta una carga útil cifrada de .NET.

WINTAPIX, además de incrustar el shellcode creado usando el código abierto proyecto de donasestablece persistencia a través de modificaciones en el Registro de Windows que permite cargarlo incluso cuando la máquina está arrancada Modo seguro.

Por su parte, el malware .NET está equipado con funciones de puerta trasera y proxy para ejecutar comandos, descargar y cargar archivos y funcionar como un proxy para pasar datos entre dos puntos finales de comunicación.

«Dado que se sabe que los actores de amenazas iraníes explotan los servidores de Exchange para implementar malware adicional, también es posible que este controlador se haya empleado junto con los ataques de Exchange», dijeron los investigadores.

«Hasta ese punto, el tiempo de compilación de los controladores también está alineado con los tiempos en que los actores de amenazas iraníes estaban explotando las vulnerabilidades del servidor de Exchange».

El desarrollo se produce cuando se ha observado que el grupo de ransomware ALPHV (también conocido como BlackCat o Noberus) se aprovecha de un controlador malicioso firmado para afectar las defensas de seguridad y escapar de la detección durante períodos prolongados.

El controlador en cuestión, ktgn.sys, es una versión actualizada de POORTRY que se firma con un certificado de firma cruzada robado o filtrado, firma de ciberseguridad Trend Micro dicho en un informe

POORTRY es el nombre asignado a un controlador del kernel de Windows que viene con capacidades para terminar el software de seguridad. A fines del año pasado, se reveló que lo usaban bandas de ransomware y un actor de amenazas conocido como UNC3944 (también conocido como Roasted 0ktapus y Scattered Spider).

«Los actores maliciosos que buscan activamente acceso de alto privilegio al sistema operativo Windows utilizan técnicas que intentan combatir la mayor protección de los usuarios y procesos a través de la plataforma de protección de punto final (EPP) y las tecnologías de detección y respuesta de punto final (EDR)», dijo Trend Micro. .

«Estos actores maliciosos también tienden a poseer suficientes recursos financieros para comprar rootkits de fuentes clandestinas o comprar certificados de firma de código para construir un rootkit».