Los nuevos hallazgos sobre un grupo de piratas informáticos vinculado a los ataques cibernéticos dirigidos a empresas en el área de conflicto ruso-ucraniana revelan que puede haber existido por mucho más tiempo de lo que se pensaba.

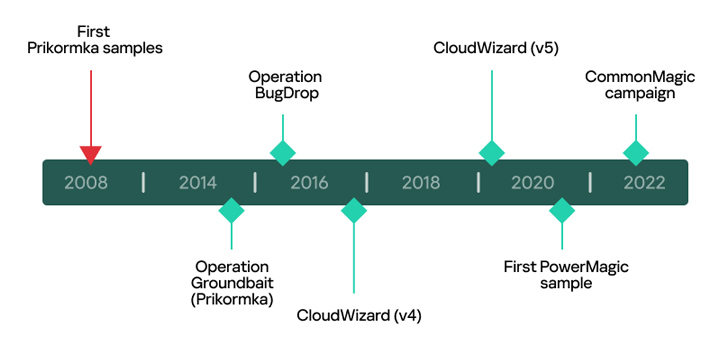

El actor de amenazas, rastreado como mala magia (también conocido como Red Stinger), no solo se ha vinculado a una nueva y sofisticada campaña, sino también a un grupo de actividades que salió a la luz por primera vez en mayo de 2016.

«Si bien los objetivos anteriores estaban ubicados principalmente en las regiones de Donetsk, Luhansk y Crimea, el alcance ahora se ha ampliado para incluir a personas, entidades diplomáticas y organizaciones de investigación en el oeste y centro de Ucrania», dijo la firma rusa de ciberseguridad Kaspersky. dicho en un informe técnico publicado la semana pasada.

La campaña se caracteriza por el uso de un marco modular novedoso con nombre en código CloudWizard, que presenta capacidades para tomar capturas de pantalla, grabar micrófonos, registrar pulsaciones de teclas, obtener contraseñas y recolectar bandejas de entrada de Gmail.

Bad Magic fue documentado por primera vez por la compañía en marzo de 2023, detallando el uso por parte del grupo de una puerta trasera llamada PowerMagic (también conocida como DBoxShell o GraphShell) y un marco modular denominado CommonMagic en ataques dirigidos a los territorios de Ucrania ocupados por Rusia.

Luego, a principios de este mes, Malwarebytes reveló al menos cinco oleadas de ataques de espionaje realizados por el grupo desde diciembre de 2020.

La información más profunda compartida por Kaspersky conecta Bad Magic con la actividad anterior basada en la combinación de datos históricos de telemetría, lo que permite a la empresa identificar varios artefactos asociados con el marco CloudWizard.

Actualmente se desconoce el vector de acceso inicial utilizado para eliminar el instalador de la primera etapa. Dicho esto, el malware está configurado para soltar un servicio de Windows («syncobjsup.dll») y un segundo archivo («mods.lrc») que, a su vez, contiene tres módulos diferentes para recopilar y exfiltrar datos confidenciales.

La información se transmite en forma cifrada a un punto final de almacenamiento en la nube controlado por el actor (OneDrive, Dropbox o Google Drive). Se utiliza un servidor web como mecanismo alternativo en caso de que no se pueda acceder a ninguno de los servicios.

Kaspersky dijo que identificó superposiciones de código fuente entre una versión anterior de CloudWizard y otro malware conocido como Prikormka, que fue descubierto por la empresa de ciberseguridad eslovaca ESET en 2016.

|

| Fuente de la imagen: ESET |

La campaña de espionaje, monitoreada por ESET bajo el alias Operación Cebodestacó principalmente a los separatistas antigubernamentales en Donetsk y Luhansk y a los funcionarios del gobierno, políticos y periodistas de Ucrania.

Prikormka se implementa a través de un cuentagotas contenido en archivos adjuntos de correo electrónico maliciosos y presenta 13 componentes diferentes para recolectar varios tipos de datos de máquinas comprometidas. La evidencia recopilada por ESET muestra que el malware se ha utilizado de forma selectiva desde al menos 2008.

Zero Trust + Deception: ¡Aprende a ser más astuto que los atacantes!

Descubra cómo Deception puede detectar amenazas avanzadas, detener el movimiento lateral y mejorar su estrategia Zero Trust. ¡Únase a nuestro seminario web perspicaz!

CloudWizard también exhibe semejanzas con un conjunto de intrusión relacionado llamado error eso fue revelado por CyberX (que desde entonces ha sido adquirido por Microsoft) en 2017, y la compañía de ciberseguridad industrial lo describió como más avanzado que Groundbait.

También se han descubierto similitudes entre CloudWizard y CommonMagic, incluida la victimología y las superposiciones de código fuente, lo que indica que el actor de amenazas ha estado ajustando repetidamente su arsenal de malware e infectando objetivos durante unos 15 años.

El último desarrollo, al atribuir el marco de CloudWizard al actor detrás de Operation Groundbait y Operation BugDrop, proporciona otra pieza del rompecabezas que espera finalmente revelar una imagen más amplia de los orígenes del misterioso grupo.

«El actor de amenazas responsable de estas operaciones ha demostrado un compromiso persistente y continuo con el ciberespionaje, mejorando continuamente su conjunto de herramientas y apuntando a organizaciones de interés durante más de 15 años», dijo el investigador de Kaspersky Georgy Kucherin. dicho.

«Los factores geopolíticos continúan siendo un motivador importante para los ataques de APT y, dada la tensión que prevalece en el área de conflicto ruso-ucraniana, anticipamos que este actor persistirá con sus operaciones en el futuro previsible».