Un grupo de hackers denominado AceiteAlfa con presuntos vínculos con Yemen movimiento hutí se ha relacionado con una campaña de espionaje cibernético dirigida a organizaciones de desarrollo, humanitarias, mediáticas y no gubernamentales en la península arábiga.

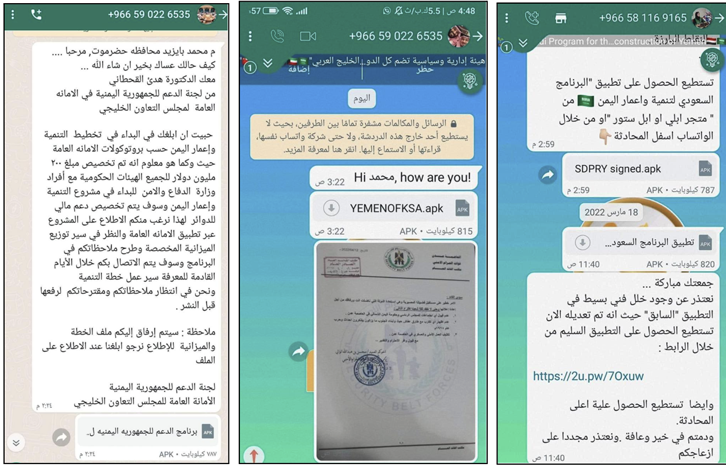

«OilAlpha usó mensajeros de chat encriptados como WhatsApp para lanzar ataques de ingeniería social contra sus objetivos», la empresa de ciberseguridad Recorded Future dicho en un informe técnico publicado el martes.

«También ha utilizado acortadores de enlaces de URL. Según la evaluación de victimología, parece que la mayoría de las entidades objetivo eran hablantes de árabe y operaban dispositivos Android».

OilAlpha es el nuevo criptónimo otorgado por Recorded Future a dos grupos superpuestos previamente rastreados por la compañía bajo los nombres TAG-41 y TAG-62 desde abril de 2022. TAG-XX (abreviatura de Threat Activity Group) es el apodo temporal asignado a la amenaza emergente grupos

La evaluación de que el adversario está actuando en interés del movimiento Houthi se basa en el hecho de que la infraestructura utilizada en los ataques está asociada casi exclusivamente con Public Telecommunication Corporation (PTC), un proveedor de servicios de telecomunicaciones de Yemen. sometido al control de los hutíes.

Habiendo dicho eso, el uso persistente de los activos de PTC no excluye la posibilidad de un compromiso por parte de un tercero desconocido. Recorded Future, sin embargo, señaló que no encontró ninguna evidencia para respaldar esta línea de razonamiento.

Otro factor es el uso de aplicaciones maliciosas basadas en Android para vigilar a los delegados asociados con Negociaciones lideradas por el gobierno de Arabia Saudita. Estas aplicaciones imitaban entidades vinculadas al gobierno de Arabia Saudita y una organización humanitaria en los Emiratos Árabes Unidos.

Las cadenas de ataque comienzan con objetivos potenciales (representantes políticos, personalidades de los medios y periodistas) que reciben los archivos APK directamente de las cuentas de WhatsApp utilizando números de teléfono de Arabia Saudita al enmascarar las aplicaciones como pertenecientes a UNICEFONG y otras organizaciones de ayuda.

Las aplicaciones, por su parte, actúan como un conducto para colocar un troyano de acceso remoto llamado SpyNote (también conocido como SpyMax) que viene con una gran cantidad de funciones para capturar información confidencial de los dispositivos infectados.

Aprenda a detener el ransomware con protección en tiempo real

Únase a nuestro seminario web y aprenda cómo detener los ataques de ransomware en seco con MFA en tiempo real y protección de cuenta de servicio.

«El enfoque de OilAlpha en apuntar a dispositivos Android no es sorprendente debido a la alta saturación de dispositivos Android en la región de la Península Arábiga», dijo Recorded Future.

La compañía de seguridad cibernética dijo que también observó muestras de njRAT (también conocido como Bladabindi) comunicándose con servidores de comando y control (C2) asociados con el grupo, lo que indica que simultáneamente está haciendo uso de malware de escritorio en sus operaciones.

“OilAlpha lanzó sus ataques a instancias de una entidad patrocinadora, a saber, los hutíes de Yemen”, teorizó. «OilAlpha podría estar directamente afiliada a su entidad patrocinadora, o también podría estar operando como una parte contratante».

“Si bien la actividad de OilAlpha es pro-houthi, no hay evidencia suficiente para sugerir que los operativos yemeníes son responsables de esta actividad de amenaza. Los actores de amenazas externas como el libanés o el iraquí Hezbolá, o incluso los operadores iraníes que apoyan al IRGC, pueden haber liderado esta actividad de amenaza”.