Un nuevo malware ladrón «todo en uno» llamado EvilExtractor (también deletreado Evil Extractor) se comercializa para la venta de otros actores de amenazas para robar datos y archivos de los sistemas Windows.

«Incluye varios módulos que funcionan a través de un servicio FTP», dijo Cara Lin, investigadora de Fortinet FortiGuard Labs. dicho. «También contiene funciones de verificación del entorno y Anti-VM. Su objetivo principal parece ser robar datos e información del navegador de puntos finales comprometidos y luego cargarlos en el servidor FTP del atacante».

La compañía de seguridad de redes dijo que ha observado un aumento en los ataques que propagan el malware en marzo de 2023, con la mayoría de las víctimas ubicadas en Europa y EE. UU. Aunque se comercializa como una herramienta educativa, EvilExtractor ha sido adoptado por los actores de amenazas para su uso. como ladrón de información.

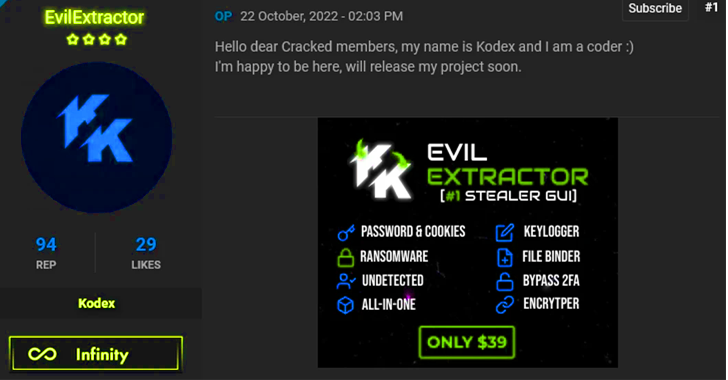

Vendido por un actor llamado Kodex en foros de ciberdelincuencia como Cracked desde el 22 de octubre de 2022, se actualiza continuamente y se empaqueta en varios módulos para desviar metadatos, contraseñas y cookies del sistema de varios navegadores web, así como registrar pulsaciones de teclas e incluso actuar como ransomware al cifrar archivos en el sistema de destino.

También se dice que el malware se usó como parte de una campaña de correo electrónico de phishing detectada por la compañía el 30 de marzo de 2023. Los correos electrónicos atraen a los destinatarios para que inicien un archivo ejecutable que se hace pasar por un documento PDF con el pretexto de confirmar los «detalles de su cuenta». «

El binario «Account_Info.exe» es un programa de Python ofuscado diseñado para iniciar un cargador .NET que utiliza un script de PowerShell codificado en Base64 para iniciar EvilExtractor. El malware, además de recopilar archivos, también puede activar la cámara web y realizar capturas de pantalla.

«EvilExtractor se está utilizando como un ladrón de información integral con múltiples funciones maliciosas, incluido el ransomware», dijo Lin. «Su secuencia de comandos PowerShell puede eludir la detección en un cargador .NET o PyArmor. En muy poco tiempo, su desarrollador actualizó varias funciones y aumentó su estabilidad».

Los hallazgos vienen como la Unidad de Contra Amenazas de Secureworks (CTU) detallado una campaña de publicidad maliciosa y envenenamiento de SEO utilizada para entregar el cargador de malware Bumblebee a través de instaladores troyanizados de software legítimo.

Bumbleebee, documentado por primera vez hace un año por Threat Analysis Group y Proofpoint de Google, es un cargador modular que se propaga principalmente a través de técnicas de phishing. Se sospecha que fue desarrollado por actores asociados con la operación de ransomware Conti como reemplazo de BazarLoader.

Zero Trust + Deception: ¡Aprende a ser más astuto que los atacantes!

Descubra cómo Deception puede detectar amenazas avanzadas, detener el movimiento lateral y mejorar su estrategia Zero Trust. ¡Únase a nuestro seminario web perspicaz!

El uso de envenenamiento de SEO y anuncios maliciosos para redirigir a los usuarios que buscan herramientas populares como ChatGPT, Cisco AnyConnect, Citrix Workspace y Zoom a sitios web falsos que alojan instaladores corruptos ha experimentado un aumento en los últimos meses después de que Microsoft comenzó a bloquear macros de forma predeterminada desde los archivos de Office descargados. desde Internet.

En un incidente descrito por la firma de ciberseguridad, el actor de amenazas usó el malware Bumblebee para obtener un punto de entrada y moverse lateralmente después de tres horas para implementar Cobalt Strike y software legítimo de acceso remoto como AnyDesk y Dameware. El ataque finalmente se interrumpió antes de pasar a la etapa final de ransomware.

«Para mitigar esta y otras amenazas similares, las organizaciones deben asegurarse de que los instaladores y las actualizaciones de software solo se descarguen de sitios web conocidos y confiables», dijo Secureworks. «Los usuarios no deberían tener privilegios para instalar software y ejecutar scripts en sus computadoras».