Un grupo de académicos de Northeastern University y KU Leuven ha revelado una falla de diseño fundamental en el estándar de protocolo Wi-Fi IEEE 802.11, que afecta a una amplia gama de dispositivos que ejecutan Linux, FreeBSD, Android e iOS.

Se podría abusar de la explotación exitosa de la deficiencia para secuestrar conexiones TCP o interceptar tráfico web y de clientes, dijeron los investigadores Domien Schepers, Aanjhan Ranganathan y Mathy Vanhoef en un artículo publicado esta semana.

El acercarse explota mecanismos de ahorro de energía en dispositivos de punto final para engañar a los puntos de acceso para que tengan fugas marcos de datos en texto sin formato, o cifrarlos usando una tecla todo cero.

«La naturaleza desprotegida del bit de ahorro de energía en el encabezado de un marco […] también permite que un adversario fuerce tramas de cola destinadas a un cliente específico, lo que resulta en su desconexión y ejecuta de forma trivial un ataque de denegación de servicio», señalaron los investigadores.

En otras palabras, el objetivo es filtrar tramas desde el punto de acceso destinado a una estación de cliente víctima aprovechando el hecho de que la mayoría de las pilas Wi-Fi no eliminan o purgan adecuadamente sus colas de transmisión cuando cambia el contexto de seguridad.

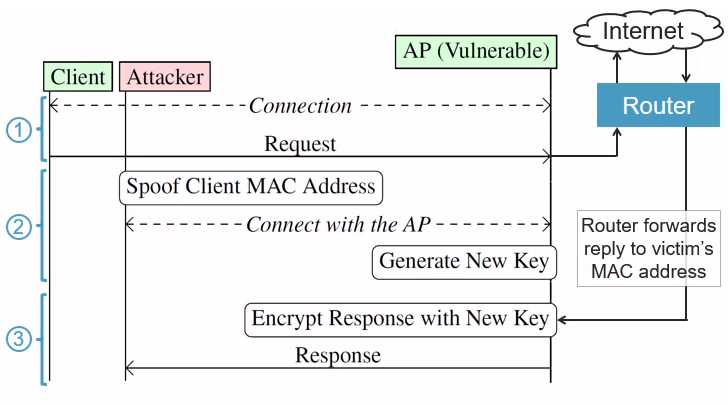

Además de manipular el contexto de seguridad para filtrar tramas de la cola, un atacante puede anular el contexto de seguridad del cliente utilizado por un punto de acceso para recibir paquetes destinados a la víctima. Este ataque presupone que la parte objetivo está conectada a una red similar a un punto de acceso.

«La idea central detrás del ataque es que la forma en que se autentican los clientes no está relacionada con la forma en que los paquetes se enrutan al cliente Wi-Fi correcto», dijo Vanhoef. explicado.

«Un infiltrado malicioso puede abusar de esto para interceptar datos hacia un cliente Wi-Fi desconectando a la víctima y luego conectándose bajo la dirección MAC de la víctima (usando las credenciales del adversario). Cualquier paquete que aún estuviera en camino hacia la víctima, como Los datos del sitio web que la víctima aún estaba cargando, ahora serán recibidos por el adversario».

Cisco, en un aviso informativo, descrito las vulnerabilidades como un «ataque oportunista y la información obtenida por el atacante tendría un valor mínimo en una red configurada de forma segura».

Sin embargo, la empresa reconoció que los ataques presentados en el estudio pueden tener éxito contra los productos Cisco Wireless Access Point y los productos Cisco Meraki con capacidades inalámbricas.

Para reducir la probabilidad de tales ataques, se recomienda implementar la seguridad de la capa de transporte (TLS) para cifrar los datos en tránsito y aplicar mecanismos de cumplimiento de políticas para restringir el acceso a la red.

¡Conviértase en un profesional de respuesta a incidentes!

Descubra los secretos de la respuesta a incidentes a prueba de balas: ¡domine el proceso de 6 fases con Asaf Perlman, líder de IR de Cynet!

Los hallazgos llegan meses después de que los investigadores Ali Abedi y Deepak Vasisht demostraran un ataque a la privacidad que revela la ubicación llamado Wi-pío que también aprovecha el mecanismo de ahorro de energía del protocolo 802.11 para localizar los dispositivos de destino.

La investigación también sigue otros estudios recientes que han aprovechado el Google Maps’ API de geolocalización lanzar ataques de suplantación de ubicación en áreas urbanas, sin mencionar el uso de señales Wi-Fi para detectar y mapear el movimiento humano En una habitación.