Los presuntos actores del estado-nación de Corea del Norte atacaron a un periodista en Corea del Sur con una aplicación de Android con malware como parte de una campaña de ingeniería social.

Los hallazgos provienen de Interlab, una organización sin fines de lucro con sede en Corea del Sur, que acuñó el nuevo malware. Divagar.

Las funcionalidades maliciosas incluyen la «capacidad de leer y filtrar la lista de contactos del objetivo, SMS, contenido de llamadas de voz, ubicación y otros desde el momento del compromiso del objetivo», dijo el investigador de amenazas de Interlab, Ovi Liber. dicho en un informe publicado esta semana.

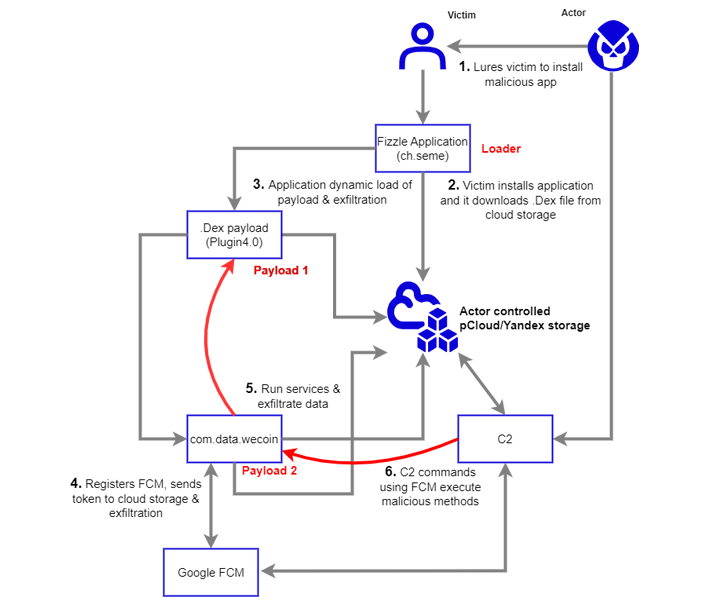

El spyware se camufla como una aplicación de chat segura llamada Efervescencia (ch.seme), pero en realidad, actúa como un conducto para entregar una carga útil de próxima etapa alojada en pCloud y Yandex.

Se dice que la aplicación de chat se envió como un archivo de paquete de Android (APK) a través de WeChat al periodista objetivo el 7 de diciembre de 2022, con el pretexto de querer discutir un tema delicado.

El propósito principal de RambleOn es funcionar como un cargador para otro archivo APK (com.data.WeCoin) al mismo tiempo que solicita permisos intrusivos para recopilar archivos, acceder a registros de llamadas, interceptar mensajes SMS, grabar audio y datos de ubicación.

La carga útil secundaria, por su parte, está diseñada para proporcionar un canal alternativo para acceder al dispositivo Android infectado utilizando Firebase Cloud Messaging (FCM) como mecanismo de comando y control (C2).

Interlab dijo que identificó superposiciones en la funcionalidad de FCM entre RambleOn y FastFire, una pieza de software espía de Android que la empresa de ciberseguridad de Corea del Sur S2W atribuyó a Kimsuky el año pasado.

«La victimología de este evento encaja muy de cerca con el modus operandi de grupos como APT37 y Kimsuky», dijo Liber, señalando el uso del almacenamiento pCloud y Yandex por parte del primero para la entrega de carga útil y el comando y control.