Los presuntos actores de amenazas rusos han estado apuntando a usuarios de Europa del Este en la industria de la criptografía con oportunidades de trabajo falsas como cebo para instalar malware que roba información en hosts comprometidos.

Los atacantes “utilizan varios cargadores personalizados altamente ofuscados y en desarrollo para infectar a los involucrados en la industria de las criptomonedas con el ladrón de Enigma”, informaron los investigadores de Trend Micro, Aliakbar Zahravi y Peter Girnus. dicho en un informe esta semana.

Se dice que Enigma es una versión alterada de Stealerium, un malware de código abierto basado en C# que actúa como ladrón, recortador y registrador de teclas.

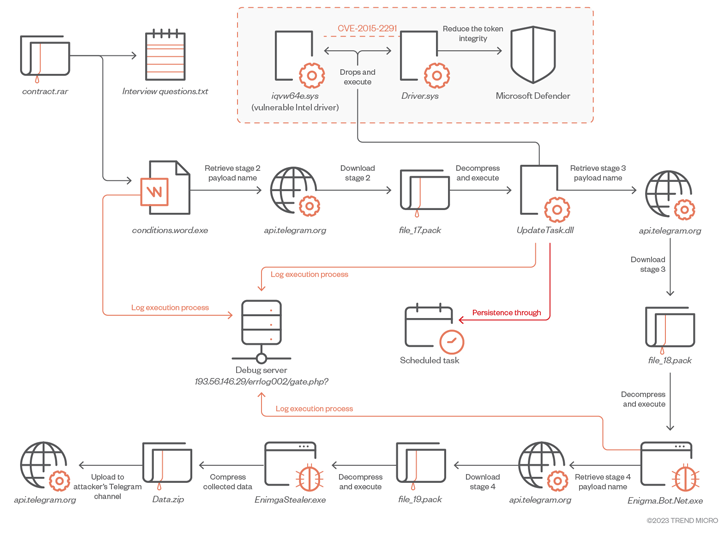

El intrincado proceso de infección comienza con un archivo RAR falso que se distribuye a través de phishing o plataformas de redes sociales. Contiene dos documentos, uno de los cuales es un archivo .TXT que incluye un conjunto de preguntas de entrevista de muestra relacionadas con la criptomoneda.

El segundo archivo es un documento de Microsoft Word que, si bien sirve como señuelo, tiene la tarea de iniciar el cargador Enigma de la primera etapa, que, a su vez, descarga y ejecuta una carga útil ofuscada de la etapa secundaria a través de Telegram.

“Para descargar la carga útil de la siguiente etapa, el malware primero envía una solicitud al canal de Telegram controlado por el atacante. […] para obtener la ruta del archivo”, dijeron los investigadores. “Este enfoque permite al atacante actualizar continuamente y elimina la dependencia de nombres de archivo fijos”.

El descargador de segunda etapa, que se ejecuta con privilegios elevados, está diseñado para deshabilitar Microsoft Defender e instalar una tercera etapa mediante la implementación de un controlador Intel en modo kernel firmado legítimamente que es vulnerable a CVE-2015-2291 en un técnica llamado Traiga su propio conductor vulnerable (BYOVD).

Vale la pena señalar que la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) agregó la vulnerabilidad a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV), citando evidencia de explotación activa en la naturaleza.

La carga útil de la tercera etapa finalmente allana el camino para descargar Enigma Stealer desde un canal de Telegram controlado por actores. El malware, al igual que otros ladrones, viene con funciones para recopilar información confidencial, registrar pulsaciones de teclas y capturar capturas de pantalla, todo lo cual se extrae a través de Telegram.

Las ofertas de trabajo falsas son una táctica probada y comprobada empleada por Lazarus Group, respaldado por Corea del Norte, en sus ataques dirigidos al sector de las criptomonedas. La adopción de este modus operandi por parte de los actores de amenazas rusos “demuestra un vector de ataque persistente y lucrativo”.

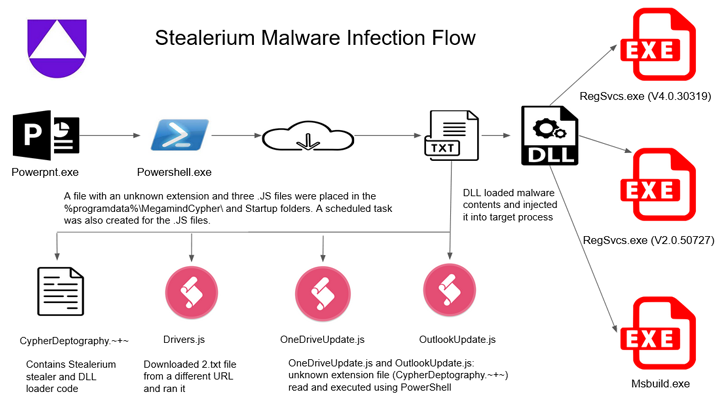

Los hallazgos vienen como Uptycs liberado detalles de una campaña de ataque que aprovecha el malware Stealerium para desviar datos personales, incluidas las credenciales para billeteras de criptomonedas como Armory, Atomic Wallet, Coinomi, Electrum, Exodus, Guarda, Jaxx Liberty y Zcash, entre otras.

Unirse a Enigma Stealer y Stealerium para apuntar a las billeteras de criptomonedas es otro malware denominado Ladrón de vectores que también viene con capacidades para robar archivos .RDP, lo que permite a los actores de amenazas llevar a cabo el secuestro de RDP para acceso remoto, dijo Cyble en un artículo técnico.

Las cadenas de ataques documentadas por las empresas de seguridad cibernética muestran que las familias de malware se entregan a través de archivos adjuntos de Microsoft Office que contienen macros maliciosas, lo que sugiere que los malhechores aún confían en el método a pesar de los intentos de Microsoft de cerrar la brecha.

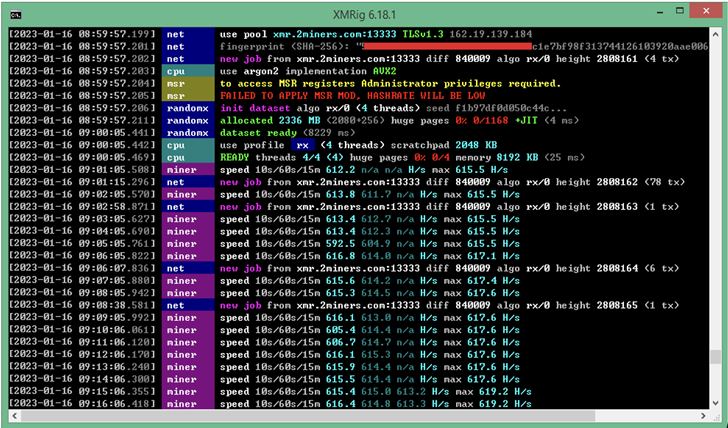

También se ha utilizado un método similar para implementar un criptominero Monero en el contexto de una campaña de criptojacking y phishing dirigida a los usuarios españoles, según Laboratorios Fortinet FortiGuard.

El desarrollo también es el último de una larga lista de ataques que tienen como objetivo robar los activos de criptomonedas de las víctimas en todas las plataformas.

Se trata de un troyano bancario Android de “rápida evolución” conocido como TgToxic, que saquea las credenciales y los fondos de las billeteras criptográficas, así como de las aplicaciones bancarias y financieras. La campaña de malware en curso, activa desde julio de 2022, está dirigida contra usuarios móviles en Taiwán, Tailandia e Indonesia.

“Cuando la víctima descarga la aplicación falsa del sitio web proporcionado por el autor de la amenaza, o si la víctima intenta enviar un mensaje directo al autor de la amenaza a través de aplicaciones de mensajería como WhatsApp o Viber, el ciberdelincuente engaña al usuario para que se registre e instale el malware. y habilitando los permisos que necesita”, Trend Micro dicho.

Las aplicaciones no autorizadas, además de abusar de los servicios de accesibilidad de Android para realizar transferencias de fondos no autorizadas, también se destacan por abusar de marcos de automatización legítimos como Easyclick y Auto.js para realizar clics y gestos, lo que lo convierte en el segundo malware de Android después de PixPirate en incorporar dichos IDE de flujo de trabajo. .

Pero las campañas de ingeniería social también han ido más allá del phishing y el smishing en las redes sociales al establecer páginas de destino convincentes que imitan los servicios criptográficos populares con el objetivo de transferir Ethereum y NFT de las billeteras pirateadas.

Esto, según Recorded Future, se logra mediante la inyección de una secuencia de comandos de drenaje criptográfico en la página de phishing que atrae a las víctimas para que conecten sus billeteras con ofertas lucrativas para acuñar tokens no fungibles (NFT).

Estas páginas de phishing listas para usar se venden en los foros de la red oscura como parte de lo que se denomina phishing como servicio (PhaaS), lo que permite que otros actores alquilen estos paquetes y promulguen rápidamente operaciones maliciosas a escala.

“Los ‘drenadores de cifrado’ son scripts maliciosos que funcionan como e-skimmers y se implementan con técnicas de phishing para robar los activos criptográficos de las víctimas”, dijo la compañía. dicho en un informe publicado la semana pasada, que describe las estafas como efectivas y cada vez más populares.

“El uso de servicios legítimos en las páginas de phishing de drenaje criptográfico puede aumentar la probabilidad de que la página de phishing pase la ‘prueba de fuego de la estafa’ de un usuario inteligente”. Una vez que las billeteras criptográficas se han visto comprometidas, no existen salvaguardas para evitar la transferencia ilícita de activos a las billeteras de los atacantes”.

Los ataques se producen en un momento en que los grupos criminales han robado un récord de 3800 millones de dólares de las empresas de criptomonedas en 2022, y gran parte del aumento se atribuye a los equipos de piratería patrocinados por el estado de Corea del Norte.