Los actores de amenazas asociados con el malware Gootkit han realizado «cambios notables» en su conjunto de herramientas, agregando nuevos componentes y ofuscaciones a sus cadenas de infección.

Mandiant, propiedad de Google, es supervisión el grupo de actividades bajo el nombre UNC2565señalando que el uso del malware es «exclusivo de este grupo».

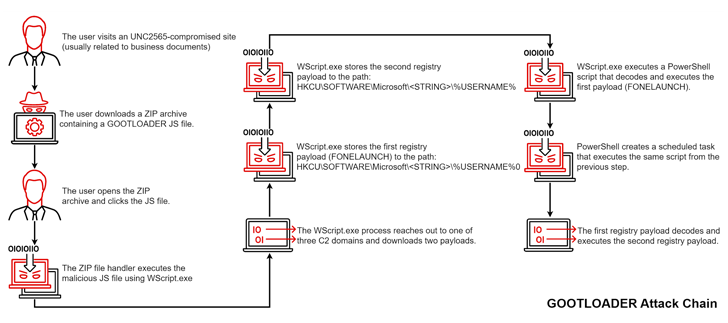

Gootkit, también llamado Gootloader, se propaga a través de sitios web comprometidos que se engaña a las víctimas para que visiten cuando buscan documentos relacionados con negocios, como acuerdos y contratos, a través de una técnica llamada envenenamiento de optimización de motores de búsqueda (SEO).

Los supuestos documentos adoptan la forma de archivos ZIP que albergan el malware de JavaScript que, cuando se inicia, allana el camino para cargas adicionales como Cobalt Strike Beacon, FONELAUNCH y SNOWCONE.

FONELAUNCH es un cargador basado en .NET diseñado para cargar una carga útil codificada en la memoria, y SNOWCONE es un descargador que tiene la tarea de recuperar cargas útiles de la próxima etapa, generalmente IcedID, a través de HTTP.

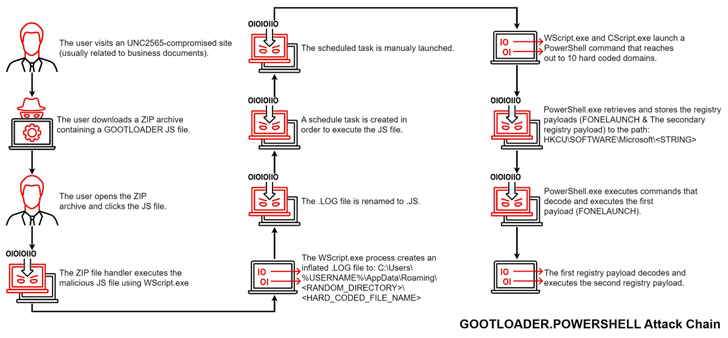

Si bien los objetivos generales de Gootkit no han cambiado, la secuencia de ataque en sí misma ha recibido actualizaciones significativas, en las que el archivo JavaScript dentro del archivo ZIP está troyanizado y contiene otro archivo JavaScript ofuscado que, en consecuencia, procede a ejecutar el malware.

La nueva variante, que fue detectada por la firma de inteligencia de amenazas en noviembre de 2022, se rastrea como GOOTLOADER.POWERSHELL. Vale la pena señalar que la cadena de infección renovada también fue documentada por Trend Micro a principios de este mes, detallando los ataques de Gootkit dirigidos al sector de la salud australiano.

Además, se dice que los autores del malware adoptaron tres enfoques diferentes para ocultar Gootkit, incluido el ocultamiento del código dentro de versiones alteradas de bibliotecas JavaScript legítimas como jQuery, Chroma.js y Underscore.js, en un intento de escapar de la detección.

No se trata solo de Gootkit, ya que UNC2565 ha utilizado tres sabores diferentes de FONELAUNCH (FONELAUNCH.FAX, FONELAUNCH.PHONE y FONELAUNCH.DIALTONE) desde mayo de 2021 para ejecutar archivos DLL, binarios .NET y archivos PE, lo que indica que el El arsenal de malware se mantiene y actualiza continuamente.

«Estos cambios ilustran el desarrollo activo y el crecimiento de las capacidades de UNC2565», dijeron los investigadores de Mandiant, Govand Sinjari y Andy Morales.