Se lanzó un código de prueba de concepto (Poc) para una falla de seguridad de alta gravedad ahora parcheada en Windows CryptoAPI que la Agencia de Seguridad Nacional de EE. UU. (NSA) y el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido informaron a Microsoft el año pasado .

rastreado como CVE-2022-34689 (puntuación CVSS: 7,5), el gigante tecnológico abordó la vulnerabilidad de suplantación de identidad como parte de las actualizaciones del martes de parches lanzadas en agosto de 2022, pero solo se reveló públicamente dos meses después, el 11 de octubre de 2022.

«Un atacante podría manipular un público existente certificado x.509 para falsificar su identidad y realizar acciones como la autenticación o la firma de código como el certificado objetivo», Microsoft dicho en un aviso publicado en ese momento.

Él CriptoAPI de Windows ofrece una interfaz para que los desarrolladores agreguen servicios criptográficos como cifrado/descifrado de datos y autenticación mediante certificados digitales a sus aplicaciones.

empresa de seguridad web Akamai, que publicado el PoC, dicho CVE-2022-34689 se basa en el hecho de que la pieza de código vulnerable que está diseñada para aceptar un certificado x.509 llevó a cabo una verificación que se basó únicamente en la huella digital MD5 del certificado.

MD5, un algoritmo de resumen de mensajes que se utiliza para el hashing, está esencialmente criptográficamente roto desde diciembre de 2008 debido al riesgo de ataques de cumpleañosun método criptoanalítico utilizado para encontrar colisiones en una función hash.

El efecto neto de esta deficiencia es que abre la puerta para que un mal actor entregue una versión modificada de un certificado legítimo a una aplicación de la víctima, y luego cree un nuevo certificado cuyo hash MD5 colisione con el certificado manipulado y lo use para hacerse pasar por la entidad originaria.

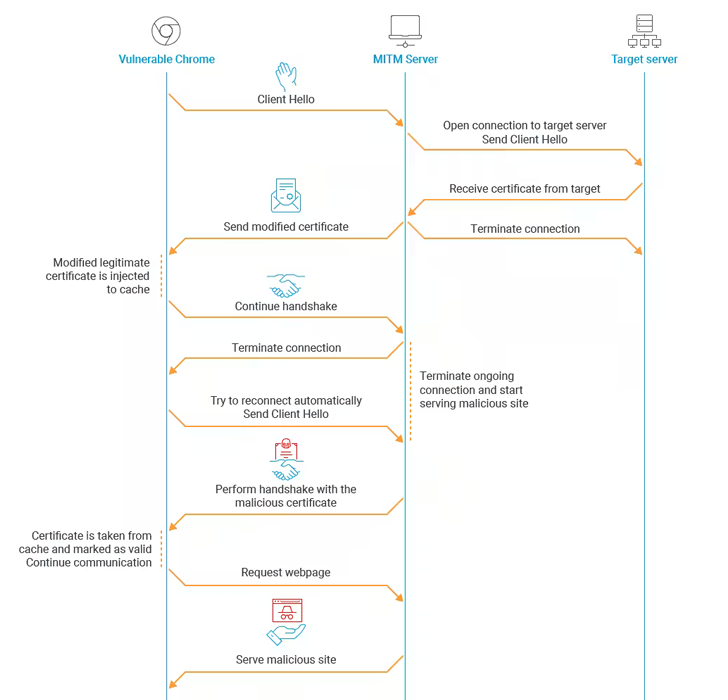

En otras palabras, la falla podría ser armada por un intruso deshonesto para organizar un mallory-in-the-middle (MitM) atacan y redirigen a los usuarios que confían en una versión antigua de Google Chrome (versión 48 y anterior) a un sitio web arbitrario elegido por el actor simplemente porque la versión susceptible del navegador web confía en el certificado malicioso.

«Los certificados juegan un papel importante en la verificación de identidad en línea, lo que hace que esta vulnerabilidad sea lucrativa para los atacantes», dijo Akamai.

Aunque la falla tiene un alcance limitado, la firma con sede en Massachusetts señaló que «todavía hay mucho código que usa esta API y podría estar expuesto a esta vulnerabilidad, lo que justifica un parche incluso para versiones descontinuadas de Windows, como Windows 7».