Los actores del ransomware Vice Society han cambiado a otra carga útil de ransomware personalizada en sus ataques recientes dirigidos a una variedad de sectores.

“Esta variante de ransomware, denominada ‘polivicio,’ implementa un esquema de encriptación robusto, usando NTRUEncriptar y ChaCha20-Poly1305 algoritmos”, el investigador de SentinelOne Antonio Cocomazzi dijo en un análisis.

Vice Society, que es rastreada por Microsoft bajo el nombre de DEV-0832, es un grupo de piratería de intrusión, exfiltración y extorsión que apareció por primera vez en el panorama de amenazas en mayo de 2021.

A diferencia de otras pandillas de ransomware, el actor del cibercrimen no utiliza malware de cifrado de archivos desarrollado internamente. En cambio, se sabe que implementa casilleros de terceros como Hello Kitty, Zeppelin y RedAlert ransomware en sus ataques.

Según SentinelOne, las indicaciones son que el actor de amenazas detrás del ransomware de marca personalizada también está vendiendo cargas útiles similares a otros equipos de piratería en función de las amplias similitudes de PolyVice con las cepas de ransomware Chily y SunnyDay.

Esto implica un “Locker-as-a-Service” ofrecido por un actor de amenazas desconocido en forma de un generador que permite a sus compradores personalizar sus cargas útiles, incluida la extensión del archivo cifrado, el nombre del archivo de la nota de rescate, el contenido de la nota de rescate y el texto del fondo de pantalla, entre otros.

Es probable que el cambio de Zeppelin haya sido impulsado por la descubrimiento de debilidades en su algoritmo de cifrado que permitió a los investigadores de la empresa de ciberseguridad Unit221b diseñar un descifrador en febrero de 2020.

Además de implementar un esquema de cifrado híbrido que combina cifrado asimétrico y simétrico para cifrar archivos de forma segura, PolyVice también utiliza cifrado parcial y subprocesos múltiples para acelerar el proceso.

Vale la pena señalar que el ransomware Royal recientemente descubierto emplea tácticas similares en un intento por evadir las defensas antimalware, reveló Cybereason la semana pasada.

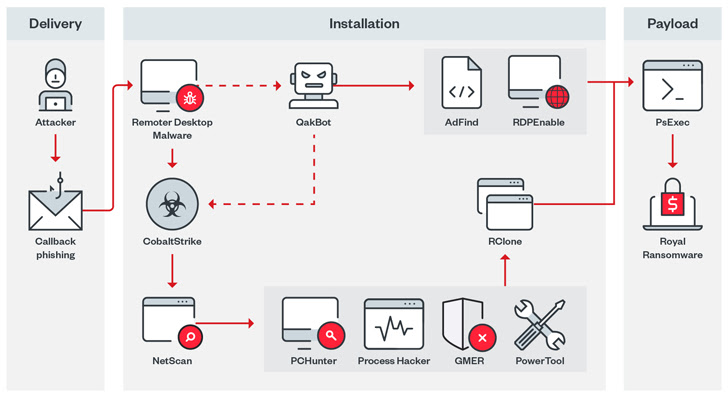

Realque tiene sus raíces en la ahora desaparecida operación de ransomware Conti, también se ha observado que utiliza phishing de devolución de llamada (o entrega de ataque orientada al teléfono) para engañar a las víctimas para que instalen software de escritorio remoto para el acceso inicial.

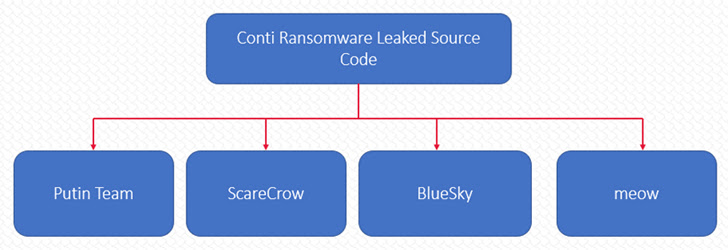

Mientras tanto, la filtración del código fuente de Conti a principios de este año generó una serie de nuevas cepas de ransomware como Putin Team, ScareCrow, BlueSky y Meow, Cyble. reveladodestacando cómo tales filtraciones facilitan que los actores de amenazas lancen diferentes ramificaciones con una inversión mínima.

“El ecosistema de ransomware está en constante evolución, con la tendencia de hiperespecialización y subcontratación en continuo crecimiento”, dijo Cocomazzi, y agregó que “presenta una amenaza significativa para las organizaciones, ya que permite la proliferación de ataques sofisticados de ransomware”.