Las agencias de viajes se han convertido en el objetivo de un grupo de piratería a sueldo denominado Evilnum como parte de una campaña más amplia dirigida a las instituciones de inversión legal y financiera en el Medio Oriente y Europa.

Los ataques dirigidos a bufetes de abogados a lo largo de 2020 y 2021 involucraron una variante renovada de un malware llamado Janicab que aprovecha una serie de servicios públicos como YouTube como resolutores de puntos muertos, Kaspersky dijo en un informe técnico publicado esta semana.

Las infecciones de Janicab comprenden un conjunto diverso de víctimas ubicadas en Egipto, Georgia, Arabia Saudita, los Emiratos Árabes Unidos y el Reino Unido. El desarrollo marca la primera vez que las organizaciones legales en Arabia Saudita han sido atacadas por este grupo.

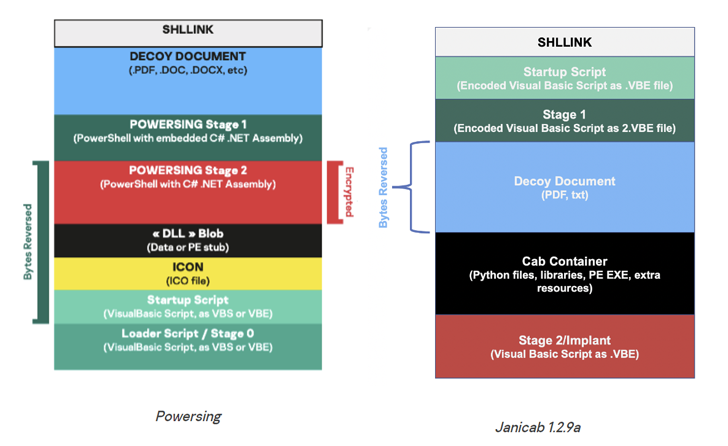

También rastreado como DeathStalker, se sabe que el actor de amenazas implementa puertas traseras como Janicab, Evilnum, Powersing y PowerPepper para filtrar información corporativa confidencial.

“Su interés en recopilar información comercial confidencial nos lleva a creer que DeathStalker es un grupo de mercenarios que ofrecen servicios de piratería informática o que actúan como una especie de corredor de información en los círculos financieros”, dijo la compañía rusa de ciberseguridad. señalado en agosto de 2020.

Según ESET, el equipo de piratería tiene un patrón de recopilación de presentaciones internas de la empresa, licencias de software, credenciales de correo electrónico y documentos que contienen listas de clientes, inversiones y operaciones comerciales.

A principios de este año, Zscaler y Proofpoint descubrieron nuevos ataques orquestados por Evilnum que se han dirigido contra empresas en las verticales de criptografía y fintech desde finales de 2021.

El análisis de Kaspersky de las intrusiones de DeathStalker ha revelado el uso de un cuentagotas basado en LNK incrustado dentro de un archivo ZIP para el acceso inicial mediante un ataque de spear-phishing.

El archivo adjunto de señuelo pretende ser un documento de perfil corporativo relacionado con la hidráulica de potencia que, cuando se abre, conduce al despliegue del implante Janicab basado en VBScript, que es capaz de ejecutar comandos y desplegar más herramientas.

Las versiones más nuevas del malware modular eliminaron simultáneamente las funciones de grabación de audio y agregaron un módulo de registro de teclas que comparte superposiciones con ataques anteriores de Powersing. Otras funciones incluyen la comprobación de productos antivirus instalados y la obtención de una lista de procesos que indican análisis de malware.

Los ataques de 2021 también se destacan por emplear enlaces antiguos de YouTube no listados que se utilizan para alojar una cadena codificada que Janicab descifra para extraer la dirección IP de comando y control (C2) para recuperar comandos de seguimiento y exfiltración de datos.

“Dado que el actor de amenazas utiliza enlaces antiguos de YouTube no listados, la probabilidad de encontrar los enlaces relevantes en YouTube es casi nula”, dijeron los investigadores. “Esto también permite efectivamente que el actor de amenazas reutilice la infraestructura C2”.

Los hallazgos subrayan que el actor de amenazas ha seguido actualizando su conjunto de herramientas de malware para mantener el sigilo durante largos períodos de tiempo.

Además de la lista de aplicaciones permitidas y el refuerzo del sistema operativo, se recomienda a las organizaciones monitorear los procesos de Internet Explorer, ya que el navegador se usa en modo oculto para comunicarse con el servidor C2.

Dado que los sectores legal y financiero son un objetivo común para el actor de amenazas, los investigadores también teorizaron que los clientes y operadores de DeathStalker podrían estar armando las intrusiones para controlar las demandas, chantajear a personas de alto perfil, rastrear activos financieros y recolectar inteligencia comercial sobre posibles fusiones y adquisiciones.