Microsoft confirmó el martes que el equipo de hacking centrado en la extorsión de LAPSUS$ había obtenido «acceso limitado» a sus sistemas, ya que el proveedor de servicios de autenticación Okta reveló que casi el 2,5% de sus clientes se vieron potencialmente afectados a raíz de la filtración.

«Ningún código o datos del cliente estuvieron involucrados en las actividades observadas», dijo el Centro de Inteligencia de Amenazas de Microsoft (MSTIC), y agregó que la violación se facilitó por medio de una sola cuenta comprometida que desde entonces se ha remediado para evitar más actividades maliciosas.

El fabricante de Windows, que ya estaba rastreando al grupo bajo el nombre DEV-0537 antes de la divulgación pública, dijo «no se basa en el secreto del código como medida de seguridad y ver el código fuente no conduce a una elevación del riesgo».

«Esta divulgación pública intensificó nuestra acción, lo que permitió que nuestro equipo interviniera e interrumpiera al actor en medio de la operación, lo que limitó un impacto más amplio», señalaron los equipos de seguridad de la compañía.

La empresa de gestión de acceso e identidad Okta, que también reconoció el incumplimiento a través de la cuenta de un ingeniero de atención al cliente que trabaja para un proveedor externo, dijo que los atacantes tuvieron acceso a la computadora portátil del ingeniero durante un período de cinco días entre el 16 y el 21 de enero, pero que el servicio en sí no se vio comprometido.

La firma de software en la nube con sede en San Francisco también dijo que identificó a los clientes afectados y que los está contactando directamente, y enfatizó que «el servicio de Okta está completamente operativo y no hay acciones correctivas que nuestros clientes deban tomar».

«En el caso del compromiso de Okta, no sería suficiente simplemente cambiar la contraseña de un usuario», empresa de infraestructura web Cloudflare dijo en un análisis post mortem del incidente. «El atacante también necesitaría cambiar el token de hardware (FIDO) configurado para el mismo usuario. Como resultado, sería fácil detectar las cuentas comprometidas en función de las claves de hardware asociadas».

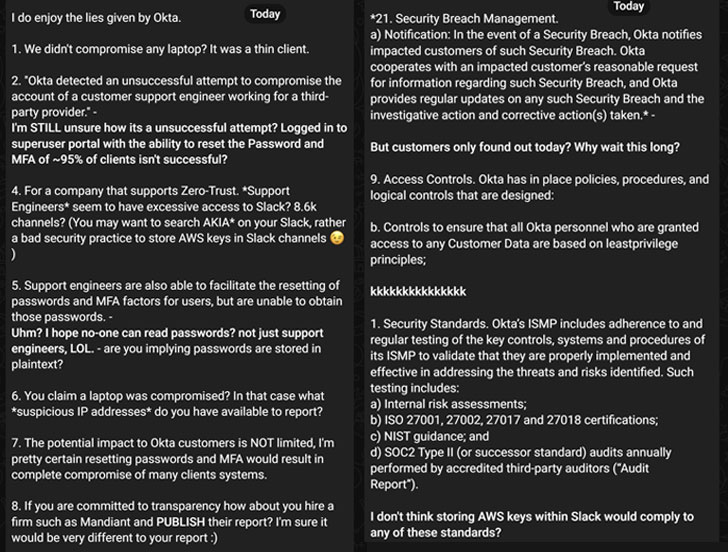

Dicho esto, de particular preocupación es el hecho de que Okta no reveló públicamente la violación durante dos meses, lo que llevó al grupo ciberdelincuente a preguntarse «¿Por qué esperar tanto?». en su declaración contraria.

LAPSUS$ también ha afirmado en su refutación que Okta estaba almacenando claves de Amazon Web Services (AWS) dentro de Slack y que los ingenieros de soporte parecen tener «acceso excesivo» a la plataforma de comunicaciones. «El impacto potencial para los clientes de Okta NO es limitado, estoy bastante seguro de que restablecer las contraseñas y MFA resultaría en un compromiso completo de los sistemas de muchos clientes», explicó la pandilla.

Microsoft expone las tácticas de LAPSUS$

LAPSUS$, que surgió por primera vez en julio de 2021, ha estado en una ola de piratería en los últimos meses, apuntando a una gran cantidad de empresas durante el período intermedio, incluidas Impresa, el Ministerio de Salud de Brasil, Claro, Embratel, NVIDIA, Samsung, Mercado Libre, Vodafone , y más recientemente Ubisoft.

El modus operandi del grupo motivado financieramente ha sido relativamente sencillo: irrumpir en la red de un objetivo, robar datos confidenciales y chantajear a la empresa víctima para que pague publicando fragmentos de los datos robados en su canal de Telegram.

Microsoft describió a LAPSUS$ como un grupo que sigue un «modelo puro de extorsión y destrucción sin implementar cargas útiles de ransomware» y que «no parece cubrir sus huellas».

Otras tácticas adoptadas por la tripulación incluyen esquemas de ingeniería social basados en teléfonos, como el intercambio de tarjetas SIM para facilitar la toma de control de cuentas, acceder a cuentas de correo electrónico personales de empleados en organizaciones objetivo, sobornar a empleados, proveedores o socios comerciales de empresas para acceder e inmiscuirse en el llamadas continuas de respuesta a la crisis de sus objetivos para iniciar demandas de extorsión.

También se ha observado LAPSUS$ desplegando el Ladrón de línea roja eso está disponible para la venta en foros clandestinos para obtener contraseñas y tokens de sesión, además de comprar credenciales y tokens de acceso de los mercados de la web oscura, así como buscar en los repositorios de códigos públicos las credenciales expuestas, para obtener un punto de apoyo inicial.

«El objetivo de los actores DEV-0537 es obtener acceso elevado a través de credenciales robadas que permiten el robo de datos y ataques destructivos contra una organización objetivo, lo que a menudo resulta en extorsión», dijo la compañía. «Las tácticas y los objetivos indican que se trata de un actor ciberdelincuente motivado por el robo y la destrucción».

Después del acceso inicial, se sabe que el grupo explota vulnerabilidades sin parches en servidores Confluence, JIRA y GitLab accesibles internamente para escalar privilegios, antes de proceder a filtrar información relevante y eliminar los sistemas y recursos del objetivo.

Para mitigar tales incidentes, Microsoft recomienda a las organizaciones que exijan la autenticación multifactor (pero no basada en SMS), aprovechen las opciones de autenticación modernas como OAuth o SAML, revisen los inicios de sesión individuales en busca de signos de actividad anómala y supervisen las comunicaciones de respuesta a incidentes para asistentes no autorizados.

«Según la actividad observada, este grupo comprende la naturaleza interconectada de las identidades y las relaciones de confianza en los ecosistemas tecnológicos modernos y se dirige a las empresas de telecomunicaciones, tecnología, servicios de TI y soporte, para aprovechar su acceso desde una organización para acceder a las organizaciones asociadas o proveedoras».

En medio de las consecuencias de las filtraciones, LAPSUS$ parece estar tomando un descanso. «Algunos de nuestros miembros han [sic] vacaciones hasta el 30/3/2022. Podríamos estar callados por algunas veces [sic]”, dijo el grupo en su canal de Telegram.