Las entidades taiwanesas de los sectores de fabricación, atención sanitaria y tecnología de la información se han convertido en el objetivo de una nueva campaña que distribuye el malware SmokeLoader.

“SmokeLoader es conocido por su versatilidad y técnicas de evasión avanzadas, y su diseño modular le permite realizar una amplia gama de ataques”, Fortinet FortiGuard Labs dicho en un informe compartido con The Hacker News.

“Si bien SmokeLoader sirve principalmente como descargador para distribuir otro malware, en este caso, lleva a cabo el ataque él mismo descargando complementos de su [command-and-control] servidor.”

SmokeLoader, un programa de descarga de malware anunciado por primera vez en foros de ciberdelincuencia en 2011, está diseñado principalmente para ejecutar cargas útiles secundarias. Además, posee la capacidad de descargar más módulos que aumentan su propia funcionalidad para robar datos, lanzar ataques distribuidos de denegación de servicio (DDoS) y extraer criptomonedas.

“SmokeLoader detecta entornos de análisis, genera tráfico de red falso y ofusca el código para evadir la detección y dificultar el análisis”, un análisis extenso del malware realizado por Zscaler ThreatLabz anotado.

“Los desarrolladores de esta familia de malware han mejorado constantemente sus capacidades introduciendo nuevas características y empleando técnicas de ofuscación para impedir los esfuerzos de análisis”.

La actividad de SmokeLoader sufrió una importante caída tras la Operación Endgame, un esfuerzo liderado por Europol que derribó la infraestructura vinculada a varias familias de malware como IcedID, SystemBC, PikaBot, SmokeLoader, Bumblebee y TrickBot a finales de mayo de 2024.

Se han desmantelado hasta 1.000 dominios C2 vinculados a SmokeLoader y se han limpiado de forma remota más de 50.000 infecciones. Dicho esto, los grupos de amenazas siguen utilizando el malware para distribuir cargas útiles a través de la nueva infraestructura C2.

Esto, según zscalerse debe en gran medida a las numerosas versiones crackeadas disponibles públicamente en Internet.

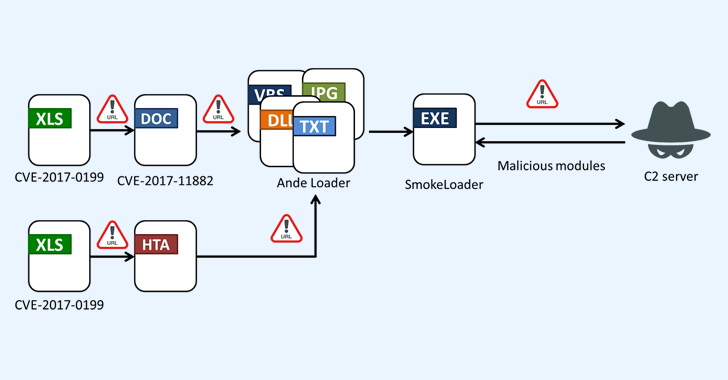

El punto de partida de la última cadena de ataque descubierta por FortiGuard Labs es un correo electrónico de phishing que contiene un archivo adjunto de Microsoft Excel que, cuando se lanza, explota fallas de seguridad de años de antigüedad (por ejemplo, CVE-2017-0199 y CVE-2017-11882) para eliminar un cargador de malware llamado Ande Loader, que luego se utiliza para implementar SmokeLoader en el host comprometido.

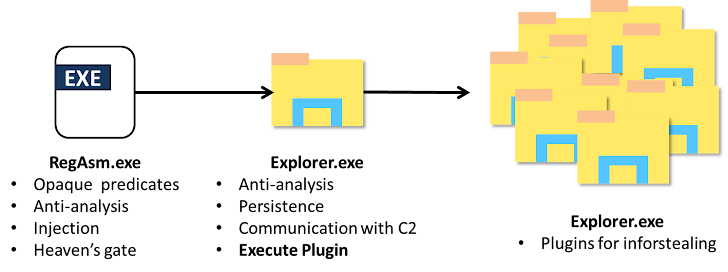

SmokeLoader consta de dos componentes: un escenario y un módulo principal. Si bien el propósito del stager es descifrar, descomprimir e inyectar el módulo principal en un proceso explorer.exe, el módulo principal es responsable de establecer persistencia, comunicarse con la infraestructura C2 y procesar comandos.

El malware admite varios complementos que pueden robar credenciales de inicio de sesión y FTP, direcciones de correo electrónico, cookies y otra información de navegadores web, Outlook, Thunderbird, FileZilla y WinSCP.

“SmokeLoader realiza su ataque con sus complementos en lugar de descargar un archivo completo para la etapa final”, dijo Fortinet. “Esto muestra la flexibilidad de SmokeLoader y enfatiza que los analistas deben tener cuidado incluso cuando analizan malware tan conocido como este”.