Los ciberataques de varias etapas, caracterizados por sus complejas cadenas de ejecución, están diseñados para evitar la detección y engañar a las víctimas con una falsa sensación de seguridad. Saber cómo operan es el primer paso para construir una estrategia de defensa sólida contra ellos. Examinemos ejemplos del mundo real de algunos de los escenarios de ataques de múltiples etapas más comunes que están activos en este momento.

URL y otro contenido incrustado en documentos

Los atacantes suelen ocultar enlaces maliciosos dentro de documentos aparentemente legítimos, como archivos PDF o Word. Al abrir el documento y hacer clic en el enlace incrustado, los usuarios son dirigidos a un sitio web malicioso. Estos sitios suelen emplear tácticas engañosas para que la víctima descargue malware en su computadora o comparta sus contraseñas.

Otro tipo popular de contenido incrustado son los códigos QR. Los atacantes ocultan URL maliciosas dentro de códigos QR y las insertan en documentos. Esta estrategia obliga a los usuarios a recurrir a sus dispositivos móviles para escanear el código, que luego los dirige a sitios de phishing. Estos sitios generalmente solicitan credenciales de inicio de sesión, que los atacantes roban inmediatamente al ingresar.

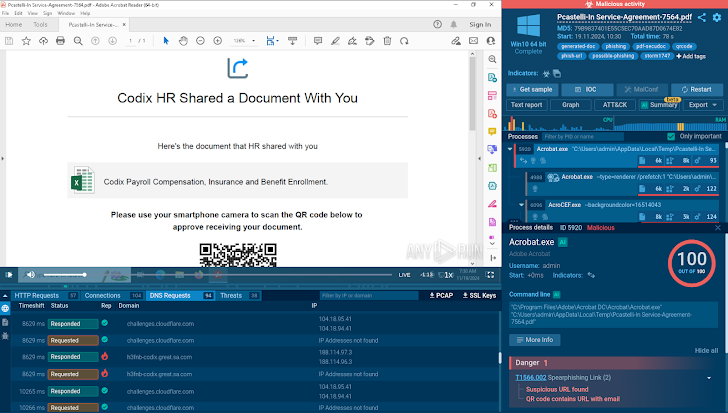

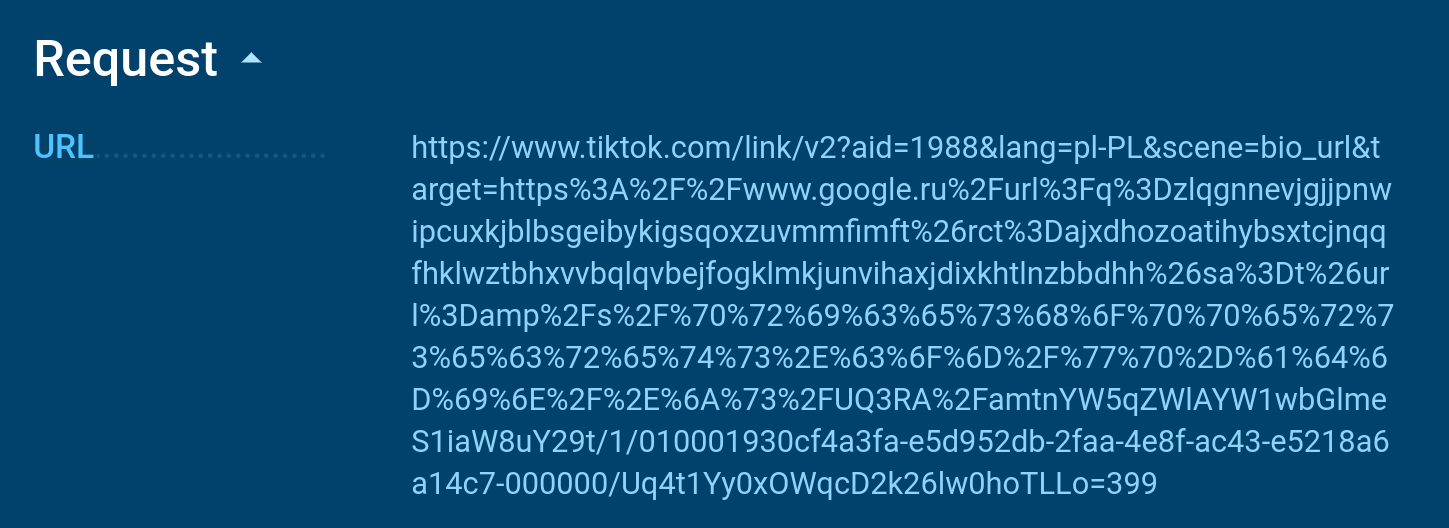

Ejemplo: archivo PDF con código QR

Para demostrar cómo se desarrolla un ataque típico, usemos el Caja de arena ANY.RUNque ofrece un entorno virtual seguro para estudiar archivos y URL maliciosos. Gracias a su interactividad, este servicio basado en la nube nos permite interactuar con el sistema como en una computadora estándar.

Consigue hasta 3 licencias ANY.RUN de regalo con una oferta del Black Friday→

Para simplificar nuestro análisis, habilitaremos la función de interactividad automatizada que puede realizar todas las acciones del usuario necesarias para desencadenar un ataque o la ejecución de una muestra automáticamente.

|

| PDF de phishing con código QR malicioso abierto en el sandbox de ANY.RUN |

Considerar esta sesión de espacio aisladoque presenta un archivo .pdf malicioso que contiene un código QR. Con la automatización activada, el servicio extrae la URL dentro del código y la abre en el navegador por sí solo.

|

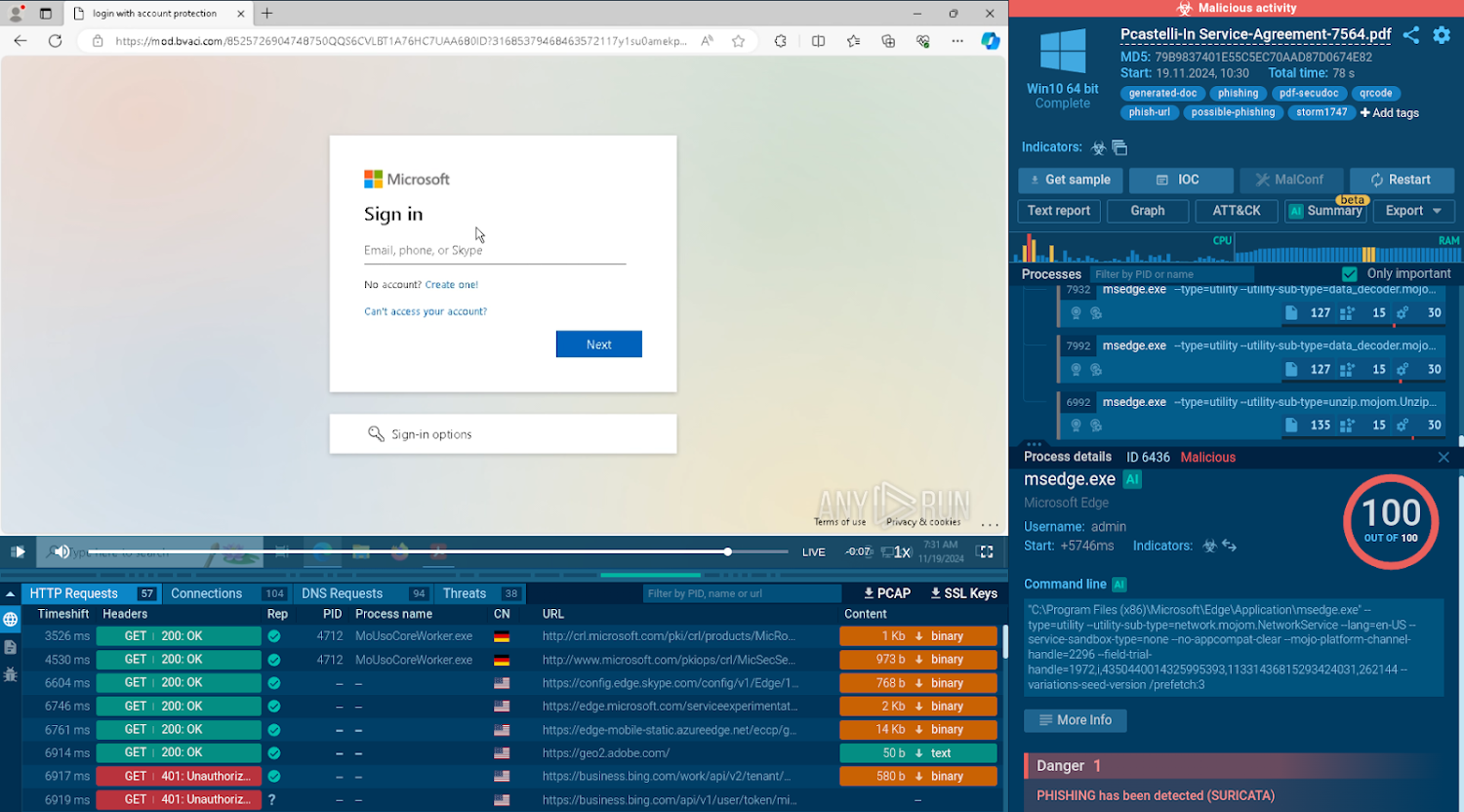

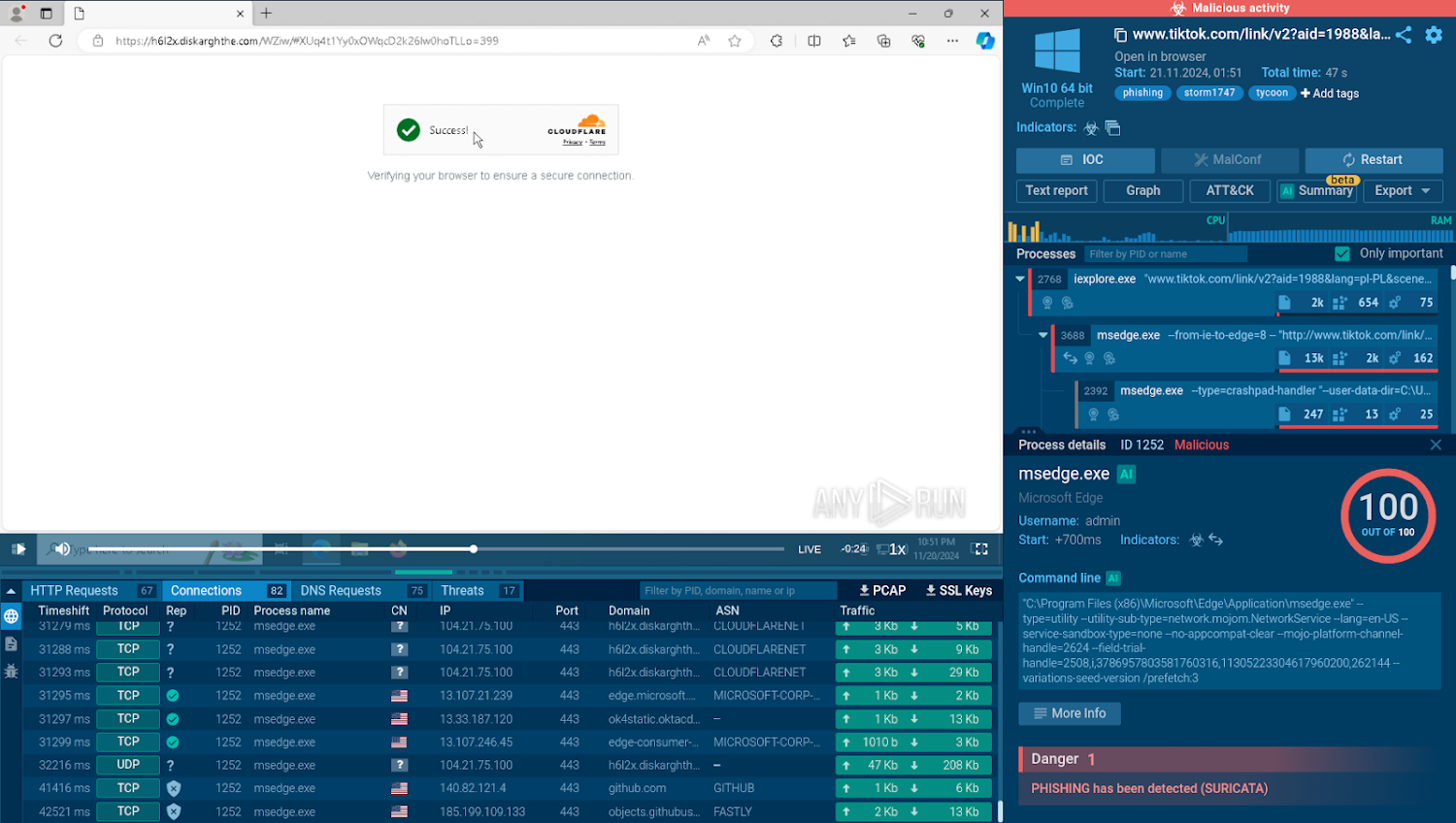

| La última página de phishing donde se ofrece a las víctimas compartir sus credenciales |

Después de algunas redirecciones, el ataque nos lleva a la página final de phishing diseñada para imitar un sitio de Microsoft. Está controlado por actores de amenazas y configurado para robar los datos de inicio de sesión y contraseña de los usuarios, tan pronto como se ingresan.

|

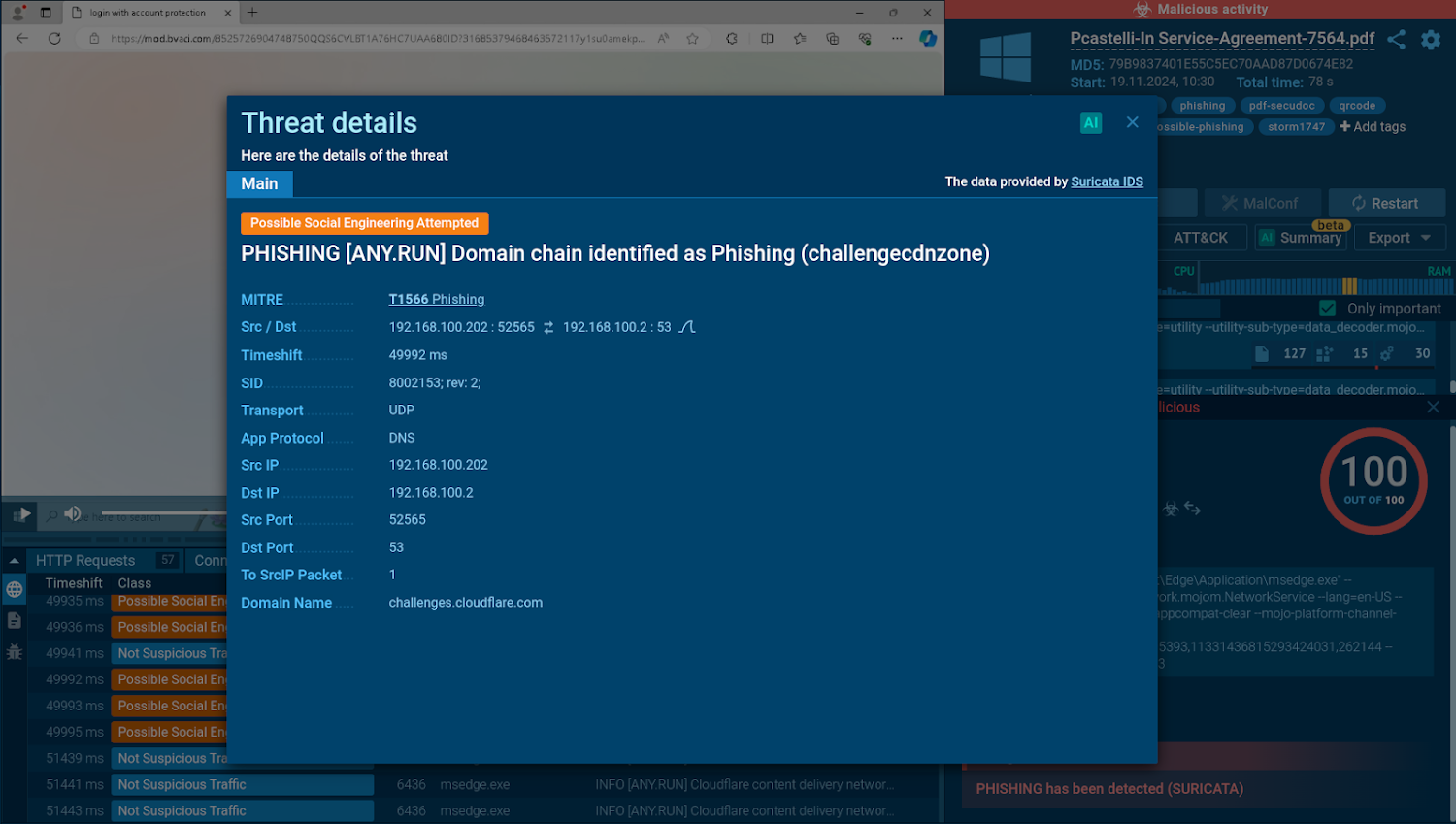

| La regla Suricata IDS identificó una cadena de dominio de phishing durante el análisis |

El sandbox permite observar toda la actividad de la red que ocurre durante el ataque y ver las reglas activadas de Suricata IDS.

Después de completar el análisis, el sandbox de ANY.RUN proporciona un veredicto concluyente de “actividad maliciosa” y genera un informe sobre la amenaza que también incluye una lista de IOC.

Redirecciones de varias etapas

Las redirecciones de varias etapas implican una secuencia de URL que mueven a los usuarios a través de varios sitios y, en última instancia, conducen a un destino malicioso. Los atacantes suelen utilizar dominios confiables, como Google o plataformas de redes sociales populares como TikTok, para que las redirecciones parezcan legítimas. Este método complica la detección de la URL maliciosa final por parte de las herramientas de seguridad.

Algunas etapas de redireccionamiento pueden incluir desafíos CAPTCHA para evitar que soluciones y filtros automatizados accedan a contenido malicioso. Los atacantes también pueden incorporar scripts que verifiquen la dirección IP del usuario. Si se detecta una dirección basada en alojamiento, comúnmente utilizada por las soluciones de seguridad, la cadena de ataque se interrumpe y el usuario es redirigido a un sitio web legítimo, impidiendo el acceso a la página de phishing.

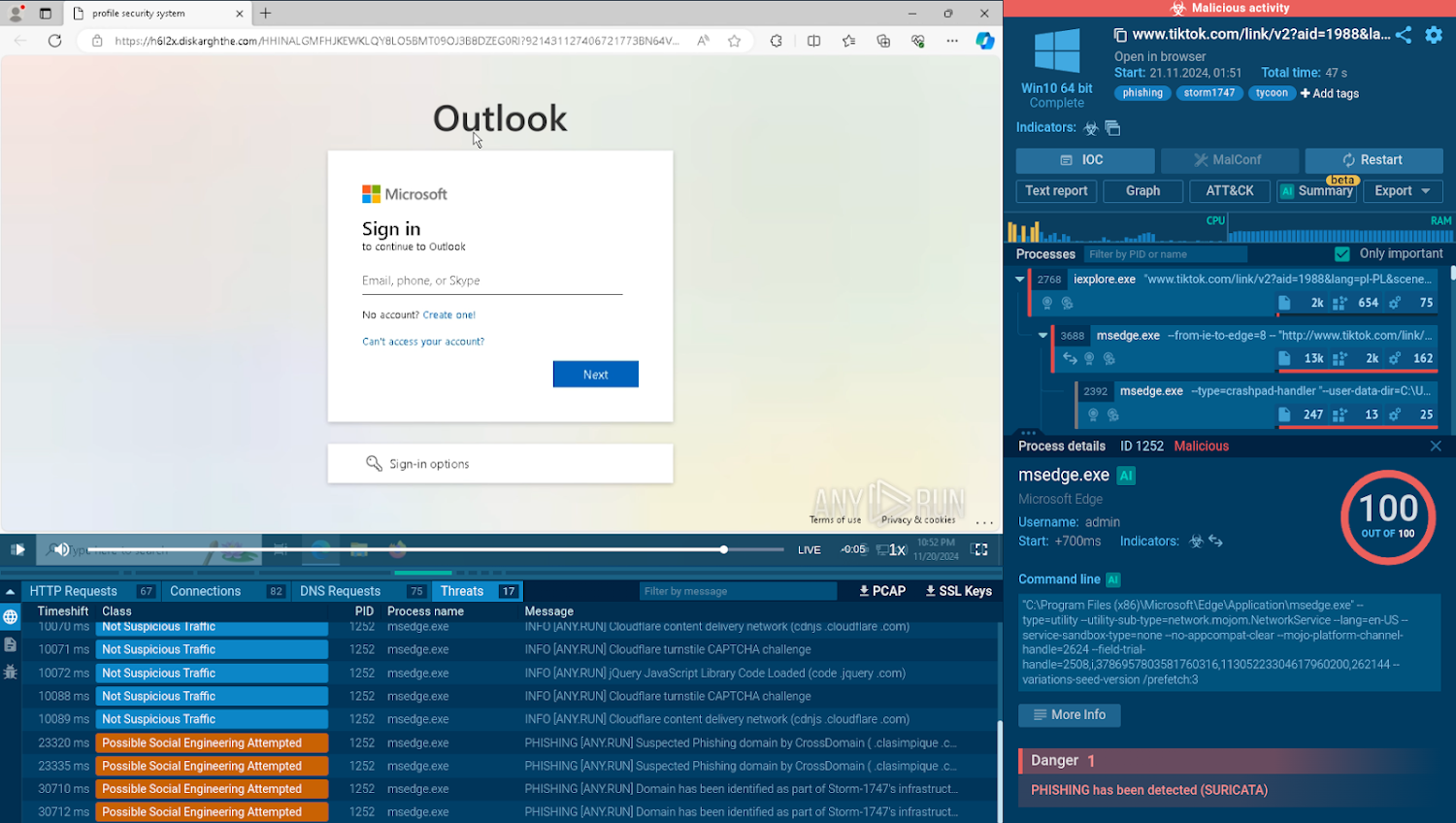

Ejemplo: cadena de enlaces que conducen a una página de phishing

Aquí hay un sesión de zona de pruebas mostrando toda la cadena de ataque a partir de un enlace de TikTok aparentemente legítimo.

|

| URL de TikTok que contiene una redirección a un dominio de Google |

Sin embargo, una mirada más cercana revela cómo la URL completa incorpora una redirección a un dominio legítimo de Google.

|

| ANY.RUN resuelve automáticamente el CAPTCHA y pasa a la siguiente etapa del ataque. |

Desde allí, el ataque pasa a otro sitio con una redirección y luego a la página de phishing final, que, sin embargo, está protegida con un desafío CAPTCHA.

|

| Página falsa de Outlook destinada a robar datos de usuarios |

Gracias al análisis de contenido avanzado, el sandbox resuelve automáticamente este CAPTCHA, permitiéndonos observar la página falsa diseñada para robar las credenciales de las víctimas.

Archivos adjuntos de correo electrónico

Los archivos adjuntos de correo electrónico siguen siendo un vector frecuente de ataques en varias etapas. En el pasado, los atacantes frecuentemente enviaban correos electrónicos con documentos de Office que contenían macros maliciosas.

Actualmente, la atención se ha desplazado hacia los archivos que incluyen cargas útiles y scripts. Los archivos proporcionan un método sencillo y eficaz para que los actores de amenazas oculten ejecutables maliciosos de los mecanismos de seguridad y aumenten la confiabilidad de los archivos.

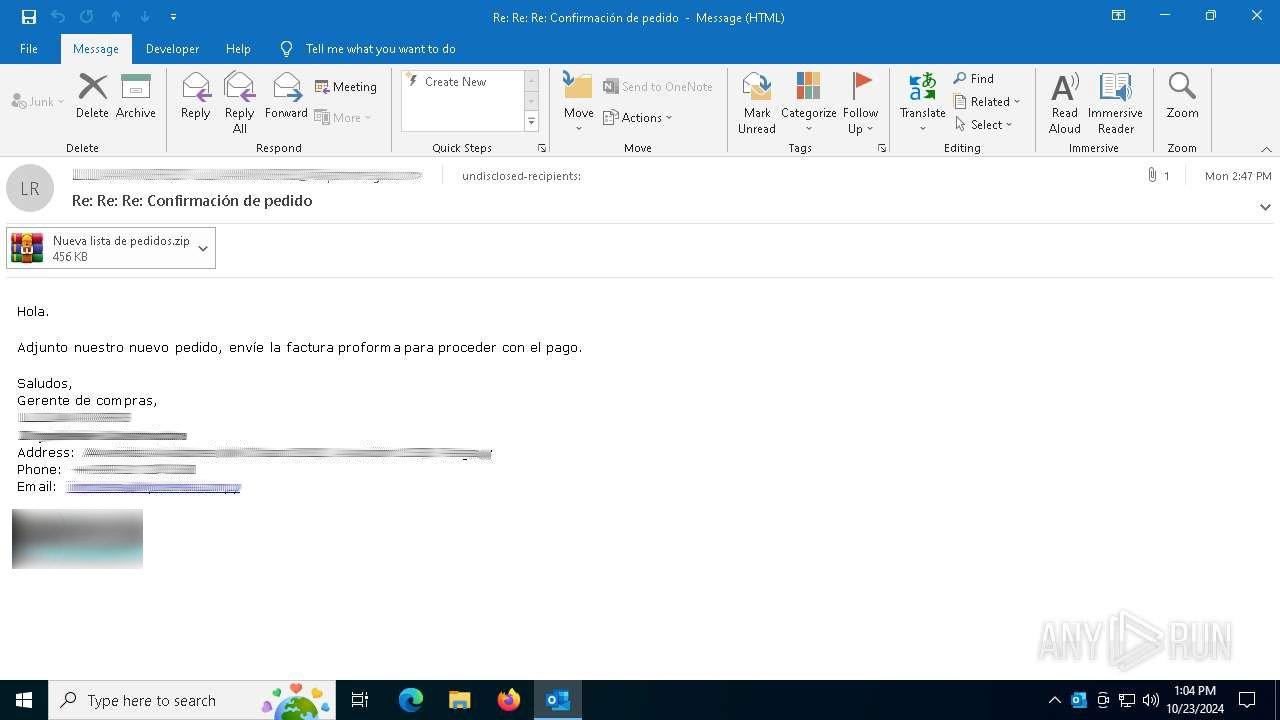

Ejemplo: archivo adjunto de correo electrónico con malware Formbook

En esta sesión de espacio aisladopodemos ver un correo electrónico de phishing que contiene un archivo adjunto .zip. El servicio abre automáticamente el archivo, que contiene varios archivos.

|

| Correo electrónico de phishing con un archivo |

Con Smart Content Analysis, el servicio identifica la carga útil principal y la lanza, lo que inicia la cadena de ejecución y nos permite ver cómo se comporta el malware en un sistema activo.

|

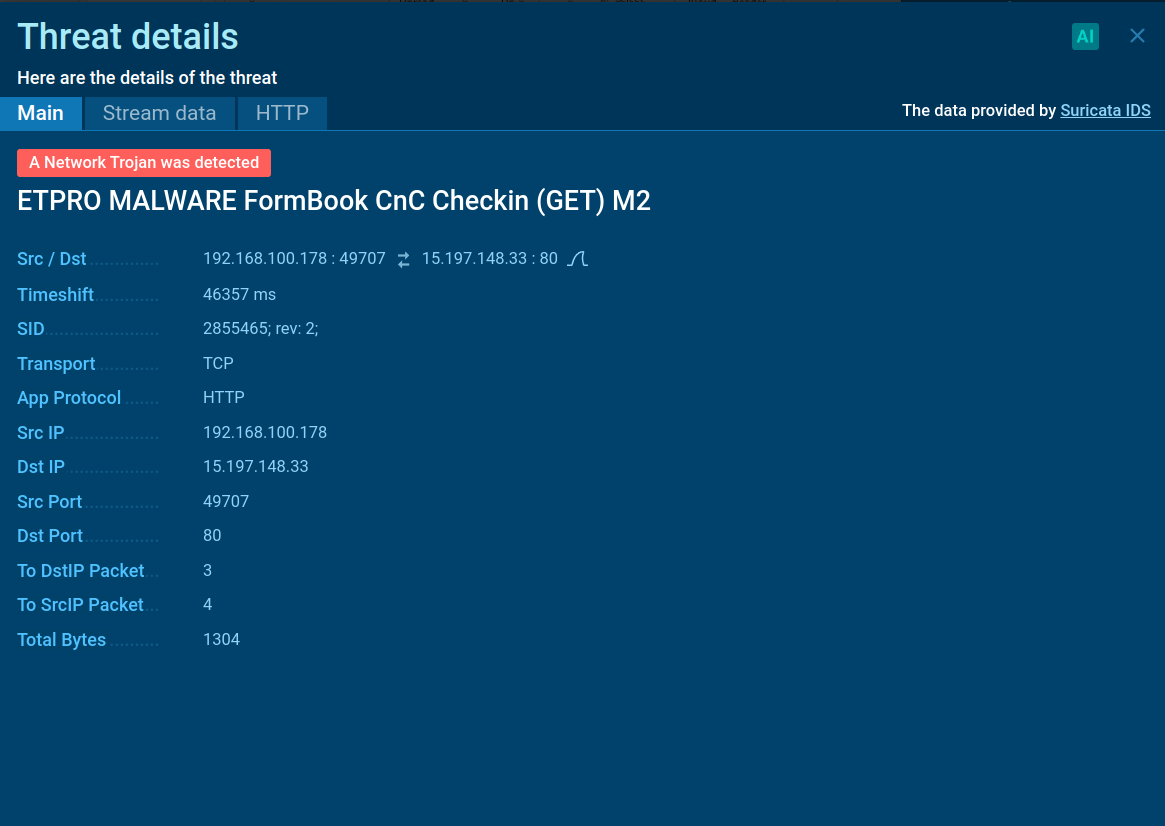

| Regla Suricata IDS utilizada para detectar la conexión de FormBook a su C2 |

El sandbox detecta FormBook y registra todas sus actividades de red y sistema, además de proporcionar un informe detallado de amenazas.

Obtenga su oferta del Black Friday de ANY.RUN

Analice correos electrónicos, archivos y URL sospechosos en el entorno limitado de ANY.RUN para identificar rápidamente los ciberataques. Con la interactividad automatizada, el servicio puede realizar todos los pasos de análisis necesarios por sí solo, ahorrándole tiempo y presentándole sólo la información más importante sobre la amenaza en cuestión.

|

| Oferta de Black Friday de ANY.RUN |

ANY.RUN ofrece actualmente ofertas del Black Friday. Consigue el tuyo antes del 8 de diciembre:

- Para usuarios individuales: 2 licencias por el precio de 1.

- Para equipos: Hasta 3 licencias + plan básico anual para Threat Intelligence Lookup, la base de datos con capacidad de búsqueda de ANY.RUN con los datos de amenazas más recientes;

Vea todas las ofertas y pruebe el servicio con una prueba gratuita hoy →

Conclusión

Los ataques en varias etapas son una amenaza importante tanto para las organizaciones como para los individuos. Algunos de los escenarios de ataque más comunes incluyen URL e incrustaciones en documentos, códigos QR, redirecciones de varias etapas, archivos adjuntos de correo electrónico y cargas útiles archivadas. Al analizarlos con herramientas como el sandbox interactivo de ANY.RUN, podemos defender mejor nuestra infraestructura.