El análisis de comportamiento, asociado durante mucho tiempo con la detección de amenazas (es decir, UEBA o UBA), está experimentando un renacimiento. Una vez utilizado principalmente para identificar actividades sospechosas, ahora es siendo reinventado como una poderosa tecnología de posdetección que mejora los procesos de respuesta a incidentes. Al aprovechar los conocimientos de comportamiento durante la clasificación e investigación de alertas, los SOC pueden transformar sus flujos de trabajo para que sean más precisos, eficientes e impactantes. Afortunadamente, muchos productos nuevos de ciberseguridad como Analistas de AI SOC son capaces de incorporar estas técnicas en sus capacidades de investigación, permitiendo así que los SOC las utilicen en sus procesos de respuesta.

Esta publicación proporcionará una breve descripción general del análisis de comportamiento y luego analizará cinco formas en que se está reinventando para revolucionar la investigación de SOC y el trabajo de respuesta a incidentes.

El análisis del comportamiento ha vuelto, pero ¿por qué?

El análisis de comportamiento fue un tema candente en 2015 y prometía revolucionar las detecciones estáticas de SIEM y SOC con detección dinámica de anomalías para descubrir las “incógnitas desconocidas”. En un año, los proveedores de SIEM adquirieron rápidamente las plataformas de comportamiento del usuario y pronto el concepto de una lente de comportamiento en los datos de seguridad se extendió a muchas otras categorías de productos de detección.

Entonces, ¿por qué ya no causa sensación?

El análisis del comportamiento es un poco como el microondas en el sentido de que a veces la primera aplicación de una tecnología no es la mejor. Cuando el ingeniero estadounidense Percy Spencer descubrió accidentalmente la tecnología de microondas al notar que el chocolate se derretía en su bolsillo durante un experimento de tecnología de radio, probablemente no tenía idea de que revolucionaría las cocinas de todo el mundo. Inicialmente, los microondas no estaban destinados a cocinar, pero con el tiempo, su practicidad para calentar alimentos se hizo evidente, cambiando la forma en que pensamos sobre su uso. De manera similar, el análisis de comportamiento se diseñó originalmente como una herramienta de detección en ciberseguridad, destinada a detectar amenazas en tiempo real. Sin embargo, este uso temprano requirió una configuración y un mantenimiento exhaustivos y, a menudo, abrumaba a los equipos de seguridad con falsos positivos. Ahora, el análisis del comportamiento ha encontrado un papel mucho más eficaz en el análisis posterior a la detección. Al reducir el alcance del análisis para proporcionar información sobre alertas de seguridad específicas, ofrece información de alto valor con menos falsas alarmas, lo que la convierte en una parte invaluable del proceso de respuesta a incidentes en lugar de una fuente constante de ruido.

Cinco formas en que el análisis del comportamiento está revolucionando la respuesta a incidentes

A continuación se presentan cinco formas clave en las que el análisis del comportamiento está mejorando la respuesta a incidentes, ayudando a los equipos de seguridad a responder con mayor velocidad y precisión.

1. Mejorar la precisión en la investigación de incidentes

Uno de los mayores desafíos en la respuesta a incidentes es examinar los falsos positivos para identificar amenazas reales. Con el análisis de comportamiento posterior a la detección, los analistas pueden responder preguntas contextuales clave que aportan claridad a las investigaciones de incidentes. Sin comprender cómo se comporta normalmente un usuario, entidad o sistema, es difícil discernir si una alerta indica una actividad legítima o una amenaza potencial.

Por ejemplo, una alerta de “viaje imposible”, que a menudo genera falsos positivos, señala inicios de sesión desde ubicaciones a las que es humanamente imposible llegar en poco tiempo (por ejemplo, un inicio de sesión en Nueva York seguido de uno en Singapur cinco minutos después). Las líneas de base de comportamiento y la actividad proporcionan datos útiles para evaluar eficazmente estas alertas, como por ejemplo:

- ¿Es típico viajar a este lugar para este usuario?

- ¿Es habitual el comportamiento de inicio de sesión?

- ¿Le resulta familiar el dispositivo?

- ¿Están usando un proxy o una VPN? ¿Es eso normal?

El análisis del comportamiento se vuelve poderoso en la investigación al proporcionar un contexto que permite a los analistas filtrar los falsos positivos al confirmar los comportamientos esperados, especialmente con alertas como la identidad que de otro modo serían difíciles de investigar. De esta manera, los equipos SOC pueden centrarse en los verdaderos aspectos positivos con mayor precisión y confianza.

2. Eliminar la necesidad de contactar a los usuarios finales

Algunas alertas, en particular las relacionadas con el comportamiento del usuario, requieren que los analistas de SOC se comuniquen con los usuarios finales para obtener información adicional. Estas interacciones pueden ser lentas, frustrantes y, a veces, infructuosas si los usuarios dudan en responder o no tienen claro lo que se les pregunta. Al utilizar modelos de comportamiento que capturan patrones típicos, las herramientas SOC impulsadas por IA pueden responder automáticamente a muchas de estas preguntas contextuales. En lugar de esperar a preguntar a los usuarios: “¿Estás viajando actualmente a Francia?” o “¿estás usando Chrome?” el sistema ya lo sabe, lo que permite a los analistas continuar sin interrupciones para el usuario final, lo que agiliza la investigación.

3. Tiempo medio de respuesta más rápido (MTTR)

La velocidad de respuesta a un incidente está dictada por la tarea más lenta del proceso. Los flujos de trabajo tradicionales a menudo implican tareas manuales repetitivas para cada alerta, como profundizar en datos históricos, verificar patrones normales o comunicarse con los usuarios finales. Con herramientas de inteligencia artificial capaces de realizar análisis de comportamiento posteriores a la detección, estas consultas y comprobaciones se automatizan, lo que significa que los analistas ya no necesitan ejecutar consultas manuales lentas para comprender los patrones de comportamiento. Como resultado, los equipos de SOC pueden clasificar e investigar alertas en menos tiempo, lo que reduce significativamente el tiempo medio de respuesta (MTTR) de días a solo minutos.

4. Información mejorada para una investigación más profunda

El análisis del comportamiento permite a los SOC capturar una amplia gama de conocimientos que, de otro modo, quedarían inexplorados. Por ejemplo, comprender el comportamiento de las aplicaciones, los patrones de ejecución de procesos (como si es común ejecutar firefox.exe desde una ubicación determinada) o las interacciones del usuario pueden proporcionar un contexto valioso durante las investigaciones. Si bien estos conocimientos suelen ser difíciles o llevar mucho tiempo para recopilarlos manualmente, las herramientas SOC con análisis de comportamiento posteriores a la detección integrados pueden analizar e incorporar automáticamente esta información en las investigaciones. Esto brinda a los analistas información que de otro modo no tendrían, lo que permite una toma de decisiones más informada durante la clasificación de alertas y la respuesta a incidentes.

5. Mejor utilización de recursos

La creación y el mantenimiento de modelos de comportamiento es un proceso que requiere muchos recursos y que a menudo requiere una cantidad significativa de almacenamiento de datos, potencia de procesamiento y tiempo de analista. Muchos SOC simplemente no tienen la experiencia, los recursos o la capacidad para aprovechar los conocimientos de comportamiento para las tareas posteriores a la detección. Sin embargo, las soluciones AI SOC equipadas con análisis de comportamiento automatizados permiten a las organizaciones acceder a estos beneficios sin aumentar los costos de infraestructura o la carga de trabajo humano. Esta capacidad elimina la necesidad de almacenamiento adicional y consultas complejas, brindando información sobre el comportamiento para cada alerta en cuestión de minutos y liberando a los analistas para concentrarse en tareas de mayor valor.

|

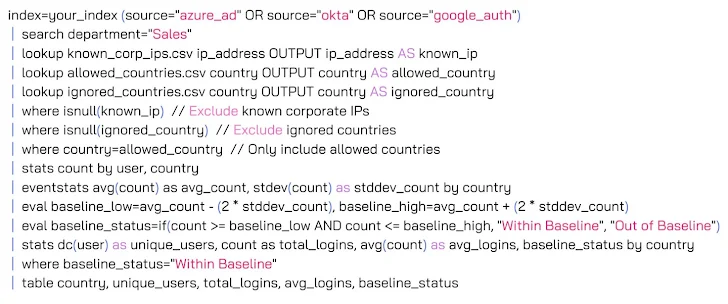

| Figura 1: Un ejemplo de consulta de Splunk que establece una base de datos de los países que utilizan los usuarios con el departamento de ventas y encuentra anomalías. |

El análisis del comportamiento y la analítica están redefiniendo la forma en que los SOC abordan la respuesta a incidentes. Al pasar de una herramienta de detección de primera línea a una potencia de posdetección, el análisis de comportamiento proporciona el contexto necesario para distinguir las amenazas reales del ruido, evitar interrupciones para el usuario final y acelerar los tiempos de respuesta. Los equipos de SOC se benefician de investigaciones más rápidas y precisas, conocimientos mejorados y asignación de recursos optimizada, al mismo tiempo que obtienen una ventaja proactiva en la detección de amenazas. Como Los SOC continúan adoptando análisis de comportamiento impulsados por IAla respuesta a incidentes solo será más efectiva, resiliente e impactante frente al panorama dinámico de amenazas actual.

Descarga esta guía para obtener más información sobre cómo hacer que el SOC sea más eficiente, o realice un recorrido interactivo por el producto para obtener más información sobre los analistas de AI SOC.