Se ha observado una supuesta operación híbrida rusa de espionaje e influencia que entrega una combinación de malware para Windows y Android para atacar al ejército ucraniano bajo la personalidad de Telegram Civil Defense.

El Grupo de Análisis de Amenazas (TAG) de Google y Mandiant están rastreando la actividad bajo el nombre UNC5812. El grupo de amenazas, que opera un canal de Telegram llamado defensa civil_com_uafue creado el 10 de septiembre de 2024. Al momento de escribir este artículo, el canal tiene 184 suscriptores. También mantiene un sitio web en civildefense.com.[.]ua que fue registrada el 24 de abril de 2024.

“‘Civil Defense’ afirma ser un proveedor de programas de software gratuitos diseñados para permitir que reclutas potenciales vean y compartan ubicaciones de reclutadores militares ucranianos mediante crowdsourcing”, dijo la compañía. dicho en un informe compartido con The Hacker News.

Si estos programas se instalan en dispositivos Android que tienen Google Play Protect deshabilitado, están diseñados para implementar un malware específico del sistema operativo junto con una aplicación de mapeo señuelo denominada SUNSPINNER.

También se dice que UNC5812 participa activamente en operaciones de influencia, difundiendo narrativas y solicitando contenido destinado a socavar el apoyo a los esfuerzos de movilización y reclutamiento militar de Ucrania.

“La campaña de UNC5812 es muy característica del énfasis que Rusia pone en lograr un efecto cognitivo a través de sus capacidades cibernéticas, y destaca el papel destacado que las aplicaciones de mensajería siguen desempeñando en la entrega de malware y otras dimensiones cibernéticas de la guerra de Rusia en Ucrania”, dijo Google Threat Intelligence Group. .

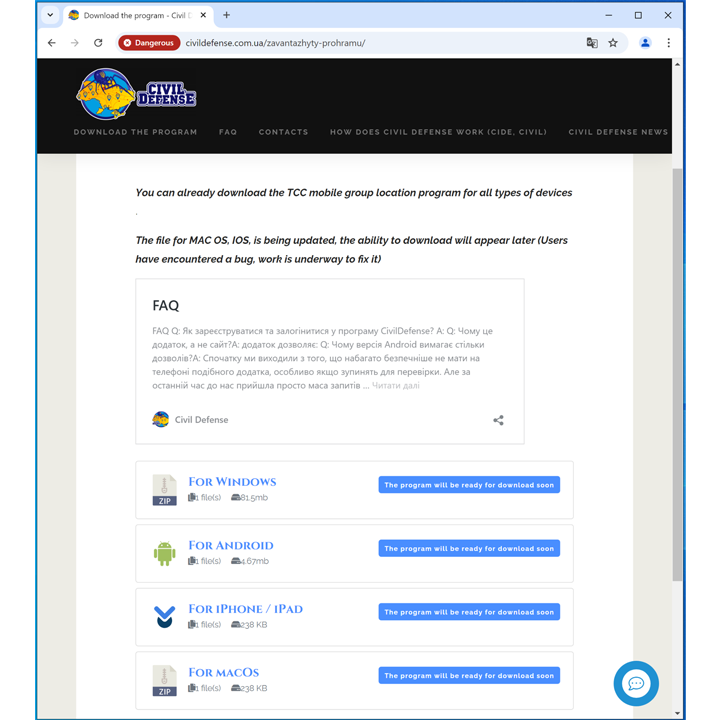

Defensa Civil, cuyo canal Telegram y su sitio web han sido promocionados por otros canales legítimos y establecidos de Telegram en idioma ucraniano, tiene como objetivo dirigir a las víctimas a su sitio web desde donde se descarga software malicioso dependiendo del sistema operativo.

Para los usuarios de Windows, el archivo ZIP conduce a la implementación de un cargador de malware basado en PHP recientemente descubierto llamado Pronsis que se utiliza para distribuir SUNSPINNER y un malware ladrón disponible en el mercado conocido como PureStealer que se anuncia por entre $150 por una suscripción mensual a $699 por una licencia de por vida.

SUNSPINNER, por su parte, muestra a los usuarios un mapa que muestra las supuestas ubicaciones de los reclutas militares ucranianos desde un servidor de comando y control (C2) controlado por actores.

Para aquellos que navegan al sitio web desde dispositivos Android, la cadena de ataque implementa un archivo APK malicioso (nombre del paquete: “com.http.masters“) que incorpora un troyano de acceso remoto denominado CraxsRAT.

El sitio web también incluye instrucciones que guían a las víctimas sobre cómo desactivar Google Play Protect y otorgarle todos los permisos solicitados, permitiendo que el malware funcione sin obstáculos.

CraxsRAT es un notoria familia de malware para Android que viene con capacidades para el control remoto de dispositivos y funciones avanzadas de software espía como registro de teclas, manipulación de gestos y grabación de cámaras, pantallas y llamadas.

Después de que Cyfirma expusiera públicamente el malware a finales de agosto de 2023, EVLF, el actor de amenazas detrás del proyecto, decidió cesar su actividad, no sin antes vender su canal de Telegram a un actor de amenazas de habla china.

En mayo de 2024, se dice que EVLF tiene desarrollo detenido sobre el malware debido a estafadores y versiones descifradas, pero dijeron que están trabajando en una nueva versión basada en web a la que se puede acceder desde cualquier máquina.

“Si bien el sitio web de Defensa Civil también anuncia soporte para macOS y iPhone, sólo las cargas útiles de Windows y Android estaban disponibles en el momento del análisis”, dijo Google.

“Las preguntas frecuentes del sitio web contienen una justificación tensa para que la aplicación de Android esté alojada fuera de la App Store, sugiriendo que es un esfuerzo para ‘proteger el anonimato y la seguridad’ de sus usuarios, y dirigiéndolos a un conjunto de instrucciones en video que las acompañan”.