Los investigadores de ciberseguridad han descubierto una versión avanzada del ransomware Qilin que presenta una mayor sofisticación y tácticas para evadir la detección.

La nueva variante está siendo rastreada por la empresa de ciberseguridad Halcyon bajo el nombre de Qilin.B.

“En particular, Qilin.B ahora admite el cifrado AES-256-CTR para sistemas con capacidades AESNI, mientras conserva Chacha20 para sistemas que carecen de este soporte”, dijo el equipo de investigación de Halcyon. dicho en un informe compartido con The Hacker News.

“Además, RSA-4096 con relleno OAEP se utiliza para salvaguardar las claves de cifrado, lo que hace imposible el descifrado de archivos sin la clave privada del atacante o los valores iniciales capturados”.

Qilin, también conocido como Agenda, llamó la atención de la comunidad de ciberseguridad por primera vez en julio/agosto de 2022, con versiones iniciales escritas en Golang antes de cambiar a Rust.

Un informe de mayo de 2023 de Group-IB reveló que el esquema de ransomware como servicio (RaaS) permite a sus afiliados recibir entre el 80 % y el 85 % de cada pago de rescate después de infiltrarse en el grupo y lograr entablar una conversación con un Reclutador de Qilin.

Los ataques recientes vinculados a la operación de ransomware han robado credenciales almacenadas en los navegadores Google Chrome en un pequeño conjunto de puntos finales comprometidos, lo que indica una especie de desviación de los típicos ataques de doble extorsión.

Las muestras de Qilin.B analizadas por Halcyon muestran que se basa en iteraciones anteriores con capacidades de cifrado adicionales y tácticas operativas mejoradas.

Esto incluye el uso de AES-256-CTR o Chacha20 para el cifrado, además de tomar medidas para resistir el análisis y la detección finalizando servicios asociados con herramientas de seguridad, borrando continuamente los registros de eventos de Windows y eliminándose a sí mismo.

También incluye funciones para eliminar procesos vinculados a servicios de copia de seguridad y virtualización como Veeam, SQL y SAP, y eliminar instantáneas de volumen, lo que complica los esfuerzos de recuperación.

“La combinación de Qilin.B de mecanismos de cifrado mejorados, tácticas efectivas de evasión de defensa y una interrupción persistente de los sistemas de respaldo lo marca como una variante de ransomware particularmente peligrosa”, dijo Halcyon.

El naturaleza perniciosa y persistente La amenaza que representa el ransomware se evidencia en las tácticas evolutivas en curso demostradas por los grupos de ransomware.

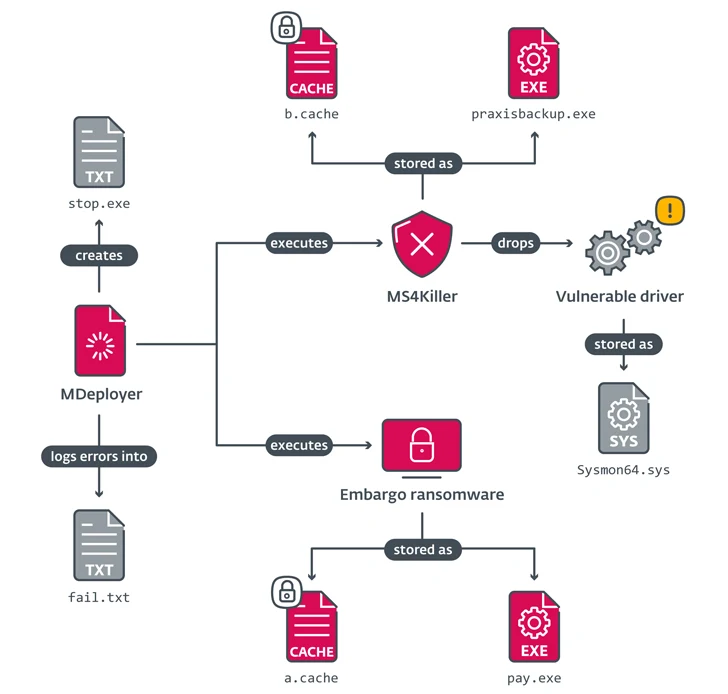

Esto se ejemplifica con el descubrimiento de un nuevo conjunto de herramientas basado en Rust que se ha utilizado para distribuir el naciente ransomware Embargo, no sin antes finalizar las soluciones de detección y respuesta de endpoints (EDR) instaladas en el host mediante Bring Your Own Vulnerable Driver (BYOVD). técnica.

Tanto el asesino EDR, cuyo nombre en código es MS4Killer por ESET debido a sus similitudes con el software de código abierto s4killer herramienta, y el ransomware se ejecuta mediante un cargador malicioso denominado MDeployer.

“MDeployer es el principal cargador malicioso que Embargo intenta implementar en las máquinas de la red comprometida; facilita el resto del ataque, lo que da como resultado la ejecución de ransomware y el cifrado de archivos”, investigadores Jan Holman y Tomáš Zvara. dicho. “Se espera que MS4Killer se ejecute indefinidamente”.

“Tanto MDeployer como MS4Killer están escritos en Rust. Lo mismo ocurre con la carga útil del ransomware, lo que sugiere que Rust es el lenguaje de referencia para los desarrolladores del grupo”.

Según datos compartidos por Microsoft, 389 instituciones sanitarias estadounidenses se vieron afectadas por ataques de ransomware este año fiscal, lo que les costó hasta 900.000 dólares al día debido al tiempo de inactividad. Algunas de las bandas de ransomware conocidas por atacar hospitales incluyen Lace Tempest, Sangria Tempest, Cadenza Tempest y Vanilla Tempest.

“De las 99 organizaciones sanitarias que admitieron haber pagado el rescate y revelaron el rescate pagado, el pago medio fue de 1,5 millones de dólares y el pago medio fue de 4,4 millones de dólares”, dijo el gigante tecnológico. dicho.