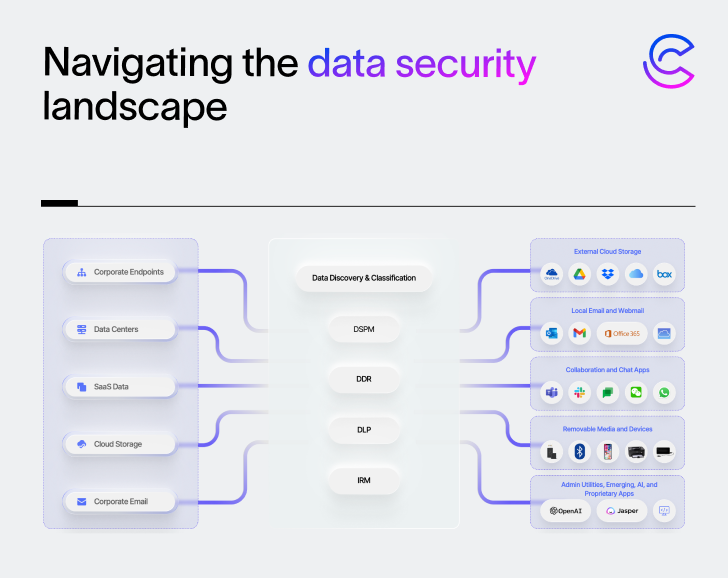

En la empresa moderna, la seguridad de los datos a menudo se analiza utilizando un complejo léxico de acrónimos: DLP, DDR, DSPM y muchos otros. Si bien estas siglas representan marcos, arquitecturas y herramientas críticas para proteger información confidencial, también pueden abrumar a quienes intentan elaborar una estrategia de seguridad eficaz. Este artículo tiene como objetivo desmitificar algunas de las siglas más importantes en seguridad de datos en la actualidad y ofrecer orientación práctica para ayudar a las empresas a navegar por el panorama de la seguridad de datos y proteger sus activos más valiosos con confianza.

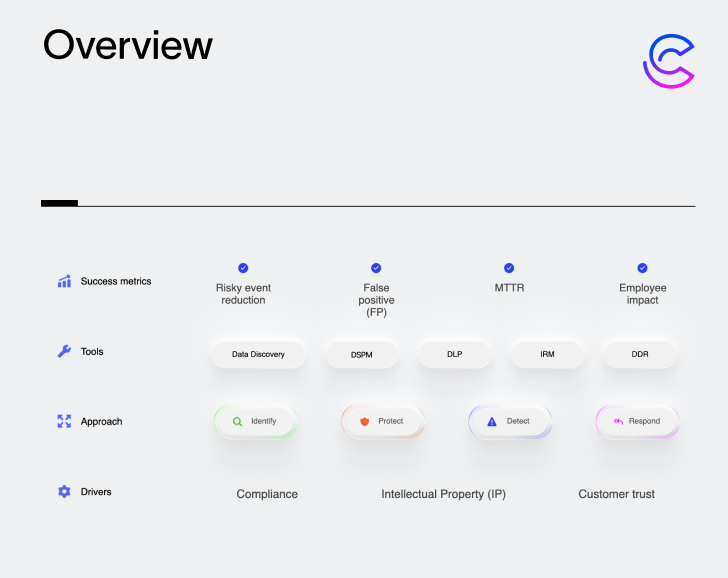

¿Qué impulsa la seguridad de los datos?

En el panorama digital actual en constante evolución, la seguridad de los datos se ha convertido en una máxima prioridad para empresas de todos los tamaños. A medida que los datos siguen siendo el activo más valioso para las organizaciones, crece la necesidad de protegerlos contra infracciones, accesos no autorizados y otras amenazas a la seguridad. Pero, ¿qué es exactamente lo que lleva a las empresas a priorizar la seguridad de los datos? Desde el cumplimiento de las regulaciones hasta la protección de la propiedad intelectual y el fomento de la confianza del cliente, analicemos los factores clave.

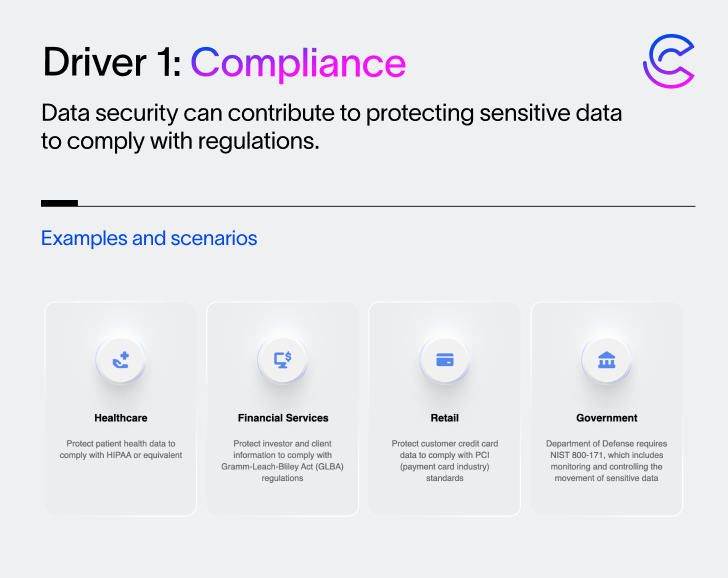

1. Cumplimiento de los requisitos reglamentarios

Uno de los impulsores más inmediatos de la seguridad de los datos es el cumplimiento de los requisitos reglamentarios. En diferentes industrias, las organizaciones están sujetas a una amplia gama de regulaciones diseñadas para proteger datos confidenciales.

Marcos regulatorios comunes que impulsan la seguridad de los datos

- HIPAA – La Ley de Responsabilidad y Portabilidad del Seguro Médico (HIPAA) establece estándares específicos en torno a la privacidad y seguridad de los pacientes y los datos de salud. Estos estándares incluyen cómo se deben almacenar, proteger y compartir los datos confidenciales de los pacientes.

- PCI DSS – El Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS) es un estándar de seguridad establecido por las compañías de tarjetas de crédito (Visa, mastercard, American Express, etc.) para establecer qué estándares de seguridad deben cumplir las empresas para procesar y almacenar datos de tarjetas de crédito.

- NIST 800-171 – El Instituto Nacional de Estándares y Tecnología (NIST) opera muchos estándares regulatorios para organizaciones que desean trabajar con el gobierno federal. NIST 800-171 regula cómo las entidades privadas deben procesar, almacenar o transmitir información no clasificada controlada (CUI) para realizar un trabajo privilegiado para el gobierno.

El incumplimiento de regulaciones como estas puede generar sanciones importantes, pérdida de reputación, interrupciones operativas y oportunidades comerciales perdidas. Como resultado, las empresas invierten cada vez más en medidas de seguridad de datos para evitar los altos costos del incumplimiento y continuar su crecimiento.

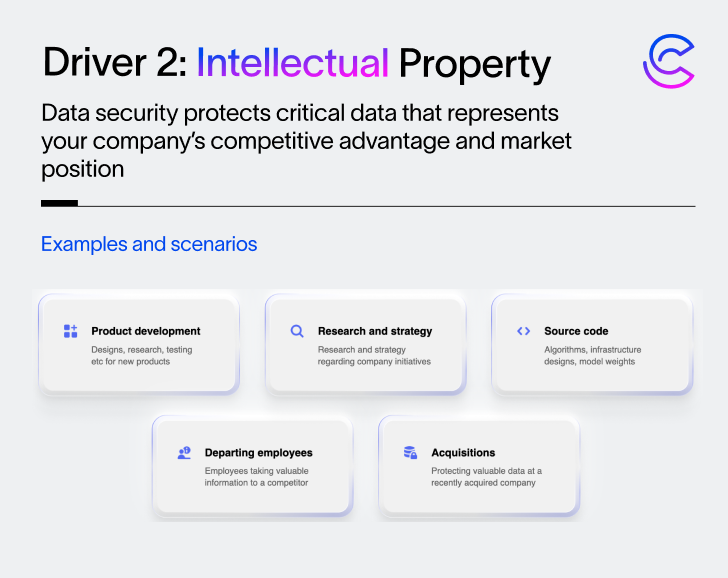

2. Protección de la propiedad intelectual (PI)

En el acelerado mundo tecnológico actual, la propiedad intelectual (PI) es más importante que nunca. Las empresas desarrollan constantemente nuevos productos, servicios e innovaciones que les brindan una ventaja competitiva en el mercado. Pero esta valiosa propiedad intelectual sólo puede seguir siendo una ventaja estratégica si se protege adecuadamente.

Tomemos, por ejemplo, el reciente aumento en el desarrollo de la IA. Las empresas que invierten mucho en tecnología de inteligencia artificial dependen de sus algoritmos, modelos de datos e investigaciones patentados para mantener una posición competitiva. Perder el control de estos datos críticos puede hacer que los competidores obtengan acceso a información confidencial, lo que genera pérdida de ingresos y disminución de la participación de mercado. Como resultado, la protección de la propiedad intelectual se ha convertido en un factor clave de las iniciativas de seguridad de datos.

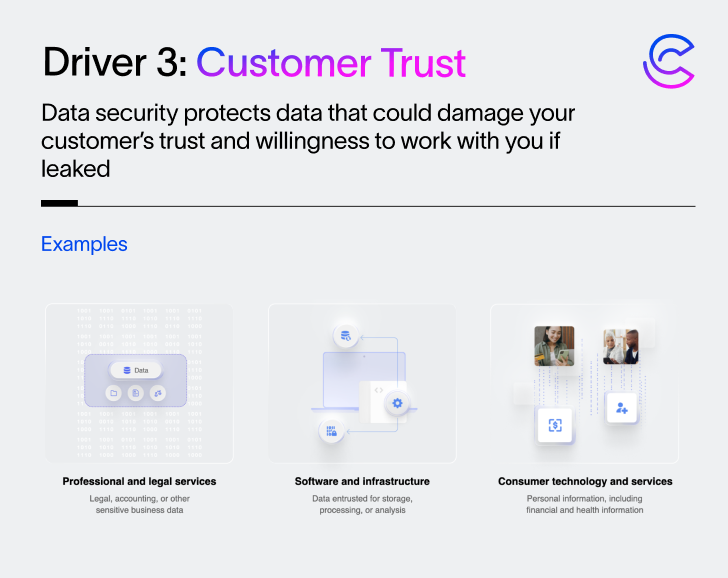

3. Generar y mantener la confianza del cliente

En una época en la que los clientes son más conscientes que nunca de los riesgos para la privacidad, las empresas deben tomar medidas adicionales para garantizar que los datos de los clientes estén seguros. Las violaciones de información confidencial pueden erosionar rápidamente la confianza del cliente, lo cual es crucial para el éxito empresarial. Cuando los clientes proporcionan su información, esperan que las organizaciones la manejen de manera responsable y la protejan del acceso no autorizado. Esto se aplica a empresas de servicios profesionales, como firmas legales y contables, así como a software empresarial y de consumo.

Las organizaciones que priorizan la seguridad de los datos están mejor posicionadas para generar y mantener la confianza con sus clientes. Proteger los datos de los clientes puede generar una mayor lealtad a la marca, una mejor retención de clientes y una ventaja competitiva en el mercado.

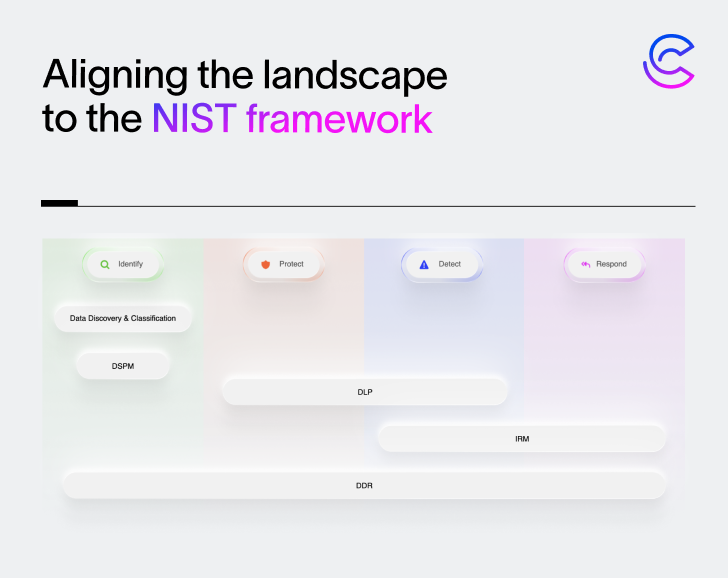

Uso del marco NIST para abordar la seguridad de los datos

Al abordar la seguridad de los datos, muchas organizaciones recurren al marco NIST CSF, un conjunto de directrices bien reconocido desarrollado por el Instituto Nacional de Estándares y Tecnología (NIST). Este marco proporciona un enfoque estructurado para gestionar y reducir el riesgo de ciberseguridad, lo que lo hace particularmente valioso para las organizaciones que buscan proteger datos confidenciales. Así es como el marco NIST puede ayudarle a dar forma a su estrategia de seguridad de datos.

1. Identificar

El primer paso en el marco del NIST es identificar sus datos. Esto implica hacer un balance de dónde se almacenan sus datos críticos, cómo se mueven a través de sus sistemas y quién tiene acceso a ellos. Saber esto ayuda a las empresas a comprender los activos que necesitan proteger y les permite evaluar posibles vulnerabilidades que podrían ser aprovechadas por los atacantes.

2. Proteger

Una vez que tenga una comprensión clara de su entorno de datos, el siguiente paso es implementar medidas de seguridad para proteger esos datos. Esto podría implicar la implementación de cifrado, controles de acceso y sistemas de monitoreo que restrinjan el acceso no autorizado y garanticen que los datos confidenciales solo estén disponibles para quienes los necesitan.

3. Detectar

Ningún sistema de seguridad es perfecto, por lo que la detección es una parte fundamental del marco del NIST. La detección implica implementar sistemas y procesos de monitoreo que puedan identificar cuándo ocurre una infracción o anomalía. La detección temprana es clave para minimizar los daños y prevenir la pérdida de datos en caso de un incidente de seguridad.

4. Responder

Cuando se detecta una violación de la seguridad, es esencial una respuesta bien coordinada para mitigar el daño. Esto implica contar con un plan que describa los pasos que su organización tomará para contener la infracción, comunicarse con las partes afectadas y trabajar para la recuperación.

5. Recuperarse

Finalmente, la fase de recuperación se centra en restaurar las operaciones normales después de un incidente de seguridad. En el contexto de la seguridad de los datos, esto podría implicar restaurar datos a partir de copias de seguridad, reparar los sistemas afectados y fortalecer sus defensas para evitar futuros ataques. Tener un plan de recuperación sólido no solo minimiza el tiempo de inactividad sino que también ayuda a preservar la confianza con los clientes y las partes interesadas.

Herramientas de seguridad de datos

Más allá de los marcos, existen herramientas específicas que ayudan a hacer cumplir las políticas de seguridad de los datos y proteger la información confidencial de las amenazas. Éstos son algunos de los más importantes:

- DLP (Prevención de pérdida de datos): Como piedra angular de la seguridad de los datos, DLP garantiza que los datos confidenciales, como la información de identificación personal (PII) o la propiedad intelectual, no se filtren accidental o maliciosamente ni sean accedidos por usuarios no autorizados. Las soluciones DLP funcionan monitoreando, detectando y bloqueando datos en reposo, en tránsito o en uso.

- IRM (Gestión de riesgos internos): Las herramientas IRM están diseñadas para detectar, gestionar y mitigar los riesgos asociados con personas internas, como empleados o contratistas que tienen acceso legítimo a datos confidenciales. Estas herramientas son fundamentales para reducir los riesgos de amenazas internas, ya sea por negligencia o intención maliciosa.

- DDR (detección y respuesta de datos): DDR, que surgió como una convergencia de las herramientas tradicionales DLP e IRM, se centra en detectar actividades de datos sospechosas y controlarlas en tiempo real. Las soluciones DDR monitorean el movimiento y el comportamiento de los datos en toda la organización, ayudando a los equipos de seguridad a detectar y responder rápidamente a posibles infracciones antes de que se agraven.

Para comprender más sobre cómo convergen DLP e IRM, puede leer más en este blog en profundidad.

- DSPM (Gestión de la postura de seguridad de datos): Las herramientas DSPM ayudan a las organizaciones a identificar y proteger datos confidenciales en múltiples entornos, como plataformas en la nube, centros de datos locales y configuraciones de trabajo remoto. Al automatizar el descubrimiento y la clasificación de datos confidenciales, las soluciones DSPM brindan visibilidad continua de los riesgos de seguridad de los datos y ayudan a mantener el cumplimiento de las regulaciones pertinentes.

- CASB (Agente de seguridad de acceso a la nube): Las soluciones CASB actúan como intermediarios entre los usuarios y proveedores de servicios en la nube, ayudando a las organizaciones a extender sus políticas de seguridad a la nube. Estas herramientas monitorean el uso de la nube, hacen cumplir las políticas de cumplimiento y brindan visibilidad de los riesgos de seguridad de los datos en la nube.

Al aprovechar estas herramientas de manera efectiva, las empresas pueden crear una defensa sólida contra filtraciones de datos, filtraciones y accesos no autorizados.

Pasos prácticos para simplificar la seguridad de los datos

Para superar la complejidad de estas siglas e implementar una estrategia de seguridad de datos eficaz, las empresas pueden seguir estos pasos prácticos:

- Identificar riesgos clave: Comience por evaluar los riesgos de seguridad de datos específicos que enfrenta su organización. Esto puede incluir amenazas internas, ataques externos o la complejidad de administrar datos en múltiples plataformas en la nube. La identificación de riesgos puede ser un proceso difícil, pero están surgiendo nuevas herramientas para ayudar a las empresas a comprender cómo su equipo pone en riesgo los datos, lo que les permite ser más proactivos en la creación de su programa de seguridad de datos. Puede leer sobre los beneficios de este enfoque en este artículo.

- Alinearse con los marcos: Elija un marco de ciberseguridad, como NIST CSF, y asegúrese de que sus esfuerzos de seguridad de datos se alineen con sus pautas. Esto no sólo mejorará la seguridad sino que también demostrará el cumplimiento de los estándares de la industria.

- Integrar Arquitecturas y Herramientas: Asegúrese de que las arquitecturas de seguridad (como Zero Trust o Data-Centric Security) estén alineadas con las herramientas que está utilizando (como DLP o DDR). Estos elementos deben trabajar juntos para una protección perfecta.

- Monitoreo y Adaptación Continua: El panorama de amenazas evoluciona rápidamente, por lo que es crucial monitorear continuamente su postura de seguridad de datos y adaptarse a medida que surgen nuevos desafíos. Esto incluye aprovechar herramientas como DDR para detectar amenazas en tiempo real y DSPM para garantizar que los datos estén seguros en todos los entornos.

Resumen: Desmitificando las siglas

Navegar por el panorama de la seguridad de los datos no tiene por qué ser abrumador. Al comprender las siglas clave relacionadas con arquitecturas, marcos y herramientas, las empresas pueden simplificar su enfoque y construir una estrategia de seguridad integral e integrada.

En lugar de centrarse en soluciones individuales, las organizaciones deben adoptar un enfoque holístico, garantizando que las arquitecturas, los marcos y las herramientas elegidos funcionen juntos para proteger los datos en cada etapa, ya sea en reposo, en tránsito o en uso.

Para obtener más información sobre cómo abordar su programa de seguridad de datos, consulte nuestro «Desmitificando la protección de datos: una guía detallada sobre DLP y seguridad de datos.«