La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) el miércoles agregado una falla de seguridad crítica que afecta los productos Fortinet a sus vulnerabilidades explotadas conocidas (KEV) catálogo, citando evidencia de explotación activa.

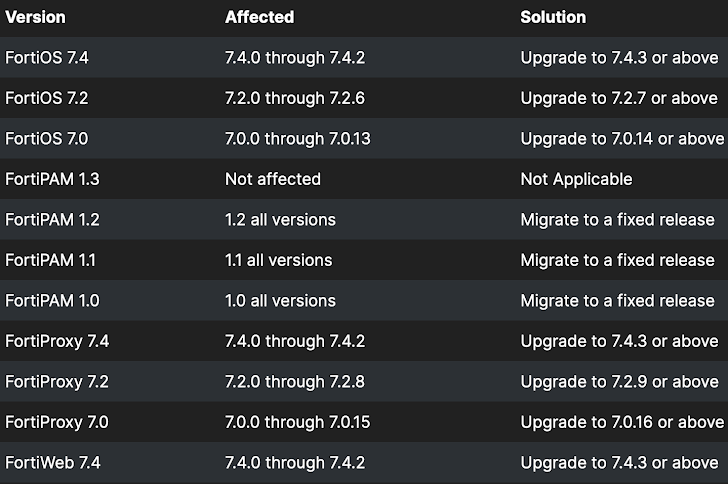

La vulnerabilidad, rastreada como CVE-2024-23113 (Puntuación CVSS: 9,8), se relaciona con casos de ejecución remota de código que afecta a FortiOS, FortiPAM, FortiProxy y FortiWeb.

“Un uso de vulnerabilidad de cadena de formato controlada externamente [CWE-134] en FortiOS, el demonio fgfmd puede permitir que un atacante remoto no autenticado ejecute código o comandos arbitrarios a través de solicitudes especialmente diseñadas”, Fortinet anotado en un aviso sobre la falla en febrero de 2024.

Como suele ser el caso, el boletín es escaso en detalles relacionados con cómo se está explotando la deficiencia en la naturaleza, o quién la está utilizando como arma y contra quién.

A la luz de la explotación activa, las agencias del Poder Ejecutivo Civil Federal (FCEB) tienen el mandato de aplicar las mitigaciones proporcionadas por los proveedores antes del 30 de octubre de 2024, para una protección óptima.

Palo Alto Networks revela errores críticos en Expedition

El desarrollo se produce cuando Palo Alto Networks reveló múltiples fallas de seguridad en Expedition que podrían permitir a un atacante leer contenidos de bases de datos y archivos arbitrarios, además de escribir archivos arbitrarios en ubicaciones de almacenamiento temporal en el sistema.

“Combinados, estos incluyen información como nombres de usuario, contraseñas de texto sin cifrar, configuraciones de dispositivos y claves API de dispositivos de firewalls PAN-OS”, Palo Alto Networks dicho en una alerta del miércoles.

Las vulnerabilidades, que afectan a todas las versiones de Expedition anteriores a la 1.2.96, se enumeran a continuación:

- CVE-2024-9463 (Puntuación CVSS: 9,9): una vulnerabilidad de inyección de comandos del sistema operativo (SO) que permite a un atacante no autenticado ejecutar comandos arbitrarios del sistema operativo como root.

- CVE-2024-9464 (Puntuación CVSS: 9,3): una vulnerabilidad de inyección de comandos del sistema operativo que permite a un atacante autenticado ejecutar comandos arbitrarios del sistema operativo como root.

- CVE-2024-9465 (Puntuación CVSS: 9,2): una vulnerabilidad de inyección SQL que permite a un atacante no autenticado revelar el contenido de la base de datos de Expedition.

- CVE-2024-9466 (Puntuación CVSS: 8,2): una vulnerabilidad de almacenamiento de texto sin cifrar de información confidencial que permite a un atacante autenticado revelar nombres de usuario, contraseñas y claves API del firewall generados utilizando esas credenciales.

- CVE-2024-9467 (Puntuación CVSS: 7,0): una vulnerabilidad de secuencias de comandos entre sitios (XSS) reflejada que permite la ejecución de JavaScript malicioso en el contexto del navegador de un usuario de Expedition autenticado si ese usuario hace clic en un enlace malicioso, lo que permite ataques de phishing que podrían conducir al navegador de Expedition. robo de sesión

La compañía le dio crédito a Zach Hanley de Horizon3.ai por descubrir e informar CVE-2024-9464, CVE-2024-9465 y CVE-2024-9466, y a Enrique Castillo de Palo Alto Networks por CVE-2024-9463, CVE-2024- 9464, CVE-2024-9465 y CVE-2024-9467.

No hay evidencia de que los problemas hayan sido explotados alguna vez en la naturaleza, aunque dijo que se deben tomar medidas para reproducir el problema ya son de dominio público, cortesía de Horizon3.ai.

Hay aproximadamente 23 servidores Expedition. expuesto a Internet, la mayoría de los cuales se encuentran en EE. UU., Bélgica, Alemania, Países Bajos y Australia. Como mitigación, se recomienda limitar el acceso a usuarios, hosts o redes autorizados y apagar el software cuando no esté en uso activo.

Cisco soluciona un defecto en el controlador Fabric del panel Nexus

La semana pasada, Cisco también lanzó parches para remediar una falla crítica en la ejecución de comandos en Nexus Dashboard Fabric Controller (NDFC) que, según dijo, se debe a una autorización inadecuada del usuario y una validación insuficiente de los argumentos del comando.

Seguimiento como CVE-2024-20432 (Puntuación CVSS: 9,9), podría permitir que un atacante remoto autenticado y con pocos privilegios realice un ataque de inyección de comandos contra un dispositivo afectado. La falla se solucionó en la versión 12.2.2 de NDFC. Vale la pena señalar que las versiones 11.5 y anteriores no son susceptibles.

“Un atacante podría aprovechar esta vulnerabilidad enviando comandos manipulados a un punto final API REST afectado o a través de la interfaz de usuario web”, dicho. “Un exploit exitoso podría permitir al atacante ejecutar comandos arbitrarios en la CLI de un dispositivo administrado por Cisco NDFC con privilegios de administrador de red”.