Se está engañando a los usuarios que buscan trucos para juegos para que descarguen un malware basado en Lua que es capaz de establecer persistencia en sistemas infectados y entregar cargas útiles adicionales.

“Estos ataques aprovechan la popularidad de los complementos del motor de juegos Lua dentro de la comunidad de estudiantes y jugadores”, dijo el investigador de Morphisec Shmuel Uzan. dicho en un nuevo informe publicado hoy, se agrega que “esta cepa de malware tiene una gran prevalencia en América del Norte, América del Sur, Europa, Asia e incluso Australia”.

OALabs documentó por primera vez los detalles sobre la campaña en marzo de 2024, en la que los usuarios fueron atraídos a descargar un cargador de malware escrito en Lua explotando una peculiaridad en GitHub para organizar cargas útiles maliciosas.

McAfee Labs, en un análisis posterior, detalló el uso de la misma técnica por parte de los actores de amenazas para ofrecer una variante del ladrón de información RedLine al alojar los archivos ZIP que contienen malware dentro de repositorios legítimos de Microsoft.

“Deshabilitamos las cuentas de usuario y el contenido de acuerdo con las Políticas de uso aceptable de GitHub, que prohíben publicar contenido que respalde directamente ataques activos ilegales o campañas de malware que estén causando daños técnicos”, dijo GitHub a The Hacker News en ese momento.

“Continuamos invirtiendo en mejorar la seguridad de GitHub y nuestros usuarios, y estamos buscando medidas para protegernos mejor contra esta actividad”.

El análisis de la actividad realizado por Morphisec ha descubierto un cambio en el mecanismo de entrega de malware, una simplificación que probablemente sea un intento de pasar desapercibida.

“El malware se entrega con frecuencia utilizando scripts Lua ofuscados en lugar de códigos de bytes Lua compilados, ya que este último puede generar sospechas más fácilmente”, dijo Uzan.

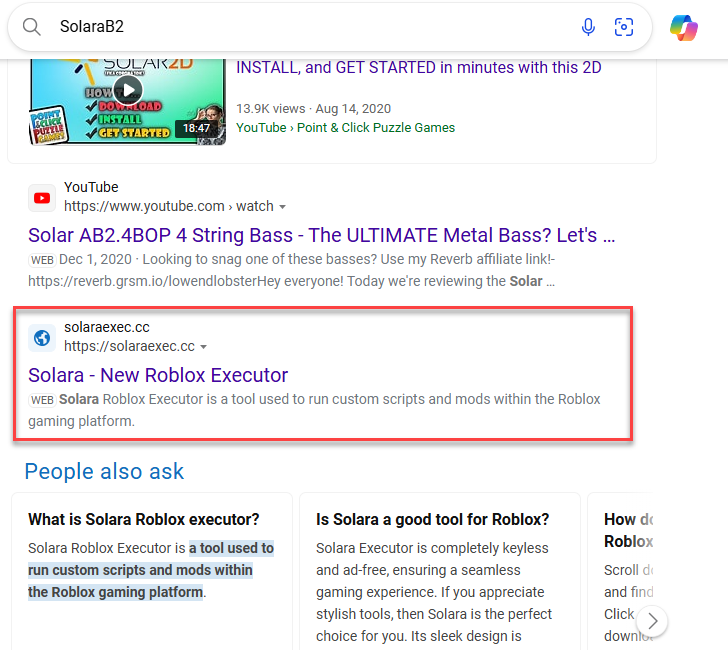

Dicho esto, la cadena de infección general permanece sin cambios en el sentido de que los usuarios que buscan motores de scripts de trampa populares como Solara y Electron en Google reciben sitios web falsos que incorporan enlaces a archivos ZIP con trampas explosivas en varios repositorios de GitHub.

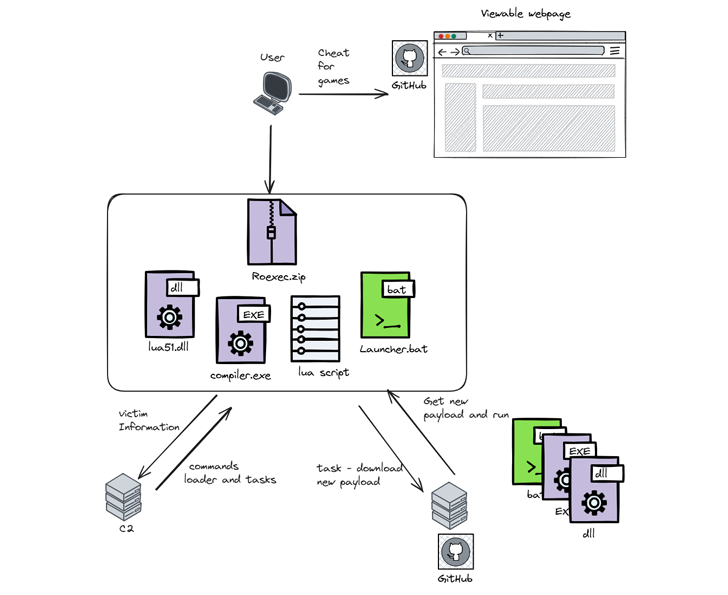

El archivo ZIP viene con cuatro componentes: un compilador de Lua, una DLL de intérprete de tiempo de ejecución de Lua (“lua51.dll”), un script de Lua ofuscado y un archivo por lotes (“launcher.bat”), el último de los cuales se utiliza para ejecutar el script Lua usando el compilador Lua.

En la siguiente etapa, el cargador (es decir, el script Lua malicioso) establece comunicaciones con un servidor de comando y control (C2) y envía detalles sobre el sistema infectado. El servidor, en respuesta, emite tareas que son responsables de mantener la persistencia u ocultar procesos, o descargar nuevas cargas útiles como Redone Stealer o CypherIT Loader.

“Los ladrones de información están ganando importancia en el panorama a medida que las credenciales obtenidas de estos ataques se venden a grupos más sofisticados para ser utilizados en etapas posteriores del ataque”, dijo Uzan. “En particular, RedLine tiene un enorme mercado en la Dark Web vendiendo estas credenciales recolectadas”.

La divulgación se produce días después de que Kaspersky informara que los usuarios que buscan versiones pirateadas de software popular en Yandex están siendo atacados como parte de una campaña diseñada para distribuir un minero de criptomonedas de código abierto llamado SilencioCryptoMiner mediante un implante binario compilado por AutoIt.

La mayoría de los ataques se dirigieron a usuarios de Rusia, seguidos de Bielorrusia, India, Uzbekistán, Kazajstán, Alemania, Argelia, República Checa, Mozambique y Turquía.

“El malware también se distribuyó a través de canales de Telegram dirigidos a inversores en criptomonedas y en descripciones y comentarios en vídeos de YouTube sobre criptomonedas, trampas y juegos de azar”, dijo la empresa. dicho en un informe la semana pasada.

“Aunque el objetivo principal de los atacantes es obtener ganancias extrayendo criptomonedas de forma sigilosa, algunas variantes del malware pueden realizar actividades maliciosas adicionales, como reemplazar carteras de criptomonedas en el portapapeles y tomar capturas de pantalla”.