Un actor de amenazas poco conocido rastreado como chacal dorado se ha relacionado con una serie de ataques cibernéticos dirigidos a embajadas y organizaciones gubernamentales con el objetivo de infiltrarse en sistemas aislados utilizando dos conjuntos de herramientas dispares y personalizados.

Las víctimas incluyeron una embajada del sur de Asia en Bielorrusia y una organización del gobierno de la Unión Europea (UE), dijo la empresa eslovaca de ciberseguridad ESET.

«El objetivo final de GoldenJackal parece ser robar información confidencial, especialmente de máquinas de alto perfil que podrían no estar conectadas a Internet», afirma el investigador de seguridad Matías Porolli. anotado en un análisis exhaustivo.

GoldenJackal salió a la luz por primera vez en mayo de 2023, cuando el proveedor de seguridad ruso Kaspersky detalló los ataques del grupo de amenazas contra entidades gubernamentales y diplomáticas en Medio Oriente y el sur de Asia. Los orígenes del adversario se remontan al menos a 2019.

Una característica importante de las intrusiones es el uso de un gusano llamado JackalWorm que es capaz de infectar unidades USB conectadas y entregar un troyano denominado JackalControl.

Si bien no hay información suficiente para vincular de manera concluyente las actividades con una amenaza específica a un Estado-nación, existe cierta superposición táctica con herramientas maliciosas utilizadas en campañas vinculadas a Turla y MoustachedBouncer, el último de los cuales también ha señalado a las embajadas extranjeras en Bielorrusia.

ESET dijo que descubrió artefactos de GoldenJackal en una embajada del sur de Asia en Bielorrusia en agosto y septiembre de 2019, y nuevamente en julio de 2021. De particular interés es cómo el actor de amenazas también logró implementar un conjunto de herramientas completamente renovado entre mayo de 2022 y marzo de 2024 contra una UE. entidad gubernamental.

«Con el nivel de sofisticación requerido, es bastante inusual que en cinco años, GoldenJackal haya logrado construir e implementar no uno, sino dos conjuntos de herramientas separados diseñados para comprometer sistemas con espacios de aire», señaló Porolli. «Esto habla del ingenio del grupo».

Se dice que el ataque contra la embajada del sur de Asia en Bielorrusia utilizó tres familias de malware diferentes, además de JackalControl, JackalSteal y JackalWorm:

- Distribuidor de oroque se utiliza para entregar ejecutables al sistema aislado a través de unidades USB comprometidas

- aullido doradouna puerta trasera modular con capacidades para robar archivos, crear tareas programadas, cargar/descargar archivos hacia y desde un servidor remoto y crear un túnel SSH, y

- doradorobouna herramienta de recopilación de archivos y filtración de datos.

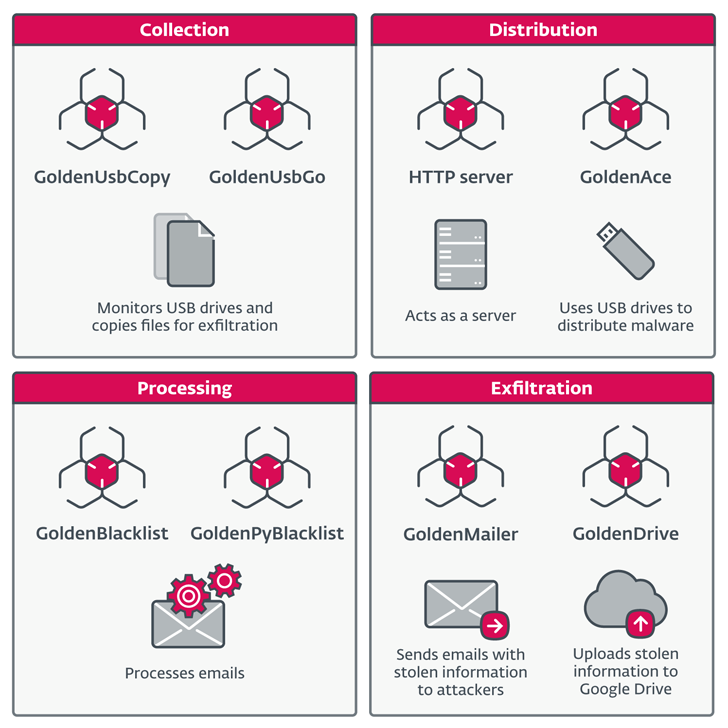

Por otro lado, se ha descubierto que los ataques dirigidos a la organización gubernamental anónima en Europa se basan en un conjunto completamente nuevo de herramientas de malware escritas principalmente en Go. Están diseñados para recopilar archivos de unidades USB, difundir malware a través de unidades USB, exfiltrar datos y utilizar algunos servidores de máquinas como servidores intermedios para distribuir cargas útiles a otros hosts.

- doradousbcopia y su sucesor mejorado DoradoUsbGoque monitorean unidades USB y copian archivos para su filtración

- doradoaceque se utiliza para propagar el malware, incluida una versión ligera de JackalWorm, a otros sistemas (no necesariamente aquellos que tienen espacios aislados) mediante unidades USB.

- Lista Negra Dorada y su implementación en Python GoldenPyLista Negraque están diseñados para procesar mensajes de correo electrónico de interés para su posterior exfiltración.

- Correo doradoque envía la información robada a los atacantes por correo electrónico

- Golden Driveque carga información robada en Google Drive

Actualmente no se sabe cómo GoldenJackal logra lograr el compromiso inicial para violar los entornos objetivo. Sin embargo, Kaspersky aludió anteriormente a la posibilidad de instalar troyanizados de Skype y documentos maliciosos de Microsoft Word como puntos de entrada.

GoldenDealer, que ya está presente en una computadora conectada a Internet y entregado a través de un mecanismo aún indeterminado, entra en acción cuando se inserta una unidad USB, lo que provoca que él mismo y un componente de gusano desconocido se copien en el dispositivo extraíble.

Se sospecha que el componente desconocido se ejecuta cuando la unidad USB infectada se conecta al sistema con espacio de aire, tras lo cual GoldenDealer guarda información sobre la máquina en la unidad USB.

Cuando el dispositivo USB se inserta por segunda vez en la máquina conectada a Internet antes mencionada, GoldenDealer pasa la información almacenada en la unidad a un servidor externo, que luego responde con las cargas útiles apropiadas para ejecutarse en el sistema con espacio de aire.

El malware también es responsable de copiar los ejecutables descargados a la unidad USB. En la última etapa, cuando el dispositivo se conecta nuevamente a la máquina con espacio de aire, GoldenDealer toma los ejecutables copiados y los ejecuta.

Por su parte, GoldenRobo también se ejecuta en el PC conectado a Internet y está equipado para tomar los archivos de la unidad USB y transmitirlos al servidor controlado por el atacante. El malware, escrito en Go, recibe su nombre del uso de una utilidad legítima de Windows llamada robocopia para copiar los archivos.

ESET dijo que aún tiene que descubrir un módulo separado que se encarga de copiar los archivos desde la computadora con espacio de aire a la propia unidad USB.

«Lograr implementar dos conjuntos de herramientas separados para violar redes aisladas en sólo cinco años muestra que GoldenJackal es un actor de amenazas sofisticado consciente de la segmentación de redes utilizada por sus objetivos», dijo Porolli.