Una campaña de fraude a gran escala aprovechó aplicaciones comerciales falsas publicadas en Apple App Store y Google Play Store, así como sitios de phishing, para defraudar a las víctimas, según recomendaciones del Grupo-IB.

La campaña es parte de un esquema de fraude de inversiones al consumidor que también se conoce como matanza de cerdos, en el que las posibles víctimas son inducidas a realizar inversiones en criptomonedas u otros instrumentos financieros después de ganarse su confianza bajo el pretexto de una relación romántica o un asesor de inversiones.

Estas operaciones de manipulación e ingeniería social a menudo terminan con las víctimas perdiendo sus fondos y, en algunos casos, extrayendo aún más dinero al solicitarles diversas tarifas y otros pagos.

La compañía con sede en Singapur dijo que la campaña tiene un alcance global, con víctimas reportadas en Asia-Pacífico, Europa, Medio Oriente y África. Las aplicaciones falsas, creadas utilizando UniApp Framework, han sido clasificadas bajo el nombre UniShadowTrade.

Se dice que el grupo de actividades ha estado activo desde al menos mediados de 2023, atrayendo a las víctimas con aplicaciones maliciosas con la promesa de obtener ganancias financieras rápidas. Un aspecto digno de mención de la amenaza es que una de las aplicaciones logró incluso pasar el proceso de revisión de la App Store de Apple, dándole así una ilusión de legitimidad y confianza.

La aplicación en cuestión, OSE-INTya no está disponible para descargar desde el mercado de aplicaciones, pero se hace pasar por software para «fórmulas matemáticas algebraicas de uso común y cálculo de área de volumen de gráficos 3D».

Se cree que los ciberdelincuentes lo lograron mediante un chequeo que incluía el código fuente de la aplicación que comprobaba si la fecha y hora actual es anterior al 22 de julio de 2024 a las 00:00:00 y, de ser así, lanzaba una pantalla falsa con fórmulas. y gráficos.

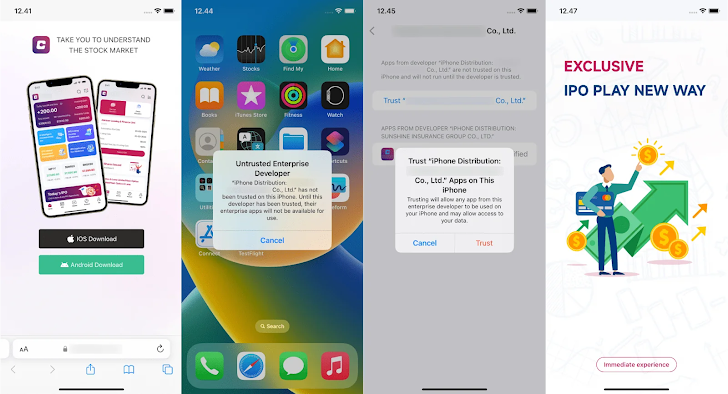

Pero una vez que fue eliminada semanas después de su publicación, se dice que los actores de amenazas detrás de la operación pasaron a distribuir la aplicación, tanto para Android como para iOS, a través de sitios web de phishing.

«Para los usuarios de iOS, al presionar el botón de descarga se activa la descarga de un archivo .plist, lo que hace que iOS solicite permiso para instalar la aplicación», dijo el investigador del Grupo IB, Andrey Polovinkin.

«Sin embargo, una vez completada la descarga, la aplicación no se puede iniciar inmediatamente. Los ciberdelincuentes le indican a la víctima que confíe manualmente en el perfil de desarrollador empresarial. Una vez que se completa este paso, la aplicación fraudulenta se vuelve operativa».

Los usuarios que terminan instalando la aplicación y abriéndola son recibidos con una página de inicio de sesión, que solicita a los usuarios que proporcionen su número de teléfono y contraseña. El proceso de registro implica ingresar un código de invitación en la aplicación, lo que sugiere que los atacantes se dirigen a personas específicas para llevar a cabo la estafa.

Un registro exitoso desencadena un proceso de ataque de seis pasos en el que se insta a las víctimas a proporcionar documentos de identidad como prueba, información personal y detalles del trabajo actual, después de lo cual se les pide que acepten los términos y condiciones del servicio para poder realizar las inversiones.

Una vez realizado el depósito, los ciberdelincuentes envían más instrucciones sobre en qué instrumento financiero invertir y, a menudo, garantizan que producirán altos rendimientos, engañando así a los usuarios para que inviertan cada vez más dinero. Para mantener el engaño, la aplicación está manipulada para mostrar sus inversiones como ganancias.

El problema comienza cuando la víctima intenta retirar los fondos, momento en el que se le pide que pague tarifas adicionales para recuperar sus principales inversiones y supuestas ganancias. En realidad, los fondos son robados y desviados a cuentas bajo el control de los atacantes.

Otra táctica novedosa adoptada por los autores del malware es el uso de una configuración integrada que incluye detalles sobre la URL que aloja la página de inicio de sesión y otros aspectos de la supuesta aplicación comercial lanzada dentro de la aplicación.

Esta información de configuración está alojada en una URL asociada con un servicio legítimo llamado TérminosFeed que ofrece software de cumplimiento para generar políticas de privacidad, términos y condiciones y pancartas de consentimiento de cookies.

«La primera aplicación descubierta, distribuida a través de la App Store de Apple, funciona como un descargador, simplemente recupera y muestra la URL de una aplicación web», dijo Polovinkin. «Por el contrario, la segunda aplicación, descargada de sitios web de phishing, ya contiene la aplicación web dentro de sus activos».

Esto, según Group-IB, es un enfoque deliberado adoptado por los actores de amenazas para minimizar las posibilidades de detección y evitar generar señales de alerta cuando la aplicación se distribuye a través de la App Store.

Además, la firma de ciberseguridad dijo que también descubrió una de las aplicaciones falsas de estafa de inversión en acciones en Google Play Store que se llamaba Perspectivas financieras (com.finans.insights). Otra aplicación vinculada al mismo desarrollador, Ueaida Wabi, es COMERCIANTE FINANCIERO6 (com.finans.trader)

Si bien ambas aplicaciones de Android no están presentes en Play Store, las estadísticas de Sensor Tower muestran que se descargaron menos de 5000 veces. Japón, Corea del Sur y Camboya fueron los tres principales países atendidos por FINANS INSIGHTS, mientras que Tailandia, Japón y Chipre fueron las principales regiones donde FINANS TRADER6 estaba disponible.

«Los ciberdelincuentes siguen utilizando plataformas confiables como Apple Store o Google Play para distribuir malware disfrazado de aplicaciones legítimas, explotando la confianza de los usuarios en ecosistemas seguros», afirmó Polovinkin.

«Las víctimas son atraídas con la promesa de ganancias financieras fáciles, sólo para descubrir que no pueden retirar fondos después de realizar inversiones significativas. El uso de aplicaciones basadas en web oculta aún más la actividad maliciosa y dificulta la detección».