Investigadores de ciberseguridad descubrieron una aplicación maliciosa de Android en Google Play Store que permitió a los actores de amenazas detrás de ella robar aproximadamente $70,000 en criptomonedas de las víctimas durante un período de casi cinco meses.

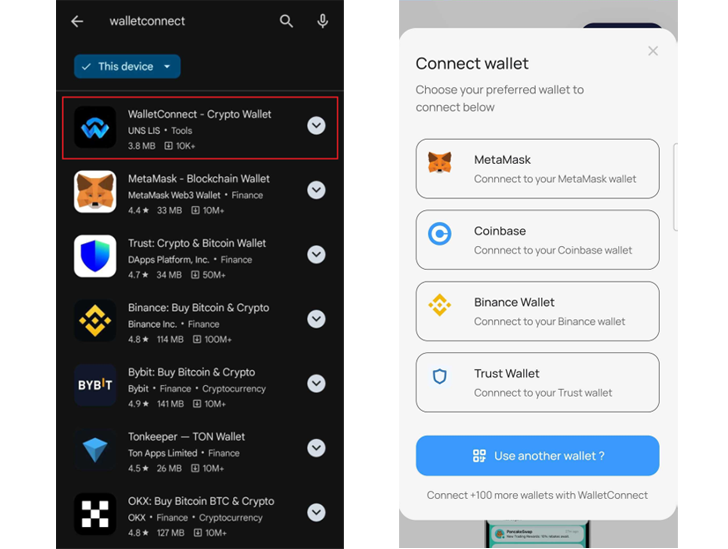

La dudosa aplicación, identificada por Check Point, se hizo pasar por legítima MonederoConectar protocolo de código abierto para engañar a usuarios desprevenidos para que lo descarguen.

“Las reseñas falsas y una marca consistente ayudaron a que la aplicación lograra más de 10.000 descargas y ocupara un lugar destacado en los resultados de búsqueda”, dijo la empresa de ciberseguridad. dicho en un análisis, agrega que es la primera vez que un drenaje de criptomonedas se dirige exclusivamente a usuarios de dispositivos móviles.

Se estima que más de 150 usuarios fueron víctimas de la estafa, aunque se cree que no todos los usuarios que descargaron la aplicación se vieron afectados por el drenaje de criptomonedas.

La campaña implicó la distribución de una aplicación engañosa que tenía varios nombres, como “Mestox Calculator”, https://thehackernews.com/2024/09/”WalletConnect – DeFi & NFTs” y “WalletConnect – Airdrop Wallet” (co.median .android.rxqnqb).

Si bien la aplicación ya no está disponible para descargar desde el mercado oficial de aplicaciones, los datos de SensorTower muestra que era popular en Nigeria, Portugal y Ucrania, y estaba vinculado a un desarrollador llamado UNS LIS.

El desarrollador también se ha asociado con otra aplicación de Android llamada “Uniswap DeFI” (com.lis.uniswapconverter) que permaneció activa en Play Store durante aproximadamente un mes entre mayo y junio de 2023. Actualmente no se sabe si la aplicación tenía alguna funcionalidad maliciosa. .

Sin embargo, ambas aplicaciones se pueden descargar desde fuentes de tiendas de aplicaciones de terceros, lo que resalta una vez más los riesgos que plantea la descarga de archivos APK desde otros mercados.

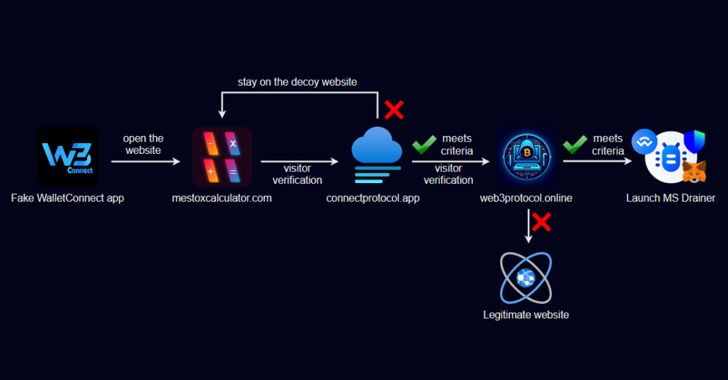

Una vez instalada, la aplicación falsa WallConnect está diseñada para redirigir a los usuarios a un sitio web falso en función de su dirección IP y cadena de agente de usuario y, de ser así, redirigirlos por segunda vez a otro sitio que imita a Web3Inbox.

Los usuarios que no cumplen con los criterios requeridos, incluidos aquellos que visitan la URL desde un navegador web de escritorio, son dirigidos a un sitio web legítimo para evadir la detección, lo que permite efectivamente a los actores de amenazas eludir el proceso de revisión de la aplicación en Play Store.

Además de tomar medidas para evitar el análisis y la depuración, el componente principal del malware es un drenaje de criptomonedas conocido como MS Drainer, que solicita a los usuarios que conecten su billetera y firmen varias transacciones para verificar su billetera.

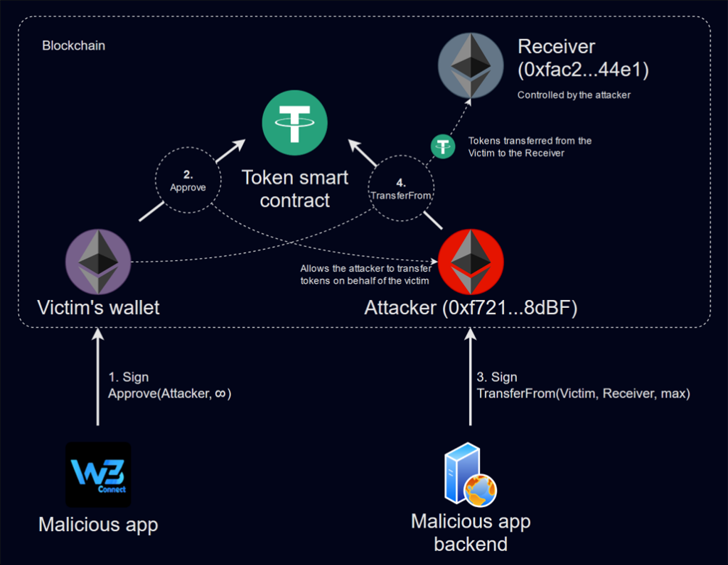

La información ingresada por la víctima en cada paso se transmite a un servidor de comando y control (cakeserver[.]online) que, a su vez, envía una respuesta que contiene instrucciones para desencadenar transacciones maliciosas en el dispositivo y transferir los fondos a una dirección de billetera perteneciente a los atacantes.

“Al igual que el robo de criptomonedas nativas, la aplicación maliciosa primero engaña al usuario para que firme una transacción en su billetera”, dijeron los investigadores de Check Point.

“A través de esta transacción, la víctima otorga permiso a la dirección del atacante 0xf721d710e7C27323CC0AeE847bA01147b0fb8dBF (el campo ‘Dirección’ en la configuración) para transferir la cantidad máxima del activo especificado (si lo permite su contrato inteligente)”.

En el siguiente paso, los tokens de la billetera de la víctima se transfieren a una billetera diferente (0xfac247a19Cc49dbA87130336d3fd8dc8b6b944e1) controlada por los atacantes.

Esto también significa que si la víctima no revoca el permiso para retirar tokens de su billetera, los atacantes pueden seguir retirando los activos digitales tan pronto como aparezcan sin requerir ninguna acción adicional.

Check Point dijo que también identificó otra aplicación maliciosa que presenta características similares, “Walletconnect | Web3Inbox” (co.median.android.kaebpq), que anteriormente estaba disponible en Google Play Store en febrero de 2024. Atrajo más de 5.000 descargas.

“Este incidente resalta la creciente sofisticación de las tácticas cibercriminales, particularmente en el ámbito de las finanzas descentralizadas, donde los usuarios a menudo dependen de herramientas y protocolos de terceros para administrar sus activos digitales”, señaló la compañía.

“La aplicación maliciosa no se basó en vectores de ataque tradicionales como permisos o registro de teclas. En cambio, utilizó contratos inteligentes y enlaces profundos para drenar silenciosamente los activos una vez que los usuarios fueron engañados para que usaran la aplicación”.