Se ha observado que actores de amenazas con vínculos con Corea del Norte aprovechan dos nuevas cepas de malware denominadas KLogEXE y FPSpy.

La actividad ha sido atribuida a un adversario rastreado como Kimsuky, también conocido como APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet (anteriormente Thallium), Sparkling Pisces, Springtail y Velvet Chollima.

“Estas muestras amplían el ya extenso arsenal de Sparkling Pisces y demuestran la continua evolución del grupo y sus crecientes capacidades”, dijeron los investigadores de la Unidad 42 de Palo Alto Networks, Daniel Frank y Lior Rochberger. dicho.

Activo desde al menos 2012, el actor de amenazas ha sido llamado el “rey del spear phishing” por su capacidad de engañar a las víctimas para que descarguen malware enviando correos electrónicos que parecen provenir de partes confiables.

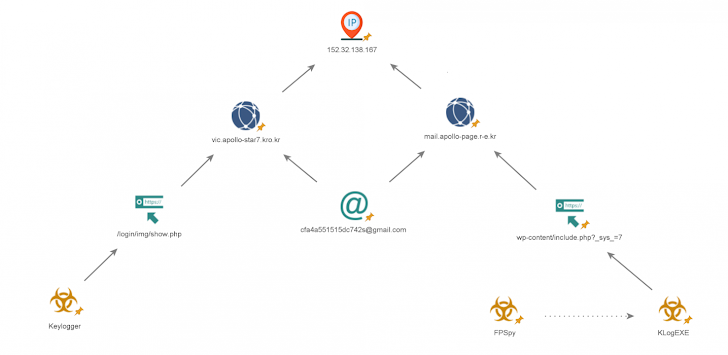

El análisis de la Unidad 42 de la infraestructura de Sparkling Pisces ha descubierto dos nuevos ejecutables portátiles denominados KLogEXE y FPSpy.

KLogExe es una versión C++ del keylogger basado en PowerShell llamado InfoKey que fue destacado por JPCERT/CC en conexión con una campaña de Kimsuky dirigida a organizaciones japonesas.

El malware viene equipado con capacidades para recopilar y filtrar información sobre las aplicaciones que se están ejecutando actualmente en la estación de trabajo comprometida, las pulsaciones de teclas realizadas y los clics del mouse.

Por otro lado, se dice que FPSpy es una variante de la puerta trasera que AhnLab revelado en 2022, con superposiciones identificadas con un malware que Cyberseason documentó bajo el nombre KGH_SPY a fines de 2020.

FPSpy, además de registrar teclas, también está diseñado para recopilar información del sistema, descargar y ejecutar más cargas útiles, ejecutar comandos arbitrarios y enumerar unidades, carpetas y archivos en el dispositivo infectado.

La Unidad 42 dijo que también pudo identificar puntos de similitud en el código fuente de KLogExe y FPSpy, lo que sugiere que probablemente sean obra del mismo autor.

“La mayoría de los objetivos que observamos durante nuestra investigación procedían de Corea del Sur y Japón, lo que coincide con los objetivos anteriores de Kimsuky”, dijeron los investigadores.