Los ataques de phishing son cada vez más avanzados y difíciles de detectar, pero aún hay señales reveladoras que pueden ayudarle a detectarlos antes de que sea demasiado tarde. Vea estos indicadores clave que utilizan los expertos en seguridad para identificar enlaces de phishing:

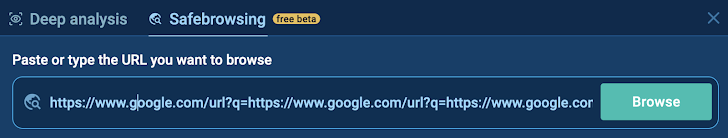

1. Compruebe las URL sospechosas

Las URL de phishing suelen ser largas, confusas o estar llenas de caracteres aleatorios. Los atacantes las utilizan para ocultar el verdadero destino del enlace y engañar a los usuarios.

El primer paso para protegerse es inspeccionar la URL con atención. Asegúrese siempre de que comience con “HTTPS”, ya que la “s” indica una conexión segura que utiliza un certificado SSL.

Sin embargo, tenga en cuenta que los certificados SSL por sí solos no son suficientes. Los atacantes cibernéticos utilizan cada vez más enlaces HTTPS de apariencia legítima para distribuir contenido malicioso.

Es por esto que debes desconfiar de los enlaces que sean demasiado complejos o que parezcan una maraña de caracteres.

Herramientas como Safebrowsing de ANY.RUN permiten a los usuarios comprobar enlaces sospechosos en un entorno seguro y aislado sin la necesidad de inspeccionar manualmente cada carácter de una URL.

Ejemplo:

Uno de los casos recientes involucró la redirección de URL de Google, que se utilizó varias veces para enmascarar el enlace de phishing real y dificultar el rastreo del verdadero destino de la URL.

|

| URL compleja con redirecciones |

En Este casodespués del “Google” inicial en la URL, ves otras 2 instancias de “Google”, lo que es una clara señal de un intento de redirección y mal uso de la plataforma.

|

| Análisis de enlaces sospechosos mediante la función Safebrowsing de ANY.RUN |

Compruebe una cantidad ilimitada de URL sospechosas con la herramienta Safebrowsing de ANY.RUN.

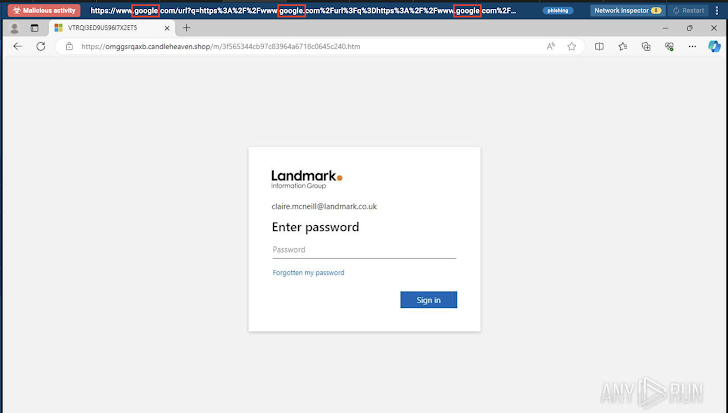

2. Preste atención a las cadenas de redireccionamiento

Como puede ver en el ejemplo mencionado anteriormente, la redirección es una de las principales tácticas que utilizan los ciberatacantes. Además de considerar la complejidad de la URL, averigüe a dónde lo lleva el enlace.

Esta táctica extiende la cadena de distribución y confunde a los usuarios, lo que hace más difícil detectar la intención maliciosa.

Otro escenario común es cuando los atacantes envían un correo electrónico en el que afirman que es necesario descargar un archivo, pero en lugar de un archivo adjunto o un enlace directo, envían una URL que conduce a través de redirecciones y, en última instancia, solicita credenciales de inicio de sesión para acceder al archivo.

Para investigar esto de forma segura, copie y pegue el enlace sospechoso en la herramienta Safebrowsing de ANY.RUN. Después de ejecutar la sesión de análisis, podrá interactuar con el enlace en un entorno seguro y ver exactamente a dónde lo redirecciona y cómo se comporta.

Ejemplo:

|

| Cadena de redireccionamiento mostrada en la máquina virtual de ANY.RUN |

En Esta instanciaLos atacantes compartieron un enlace aparentemente inofensivo a una página de almacenamiento de archivos. Sin embargo, en lugar de dirigir directamente al documento deseado, el enlace redirigía a los usuarios varias veces y finalmente los llevaba a una página de inicio de sesión falsa diseñada para robar sus credenciales.

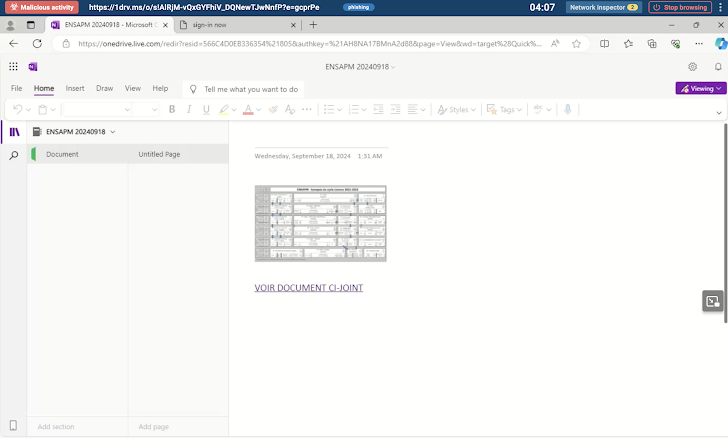

3. Inspeccione los títulos de páginas extraños y los faviconos faltantes

Otra forma de detectar enlaces de phishing es prestar atención a los títulos de las páginas y a los faviconos. Una página legítima debe tener un título que coincida con el servicio con el que estás interactuando, sin símbolos extraños ni jerga. Los caracteres sospechosos o aleatorios o los títulos incompletos suelen ser señales de que algo no va bien.

Además del título de la página, los sitios web válidos tienen un favicono que corresponde al servicio. Un favicono vacío o genérico es un indicio de un intento de phishing.

Ejemplo:

|

| Título de página sospechoso junto con favicon de Microsoft dañado analizado dentro de ANY.RUN |

En este Sesión de navegación seguraNotarás cómo el título de la página y el favicono no se alinean con lo que esperarías de una página de inicio de sesión legítima de Microsoft Office.

Normalmente, verías el favicon de Microsoft junto con un título de página claro y relevante. Sin embargo, en este ejemplo, el título consta de números y letras aleatorios, y el favicon de Microsoft está roto o falta. Esta es una señal de alerta importante y probablemente indique un intento de phishing.

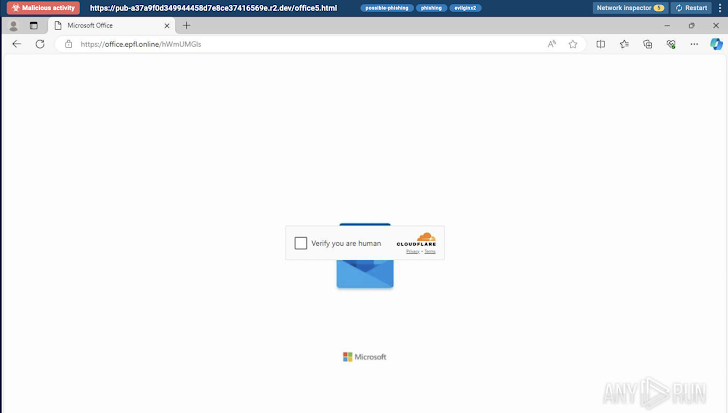

4. Tenga cuidado con los CAPTCHA abusivos y las comprobaciones de Cloudflare

Una táctica común utilizada en los enlaces de phishing es el abuso de los sistemas CAPTCHA, particularmente la verificación “No soy un robot”.

Si bien los CAPTCHA están diseñados para verificar usuarios humanos y proteger contra bots, los atacantes de phishing pueden explotarlos agregando desafíos CAPTCHA innecesarios y repetitivos en sitios web maliciosos.

Una táctica similar implica el mal uso de servicios como Cloudflare, donde los atacantes pueden usar los controles de seguridad de Cloudflare para ralentizar a los usuarios y enmascarar el intento de phishing.

Ejemplo:

|

| Se observó un abuso de verificación de Cloudflare en la sesión Safebrowsing de ANY.RUN |

En este Sesión de análisisLos atacantes utilizan la verificación de Cloudflare como una capa engañosa en su esquema de phishing para agregar legitimidad y ocultar sus intenciones maliciosas.

5. Verifique los dominios de Microsoft antes de ingresar contraseñas

Los estafadores suelen crear sitios web que imitan servicios de confianza como Microsoft para engañar a los usuarios y conseguir que proporcionen sus credenciales. Aunque Microsoft suele pedir contraseñas en algunos dominios oficiales, es importante tener cuidado.

A continuación se muestran algunos de los dominios legítimos de Microsoft donde pueden producirse solicitudes de contraseña:

Tenga en cuenta que su organización también puede solicitar autenticación a través de su dominio oficial. Por lo tanto, siempre es una buena idea verificar el enlace antes de compartir las credenciales.

Usar Navegación segura de ANY.RUN Función para verificar la legitimidad del sitio antes de ingresar información confidencial. Asegúrese de protegerse verificando dos veces el dominio.

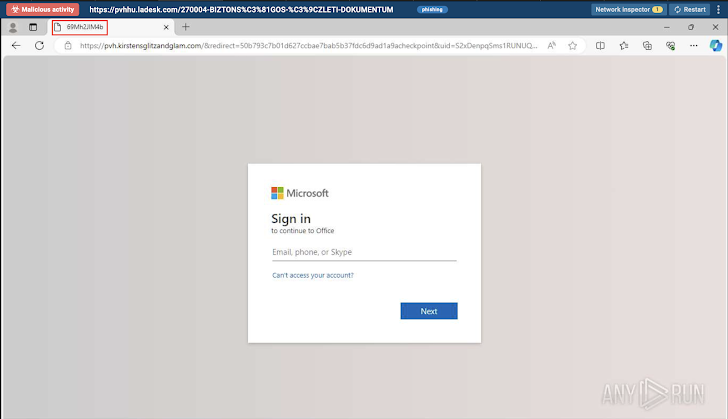

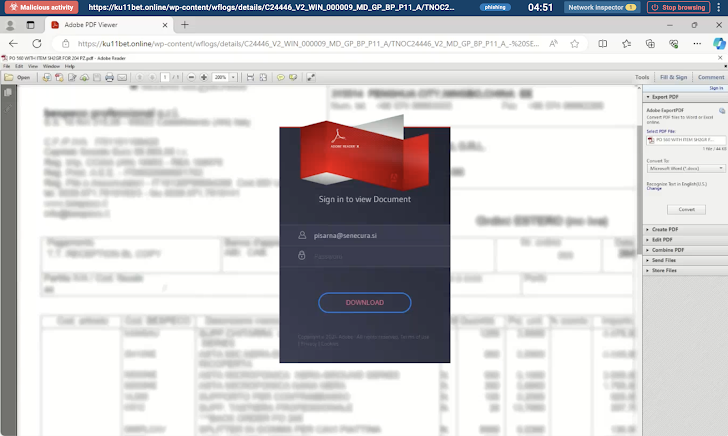

6. Analizar enlaces con elementos de interfaz conocidos

También puede detectar enlaces de phishing examinando detenidamente los elementos de la interfaz de los programas. Tenga en cuenta que los elementos de la interfaz de un programa en una página del navegador con un formulario de ingreso de contraseña son una señal de advertencia importante.

Los atacantes a menudo intentan ganarse la confianza de los usuarios imitando interfaces de software familiares, como las de Adobe o Microsoft, e incorporando formularios de ingreso de contraseñas en ellas.

Esto hace que las víctimas potenciales se sientan más cómodas y baja sus defensas, lo que las lleva a la trampa del phishing. Siempre verifique dos veces los enlaces con este tipo de elementos antes de ingresar información confidencial.

Ejemplo:

|

| Elementos de interfaz que imitan a Adobe PDF Viewer |

En este Sesión de navegación seguraLos atacantes imitaron a Adobe PDF Viewer, incorporando su formulario de ingreso de contraseña.

Explora enlaces sospechosos en el navegador virtual seguro de ANY.RUN

Los enlaces de phishing pueden ser increíblemente dañinos para las empresas y a menudo conducen a la vulneración de información confidencial, como credenciales de inicio de sesión y datos financieros, con un solo clic.

Safebrowsing de ANY.RUN ofrece un navegador virtual seguro y aislado donde usted puede analizar de forma segura estos enlaces sospechosos en tiempo real sin poner en riesgo su sistema.

Explore sitios web sospechosos de forma segura, inspeccione la actividad de la red, detecte comportamientos maliciosos y recopile indicadores de compromiso (IOC) para un análisis más detallado.

Para un nivel de análisis más profundo de enlaces o archivos sospechosos, el sandbox de ANY.RUN proporciona capacidades aún más avanzadas para la detección de amenazas.

Comience a utilizar ANY.RUN hoy mismo ¡Disfruta gratis y de sesiones ilimitadas de Safebrowsing o análisis profundo!