Una presunta amenaza persistente avanzada (APT) originada en China atacó a una organización gubernamental de Taiwán, y posiblemente a otros países de la región Asia-Pacífico (APAC), explotando una falla de seguridad crítica recientemente parcheada que afectaba a OSGeo GeoServer GeoTools.

La actividad de intrusión, que fue detectada por Trend Micro en julio de 2024, se ha atribuido a un actor de amenazas denominado Tierra Baxia.

“Según los correos electrónicos de phishing recopilados, los documentos señuelo y las observaciones de los incidentes, parece que los objetivos son principalmente agencias gubernamentales, empresas de telecomunicaciones y la industria energética en Filipinas, Corea del Sur, Vietnam, Taiwán y Tailandia”, dijeron los investigadores Ted Lee, Cyris Tseng, Pierre Lee, Sunny Lu y Philip Chen. dicho.

El descubrimiento de documentos señuelo en chino simplificado apunta a que China también es uno de los países afectados, aunque la empresa de ciberseguridad dijo que no tiene suficiente información para determinar qué sectores dentro del país han sido afectados.

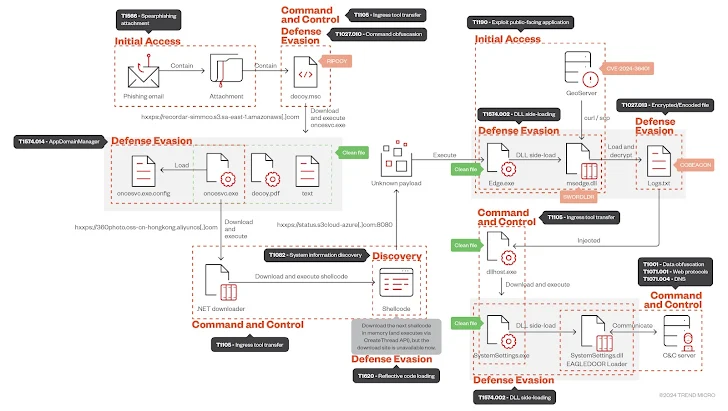

El proceso de cadena de infección de múltiples etapas aprovecha dos técnicas diferentes, utilizando correos electrónicos de phishing selectivo y la explotación de la falla GeoServer (CVE-2024-36401, puntuación CVSS: 9.8), para finalmente entregar Cobalt Strike y un backdoor previamente desconocido con nombre en código EAGLEDOOR, que permite la recopilación de información y la entrega de carga útil.

“El actor de amenazas emplea GrimResource y Inyección de AppDomainManager para implementar cargas útiles adicionales, con el objetivo de bajar la guardia de la víctima”, señalaron los investigadores, y agregaron que el primer método se utiliza para descargar malware de siguiente etapa a través de un archivo MSC señuelo denominado RIPCOY incrustado dentro de un archivo ZIP adjunto.

Vale la pena mencionar aquí que la empresa japonesa de ciberseguridad NTT Security Holdings recientemente… detallado un grupo de actividades con vínculos a APT41 que, según dijo, utilizó las mismas dos técnicas para atacar a Taiwán, al ejército de Filipinas y a organizaciones energéticas vietnamitas.

Es probable que estos dos conjuntos de intrusiones estén relacionados, dado el uso superpuesto de los dominios de comando y control (C2) de Cobalt Strike que imitan a Amazon Web Services, Microsoft Azure (por ejemplo, “s3cloud-azure”, “s2cloud-amazon”, “s3bucket-azure” y “s3cloud-azure”) y el propio Trend Micro (“trendmicrotech”).

El objetivo final de los ataques es implementar una variante personalizada de Cobalt Strike, que actúa como plataforma de lanzamiento para la puerta trasera EAGLEDOOR (“Eagle.dll”) a través de la carga lateral de DLL.

El malware admite cuatro métodos para comunicarse con el servidor C2 a través de DNS, HTTP, TCP y Telegram. Si bien los primeros tres protocolos se utilizan para transmitir el estado de la víctima, la funcionalidad principal se realiza a través de la API de Telegram Bot para cargar y descargar archivos y ejecutar cargas útiles adicionales. Los datos recopilados se extraen a través de curl.exe.

“Earth Baxia, probablemente con sede en China, llevó a cabo una sofisticada campaña dirigida a los sectores gubernamentales y energéticos en varios países de APAC”, señalaron los investigadores.

“Utilizaron técnicas avanzadas como la explotación de GeoServer, el spear-phishing y malware personalizado (Cobalt Strike y EAGLEDOOR) para infiltrar y exfiltrar datos. El uso de servicios de nube pública para alojar archivos maliciosos y el soporte multiprotocolo de EAGLEDOOR resaltan la complejidad y adaptabilidad de sus operaciones”.