Un actor de amenazas persistentes avanzadas (APT) iraní probablemente afiliado al Ministerio de Inteligencia y Seguridad (MOIS) ahora está actuando como un facilitador de acceso inicial que proporciona acceso remoto a redes objetivo.

Mandiant, propiedad de Google, está rastreando el grupo de actividad bajo el nombre UNC1860que según dice comparte similitudes con conjuntos de intrusiones rastreados por Microsoft, Cisco Talos y Check Point como Storm-0861 (anteriormente DEV-0861), ShroudedSnooper y Scarred Manticore, respectivamente.

“Una característica clave de UNC1860 es su colección de herramientas especializadas y puertas traseras pasivas que […] “Apoya varios objetivos, incluido su papel como probable proveedor de acceso inicial y su capacidad para obtener acceso persistente a redes de alta prioridad, como las del sector gubernamental y de telecomunicaciones en todo Oriente Medio”, afirma la empresa. dicho.

El grupo salió a la luz por primera vez en julio de 2022 en relación con ciberataques destructivos dirigidos a Albania con una cepa de ransomware llamada ROADSWEEP, la puerta trasera CHIMNEYSWEEP y una variante de limpiador ZEROCLEAR (también conocida como Cl Wiper), con intrusiones posteriores en Albania e Israel aprovechando nuevos limpiadores denominados No-Justice y BiBi (también conocido como BABYWIPER).

Mandiant describió a UNC1860 como un “formidable actor de amenazas” que mantiene un arsenal de puertas traseras pasivas diseñadas para obtener puntos de apoyo en las redes de las víctimas y establecer acceso a largo plazo sin atraer la atención.

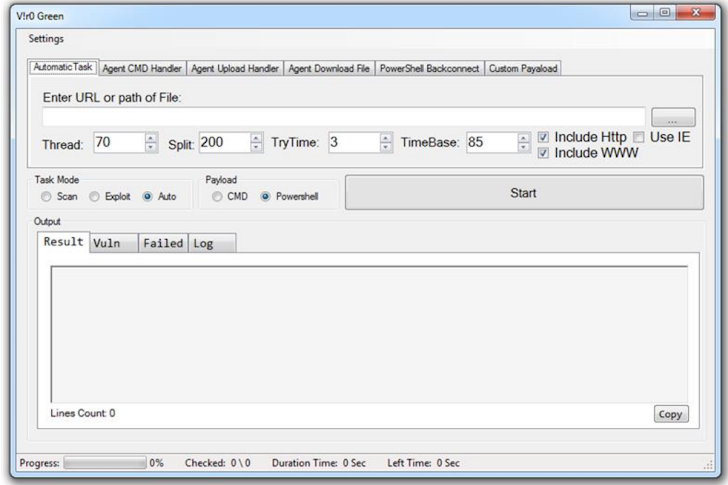

Entre las herramientas se incluyen dos controladores de malware operados por GUI identificados como TEMPLEPLAY y VIROGREEN, que se dice brindan a otros actores de amenazas asociados a MOIS acceso remoto a los entornos de las víctimas mediante el protocolo de escritorio remoto (RDP).

Específicamente, estos controladores están diseñados para proporcionar a los operadores de terceros una interfaz que ofrece instrucciones sobre las formas en que se pueden implementar cargas útiles personalizadas y se pueden realizar actividades posteriores a la explotación, como el escaneo interno, dentro de la red objetivo.

Mandiant afirmó que identificó superposiciones entre UNC1860 y APT34 (también conocidas como Hazel Sandstorm, Helix Kitten y OilRig) en el sentido de que las organizaciones comprometidas por este último en 2019 y 2020 fueron infiltradas previamente por UNC1860, y viceversa. Además, se ha observado que ambos grupos se están centrando en objetivos con base en Irak, como lo destacó recientemente Check Point.

Las cadenas de ataque implican aprovechar el acceso inicial obtenido mediante la explotación oportunista de servidores vulnerables que dan a Internet para instalar shells web y droppers como STAYSHANTE y SASHEYAWAY, este último conduciendo a la ejecución de implantes, como TEMPLEDOOR, FACEFACE y SPARKLOAD, que están integrados en él.

“VIROGREEN es un marco personalizado que se utiliza para explotar servidores SharePoint vulnerables con CVE-2019-0604“, dijeron los investigadores, agregando que controla STAYSHANTE, junto con una puerta trasera conocida como BASEWALK.

“El marco proporciona capacidades de post-explotación que incluyen […] controlar cargas útiles posteriores a la explotación, puertas traseras (incluido el shell web STAYSHANTE y la puerta trasera BASEWALK) y tareas; controlar un agente compatible independientemente de cómo se haya implantado el agente; y ejecutar comandos y cargar/descargar archivos.

TEMPLEPLAY (denominado internamente Client Http), por su parte, actúa como controlador basado en .NET para TEMPLEDOOR. Admite instrucciones de puerta trasera para ejecutar comandos a través de cmd.exe, cargar/descargar archivos desde y hacia el host infectado y conexión proxy a un servidor de destino.

Se cree que el adversario tiene en su poder una colección diversa de herramientas pasivas y puertas traseras de escenario principal que se alinean con sus objetivos iniciales de acceso, movimiento lateral y recopilación de información.

A continuación se enumeran algunas de las otras herramientas importantes documentadas por Mandiant:

- OATBOAT, un cargador que carga y ejecuta cargas útiles de shellcode

- TOFUDRV, un controlador malicioso de Windows que se superpone con WINTAPIX

- TOFULOAD, un implante pasivo que emplea comandos de control de entrada/salida (IOCTL) no documentados para la comunicación

- TEMPLEDROP, una versión reutilizada de un controlador de filtro del sistema de archivos de Windows del software antivirus iraní llamado Sheed AV que se utiliza para proteger los archivos que implementa contra modificaciones.

- TEMPLELOCK, una utilidad de evasión de defensa de .NET que es capaz de matar el servicio de registro de eventos de Windows

- TUNNELBOI, un controlador de red capaz de establecer una conexión con un host remoto y administrar conexiones RDP

“Mientras las tensiones siguen aumentando y disminuyendo en Medio Oriente, creemos que la habilidad de este actor para obtener acceso inicial a entornos objetivo representa un activo valioso para el ecosistema cibernético iraní que puede explotarse para responder a objetivos cambiantes a medida que cambian las necesidades”, dijeron los investigadores Stav Shulman, Matan Mimran, Sarah Bock y Mark Lechtik.

El desarrollo se produce luego de que el gobierno de Estados Unidos revelara los continuos intentos de los actores de amenazas iraníes de influir y socavar las próximas elecciones estadounidenses robando material no público de la campaña del expresidente Donald Trump.

“A finales de junio y principios de julio, agentes cibernéticos maliciosos iraníes enviaron correos electrónicos no solicitados a personas asociadas en ese momento con la campaña del presidente Biden que contenían un extracto tomado de material robado y no público de la campaña del expresidente Trump como texto en los correos electrónicos”, dijo el gobierno. dicho.

“Actualmente no hay información que indique que los destinatarios hayan respondido. Además, los ciberdelincuentes iraníes han continuado sus esfuerzos desde junio para enviar material robado y no público asociado con la campaña del expresidente Trump a organizaciones de medios estadounidenses”.

La intensificación de las operaciones cibernéticas de Irán contra sus supuestos rivales también llega en un momento en que el país se ha vuelto cada vez más activo en la región de Oriente Medio.

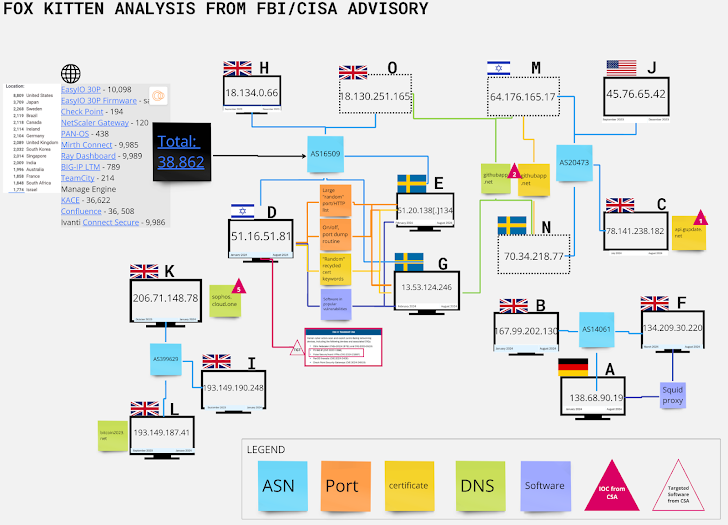

A fines del mes pasado, la Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) advirtió que la APT iraní Lemon Sandstorm (también conocida como Fox Kitten) había llevado a cabo ataques de ransomware asociándose clandestinamente con los grupos NoEscape, RansomHouse y BlackCat (también conocido como ALPHV).

El análisis de Censys de la infraestructura de ataque del grupo de piratas informáticos ha descubierto desde entonces otros hosts actualmente activos que probablemente formen parte del mismo en función de puntos en común basados en geolocalización, números de sistemas autónomos (ASN) y patrones idénticos de puertos y certificados digitales.

“A pesar de los intentos de ofuscación, desvío y aleatoriedad, los humanos aún deben instanciar, operar y desmantelar la infraestructura digital”, dijo Matt Lembright de Censys. dicho.

“Esos humanos, incluso si confían en la tecnología para crear aleatoriedad, casi siempre seguirán algún tipo de patrón, ya sean sistemas autónomos similares, geolocalizaciones, proveedores de alojamiento, software, distribuciones de puertos o características de certificados”.