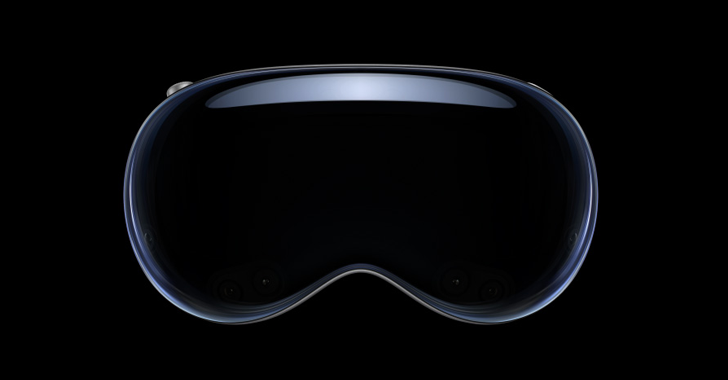

Han surgido detalles sobre una falla de seguridad ahora parcheada que afecta al casco de realidad mixta Vision Pro de Apple que, si se explota con éxito, podría permitir a atacantes maliciosos inferir datos ingresados en el teclado virtual del dispositivo.

El ataque, denominado GAZEploitse le ha asignado el identificador CVE CVE-2024-40865.

«Un nuevo ataque que puede inferir datos biométricos relacionados con los ojos a partir de la imagen del avatar para reconstruir el texto ingresado mediante escritura controlada por la mirada», dijo un grupo de académicos de la Universidad de Florida. dicho.

«El ataque GAZEploit aprovecha la vulnerabilidad inherente a la entrada de texto controlada por la mirada cuando los usuarios comparten un avatar virtual».

Tras una divulgación responsable, Apple abordó el problema en visionOS 1.3, lanzado el 29 de julio de 2024. Describió la vulnerabilidad como un problema que afecta a un componente llamado Presence.

«Las entradas al teclado virtual pueden inferirse desde Persona», dice. dicho en un aviso de seguridad, agregó que resolvió el problema «suspendiendo Persona cuando el teclado virtual está activo».

En pocas palabras, los investigadores descubrieron que era posible analizar los movimientos oculares (o «mirada») de un avatar virtual para determinar qué estaba escribiendo en el teclado virtual el usuario que usaba los auriculares, comprometiendo efectivamente su privacidad.

Como resultado, un actor de amenazas podría, hipotéticamente, analizar avatares virtuales compartidos a través de videollamadas, aplicaciones de reuniones en línea o plataformas de transmisión en vivo y realizar de forma remota una inferencia de las pulsaciones de teclas. Esto podría luego explotarse para extraer información confidencial, como contraseñas.

El ataque, a su vez, se logra mediante un modelo de aprendizaje supervisado entrenado en grabaciones de Persona, relación de aspecto ocular (EAR) y estimación de la mirada para diferenciar entre sesiones de mecanografía y otras actividades relacionadas con la realidad virtual (por ejemplo, mirar películas o jugar).

En el paso siguiente, las direcciones de estimación de la mirada en el teclado virtual se asignan a teclas específicas para determinar las posibles pulsaciones de teclas de manera tal que también se tenga en cuenta la ubicación del teclado en el espacio virtual.

«Al capturar y analizar de forma remota el video del avatar virtual, un atacante puede reconstruir las teclas tecleadas», dijeron los investigadores. «Cabe destacar que el ataque GAZEploit es el primer ataque conocido en este ámbito que aprovecha la información filtrada de la mirada para realizar de forma remota una inferencia de las teclas tecleadas».