Investigadores de ciberseguridad han descubierto una nueva campaña de malware dirigida a entornos Linux para realizar minería ilícita de criptomonedas.

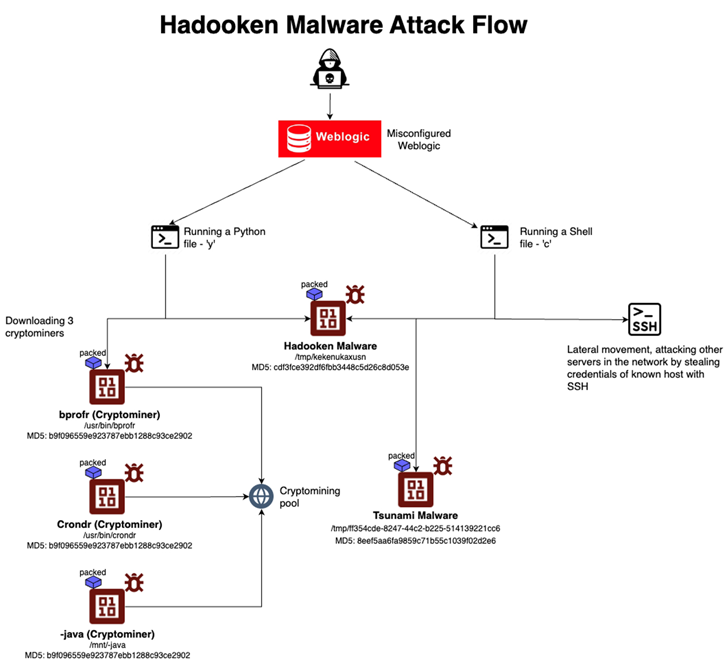

La actividad, que ataca específicamente al servidor Oracle Weblogic, está diseñada para distribuir malware denominado Hadokensegún la empresa de seguridad en la nube Aqua.

«Cuando se ejecuta Hadooken, se libera un malware Tsunami y se despliega un minero de criptomonedas», dijo el investigador de seguridad Assaf Moran. dicho.

Las cadenas de ataque explotan vulnerabilidades de seguridad conocidas y configuraciones erróneas, como credenciales débiles, para obtener un punto de apoyo inicial y ejecutar código arbitrario en instancias susceptibles.

Esto se logra lanzando dos cargas útiles casi idénticas, una escrita en Python y la otra, un script de shell, ambas responsables de recuperar el malware Hadooken de un servidor remoto («89.185.85[.]102» o «185.174.136[.]204«).

«Además, la versión del script de shell intenta iterar sobre varios directorios que contienen datos SSH (como credenciales de usuario, información del host y secretos) y utiliza esta información para atacar servidores conocidos», dijo Morag.

«Luego se mueve lateralmente a través de la organización o entornos conectados para propagar aún más el malware Hadooken».

Hadooken viene integrado con dos componentes, un minero de criptomonedas y una botnet distribuida de denegación de servicio (DDoS) llamada Tsunami (también conocida como Kaiten), que tiene un historia de apuntar a servicios Jenkins y Weblogic implementados en clústeres de Kubernetes.

Además, el malware es responsable de establecer la persistencia en el host mediante la creación de trabajos cron ejecutar el minero de criptomonedas periódicamente a frecuencias variables.

Aqua notó que la dirección IP es 89.185.85[.]102 está registrada en Alemania bajo la empresa de alojamiento Aeza International LTD (AS210644), con un informe anterior de Uptycs en febrero de 2024 vinculándolo a una campaña de criptomonedas de 8220 Gang al abusar de fallas en Apache Log4j y Atlassian Confluence Server y Data Center.

La segunda dirección IP 185.174.136[.]204, aunque actualmente no está activo, también está vinculado a Aeza Group Ltd. (AS216246). Como destacaron Qurium y EU DisinfoLab en julio de 2024, Aeza es un proveedor de servicios de alojamiento a prueba de balas con presencia en Moscú M9 y en dos centros de datos en Frankfurt.

«El modus operandi de Aeza y su rápido crecimiento se pueden explicar por el reclutamiento de jóvenes desarrolladores afiliados a proveedores de hosting a prueba de balas en Rusia que ofrecen refugio al cibercrimen», dijeron los investigadores en el informe.