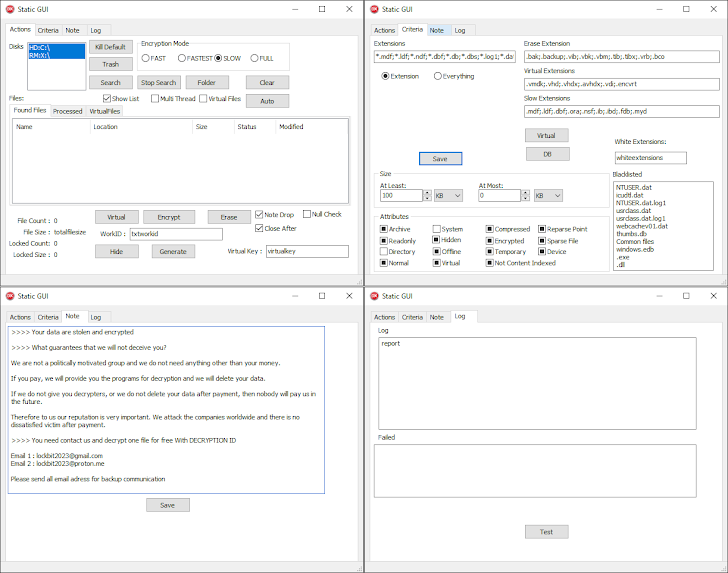

El actor de amenazas conocido como CosmicBeetle ha lanzado una nueva cepa de ransomware personalizada llamada ScRansom en ataques dirigidos a pequeñas y medianas empresas (PYMES) en Europa, Asia, África y Sudamérica, aunque probablemente también trabaje como afiliado de RansomHub.

«CosmicBeetle reemplazó su ransomware previamente implementado, Scarab, con ScRansom, que se mejora continuamente», dijo el investigador de ESET Jakub Souček dicho En un nuevo análisis publicado hoy, se afirma que «si bien no es de primera categoría, el actor de la amenaza es capaz de comprometer objetivos interesantes».

Los objetivos de los ataques de ScRansom abarcan los sectores de fabricación, farmacéutico, legal, educación, atención médica, tecnología, hotelería, ocio, servicios financieros y gobiernos regionales.

CosmicBeetle es más conocido por un conjunto de herramientas maliciosas llamado Spacecolon que anteriormente se identificó como utilizado para distribuir el ransomware Scarab en organizaciones víctimas a nivel mundial.

También conocido como NONAME, el adversario tiene antecedentes de experimentar con el constructor filtrado LockBit en un intento de hacerse pasar por la infame banda de ransomware en sus notas de rescate y el sitio de filtración desde noviembre de 2023.

Actualmente no está claro quién está detrás del ataque ni de dónde proviene, aunque una hipótesis anterior sugería que podrían ser de origen turco debido a la presencia de un esquema de cifrado personalizado utilizado en otra herramienta llamada ScHackTool. Sin embargo, ESET sospecha que esta atribución ya no se sostiene.

«El esquema de cifrado de ScHackTool se utiliza de forma legítima Dispositivo de monitorización de disco«, señaló Souček. «Es probable que este algoritmo haya sido adaptado [from a Stack Overflow thread] por VOVSOFT [the Turkish software firm behind the tool] y, años después, CosmicBeetle lo descubrió y lo utilizó para ScHackTool».

Se han observado cadenas de ataque que aprovechan ataques de fuerza bruta y fallas de seguridad conocidas (CVE-2017-0144, CVE-2020-1472, CVE-2021-42278, CVE-2021-42287, CVE-2022-42475y CVE-2023-27532) para infiltrarse en entornos objetivo.

Las intrusiones implican además el uso de diversas herramientas como Segador, Lado oscuroy RealBlindingEDR para finalizar los procesos relacionados con la seguridad para evitar la detección antes de implementar el ransomware ScRansom basado en Delphi, que viene con soporte para cifrado parcial para acelerar el proceso y un modo «BORRAR» para hacer que los archivos sean irrecuperables sobrescribiéndolos con un valor constante.

La conexión con RansomHub se debe al hecho de que la empresa de ciberseguridad eslovaca detectó la implementación de las cargas útiles de ScRansom y RansomHub en la misma máquina en el lapso de una semana.

«Probablemente debido a los obstáculos que trae escribir un ransomware personalizado desde cero, CosmicBeetle intentó aprovecharse de la reputación de LockBit, posiblemente para enmascarar los problemas en el ransomware subyacente y, a su vez, aumentar las posibilidades de que las víctimas paguen», dijo Souček.

Cicada3301 lanza una versión actualizada

La revelación se produce luego de que se observara que actores de amenazas vinculados al ransomware Cicada3301 (también conocido como Repellent Scorpius) utilizan una versión actualizada del cifrador desde julio de 2024.

«Los autores de amenazas agregaron un nuevo argumento de línea de comandos, –no-note», Palo Alto Networks Unit 42 dicho En un informe compartido con The Hacker News, se afirma que «cuando se invoca este argumento, el cifrador no escribirá la nota de rescate en el sistema».

Otra modificación importante es la ausencia de nombres de usuario o contraseñas codificados en el binario, aunque todavía conserva la capacidad de ejecutar PsExec utilizando estas credenciales si existen, una técnica destacada recientemente por Morphisec.

En un giro interesante, el proveedor de ciberseguridad dijo que observó señales de que el grupo tiene datos obtenidos de incidentes de compromiso más antiguos que anteceden a la operación del grupo bajo la marca Cicada3301.

Esto ha planteado la posibilidad de que el actor de la amenaza haya operado bajo una marca de ransomware diferente o haya comprado los datos a otros grupos de ransomware. Dicho esto, Unit 42 señaló que identificó algunas superposiciones con Otro ataque llevado a cabo por un afiliado que implementó el ransomware BlackCat en marzo de 2022.

BURNTCIGAR se convierte en un limpiador EDR

Los hallazgos también siguen una evolución de un controlador de Windows firmado en modo kernel utilizado por múltiples bandas de ransomware para desactivar el software Endpoint Detection and Response (EDR) que le permite actuar como un limpiador para eliminar componentes críticos asociados con esas soluciones, en lugar de eliminarlas.

El malware en cuestión es POORTRY, que se distribuye mediante un cargador llamado STONESTOP para orquestar un ataque Bring Your Own Vulnerable Driver (BYOVD), eludiendo de manera efectiva las medidas de seguridad de Driver Signature Enforcement. Su capacidad de «forzar la eliminación» de archivos en el disco fue detectada por primera vez por Trend Micro en mayo de 2023.

POORTRY, detectado en 2021, también se conoce como BURNTCIGAR y ha sido utilizado por múltiples bandas de ransomware, incluidas CUBA, BlackCat, Medusa, LockBit y RansomHub a lo largo de los años.

«Tanto el ejecutable Stonestop como el controlador Poortry están muy comprimidos y ofuscados», dijo Sophos dicho En un informe reciente se afirma que «este cargador fue ofuscado por un empaquetador de código cerrado llamado ASMGuard, disponible en GitHub».

POORTRY «se centra en deshabilitar productos EDR mediante una serie de técnicas diferentes, como la eliminación o modificación de las rutinas de notificación del núcleo. El asesino de EDR tiene como objetivo terminar los procesos relacionados con la seguridad y dejar inutilizable el agente EDR borrando archivos críticos del disco».

El uso de una versión mejorada de POORTRY por parte de RansomHub es digno de mención a la luz del hecho de que también se ha observado que el grupo de ransomware utiliza otra herramienta anti-EDR denominada EDRKillShifter este año.

«Es importante reconocer que los actores de amenazas han estado experimentando constantemente con diferentes métodos para desactivar los productos EDR, una tendencia que hemos estado observando desde al menos 2022», dijo Sophos a The Hacker News. «Esta experimentación puede involucrar varias tácticas, como explotar controladores vulnerables o usar certificados que se han filtrado involuntariamente u obtenido a través de medios ilegales».

«Si bien podría parecer que hay un aumento significativo en estas actividades, es más preciso decir que esto es parte de un proceso continuo en lugar de un aumento repentino».

«El uso de diferentes herramientas para eliminar EDR, como EDRKillShifter, por parte de grupos como RansomHub probablemente refleje esta experimentación en curso. También es posible que estén involucrados diferentes afiliados, lo que podría explicar el uso de métodos variados, aunque sin información específica, no queremos especular demasiado sobre ese punto».