El sector asegurador colombiano es blanco de un actor de amenazas identificado como Águila ciega con el objetivo final de entregar una versión personalizada de un troyano de acceso remoto (RAT) conocido como Quasar RAT desde junio de 2024.

“Los ataques se originaron con correos electrónicos de phishing que se hacen pasar por la autoridad fiscal colombiana”, dijo el investigador de ThreatLabz de Zscaler, Gaetano Pellegrino dicho en un nuevo análisis publicado la semana pasada.

La amenaza persistente avanzada (APT), también conocido Como AguilaCiega, APT-C-36 y APT-Q-98, tiene un historial de centrarse en organizaciones e individuos en América del Sur, particularmente relacionados con los sectores gubernamental y financiero en Colombia y Ecuador.

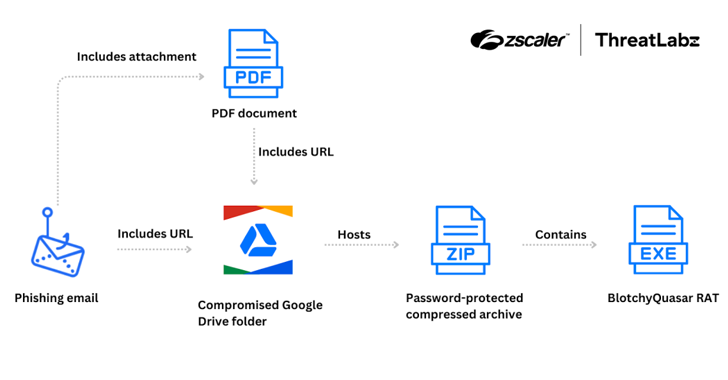

Las cadenas de ataque, como lo documentó recientemente Kaspersky, se originan con correos electrónicos de phishing que incitan a los destinatarios a hacer clic en enlaces maliciosos que sirven como plataforma de lanzamiento para el proceso de infección.

Los enlaces, ya sea incrustados dentro de un archivo PDF adjunto o directamente en el cuerpo del correo electrónico, apuntan a archivos ZIP alojados en una carpeta de Google Drive asociada con una cuenta comprometida que pertenece a una organización gubernamental regional en Colombia.

“El señuelo utilizado por Blind Eagle consistía en enviar una notificación a la víctima, en la que se decía que se trataba de una orden de embargo por falta de pago de impuestos”, señaló Pellegrino. “Esto tiene como objetivo crear una sensación de urgencia y presionar a la víctima para que tome medidas inmediatas”.

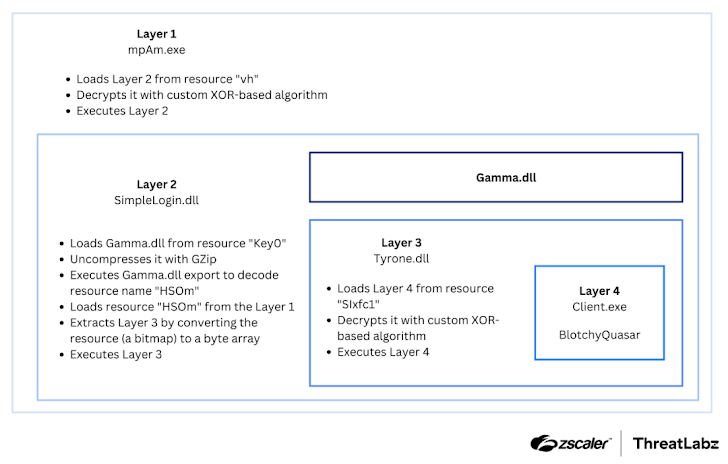

El archivo contiene una variante de Quasar RAT llamada BlotchyQuasar, que incluye capas adicionales de ofuscación mediante herramientas como DeepSea o ConfuserEx para dificultar los esfuerzos de análisis e ingeniería inversa. Previamente detallado por IBM X-Force en julio de 2023.

El malware incluye capacidades para registrar pulsaciones de teclas, ejecutar comandos de shell, robar datos de navegadores web y clientes FTP, y monitorear las interacciones de la víctima con servicios bancarios y de pago específicos ubicados en Colombia y Ecuador.

También aprovecha Pastebin como un solucionador de punto muerto para obtener el dominio de comando y control (C2), y el actor de amenazas aprovecha los servicios de DNS dinámico (DDNS) para alojar el dominio C2.

“Blind Eagle normalmente protege su infraestructura detrás de una combinación de nodos VPN y enrutadores comprometidos, ubicados principalmente en Colombia”, dijo Pellegrino. “Este ataque demuestra el uso continuo de esta estrategia”.