Los usuarios de dispositivos Android en Corea del Sur se han convertido en el objetivo de una nueva campaña de malware móvil que ofrece un nuevo tipo de amenaza denominada Agente espía.

El malware «se enfoca en las claves mnemotécnicas al escanear imágenes en su dispositivo que puedan contenerlas», dijo el investigador de McAfee Labs, SangRyol Ryu. dicho En un análisis, se agregó que la cobertura de la focalización se ha ampliado para incluir al Reino Unido.

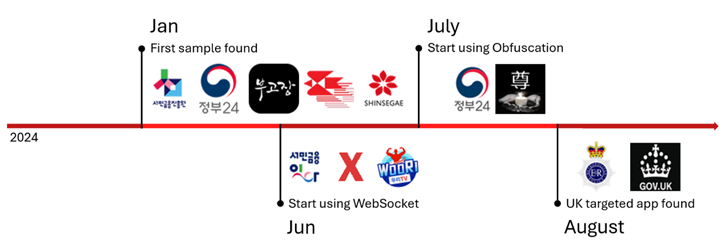

La campaña utiliza aplicaciones falsas de Android que se hacen pasar por aplicaciones bancarias, de servicios públicos, de streaming y de servicios públicos aparentemente legítimas, con el fin de engañar a los usuarios para que las instalen. Desde principios de año se han detectado hasta 280 aplicaciones falsas.

Todo comienza con mensajes SMS con enlaces engañosos que instan a los usuarios a descargar las aplicaciones en cuestión en forma de archivos APK alojados en sitios engañosos. Una vez instaladas, están diseñadas para solicitar permisos intrusivos para recopilar datos de los dispositivos.

Esto incluye contactos, mensajes SMS, fotos y otra información del dispositivo, todo lo cual luego se filtra a un servidor externo bajo el control del actor de la amenaza.

La característica más notable es su capacidad de aprovechar el reconocimiento óptico de caracteres (OCR) para robar claves mnemotécnicas, que se refieren a una frase de recuperación o semilla que permite a los usuarios recuperar el acceso a sus billeteras de criptomonedas.

Por lo tanto, el acceso no autorizado a las claves mnemotécnicas podría permitir a los actores de amenazas tomar el control de las billeteras de las víctimas y desviar todos los fondos almacenados en ellas.

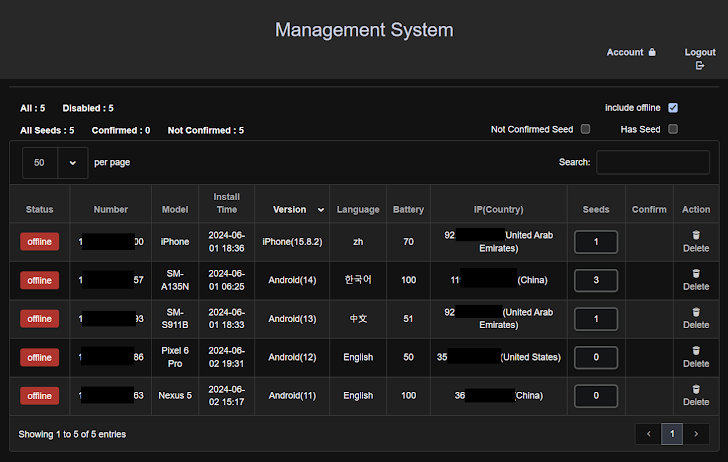

McAfee Labs dijo que la infraestructura de comando y control (C2) sufría graves fallas de seguridad que no sólo permitían navegar al directorio raíz del sitio sin autenticación, sino que también dejaban expuestos los datos recopilados de las víctimas.

El servidor también alberga un panel de administrador que actúa como una ventanilla única para controlar de forma remota los dispositivos infectados. La presencia de un dispositivo Apple iPhone con iOS 15.8.2 y el idioma del sistema configurado en chino simplificado («zh») en el panel es una señal de que también puede estar apuntando a usuarios de iOS.

«Originalmente, el malware se comunicaba con su servidor de comando y control (C2) a través de simples solicitudes HTTP», dijo Ryu. «Si bien este método era efectivo, también era relativamente fácil para las herramientas de seguridad rastrearlo y bloquearlo».

«En un cambio táctico significativo, el malware ha adoptado ahora conexiones WebSocket para sus comunicaciones. Esta actualización permite interacciones bidireccionales, en tiempo real y más eficientes con el servidor C2 y lo ayuda a evitar ser detectado por las herramientas tradicionales de monitoreo de red basadas en HTTP».

El desarrollo se produce poco más de un mes después de que Group-IB expusiera otro troyano de acceso remoto (RAT) de Android conocido como RATA de Craxs Los ataques se han dirigido a usuarios bancarios en Malasia desde al menos febrero de 2024 mediante sitios web de phishing. Cabe señalar que también se ha descubierto que las campañas de CraxsRAT se han dirigido a Singapur a más tardar en abril de 2023.

«CraxsRAT es una notoria familia de malware de herramientas de administración remota (RAT) de Android que incluye control remoto de dispositivos y capacidades de software espía, incluyendo registro de teclas, realización de gestos, grabación de cámaras, pantallas y llamadas», dijo la compañía de Singapur. dicho.

«Las víctimas que descargaron las aplicaciones que contienen el malware para Android CraxsRAT experimentarán fuga de credenciales y retiro ilegítimo de sus fondos».